マカフィーでは、APT攻撃やゼロデイ攻撃などの攻撃の撲滅に懸命に取り組んでいます。昨日、いくつかのサンプルに疑わしい動作が確認されました。迅速で綿密な調査の結果、今朝になって、これらのサンプルが、まだパッチ修正をされていないMicrosoft Windows & Officeの脆弱性を悪用していることが確認されました。

今回、マカフィーのお客様およびすべてのOfficeユーザーがこのゼロデイ攻撃から身を守るための注意喚起として投稿しています。

検出されたサンプルはWordファイルで、特に拡張子が.docのRTFファイルです。このエクスプロイトは、Windows 10上で動作する最新のOffice 2016を含む、すべてのMicrosoft Officeバージョンで動作します。私たちが確認した最初の攻撃は、1月下旬でした。

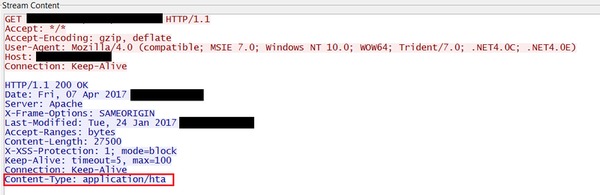

このエクスプロイトは、攻撃者によってコントロールされたリモートサーバーに接続し、HTMLアプリケーションコンテンツを含むファイルをダウンロードし、それを.htaファイルとして実行します。.htaファイルは実行可能ファイルであるため、攻撃者は被害者のコンピュータにおける完全なコード実行能力を手に入れます。したがって、これは論理バグであり、攻撃者はマイクロソフトが開発したメモリベースの防止策を迂回する権限を与えられます。以下は、私たちが確認した一部です。

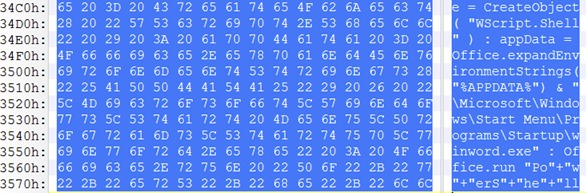

この.htaファイルは、セキュリティ製品を回避するために通常のRTFファイルを偽装していますが、悪意のあるVisual Basicスクリプトはファイルの後半にあります。

これは、侵入に成功すると、おとりのWordドキュメントを閉じ、偽のドキュメント(ポップアップ)を開いて被害者に提示します。その背後では、マルウェアは既に被害者のシステムに密かにインストールされています。

ゼロデイ脆弱性の根本的な原因は、Officeの重要な機能であるWindows Object Linking & Embedding(OLE)に関連しています。〔マカフィーのBlack Hat USA 2015プレゼンテーション(英文)ではOLEのアタック サーフェス(様々なセキュリティホールの全体像)を検証しています。〕

マイクロソフトが正式なパッチをリリースする前に、このゼロデイ攻撃に対してOfficeユーザーが以下の対策を取ることを強く推奨します。私たちは、これらの疑わしいサンプルを見つけ、マイクロソフトセキュリティレスポンスセンターにただちに通知していますが、今後もOfficeユーザーを保護するためにマイクロソフトとの協力を続けていきます。

・信頼できない出所から入手したOfficeファイルは開いてはいけません。

・私たちのテストによると、このエクスプロイトによる攻撃は「保護ビュー」を迂回することはできないため、「保護ビュー」が有効になっていることを確認するようお勧めします。

この問題についての調査結果は今後も更新いたします。

※本ページの内容は 2017年4月7日更新のMcAfee Blog の抄訳です。

原文:Critical Office Zero-Day Attacks Detected in the Wild

著者:Haifei Li

【関連記事】

第2回:今だから学ぶ! セキュリティの頻出用語 : APTとは?

第5回:今だから学ぶ! セキュリティの頻出用語 : マルウェアとは?

第28回:今だから学ぶ! セキュリティの頻出用語:ゼロデイ攻撃とは?