シスコシステムズは4月15日、企業ユーザーがデバイスや場所にかかわらず簡単かつ安全に情報にアクセスできるようにする「シスコ セキュア ボーダレス ネットワーク」アーキテクチャに関する説明会を開催した。

同アーキテクチャは2010年3月に米国で発表されたもので、端的に表現すれば、5年ほど前に注目を浴びたもののあまり普及せずに終わった「検疫ネットワーク」や「NAC(Network Admission/Access Control)」の欠点のうち、運用管理負担の増大/柔軟性の欠如、という点を独自技術で解消したものだと見ることができそうだ。

今後、セキュア ボーダレス ネットワーク アーキテクチャに基づく製品が次々市場投入され、さらにアーキテクチャ自体も拡張されていくことになると思われるが、現時点での技術的要素として、「Cisco AnyConnectセキュアモビリティ」と「Cisco TrustSec」がまず実用化されている。

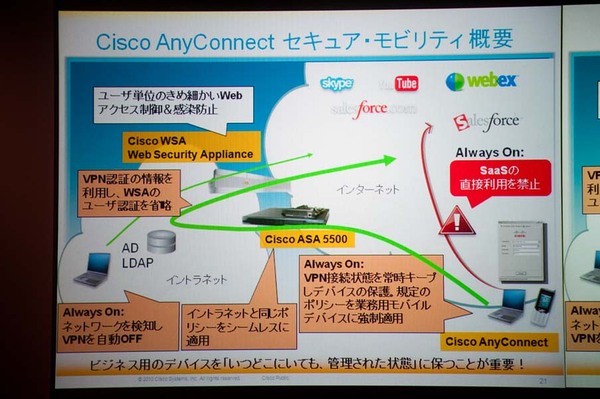

Cisco AnyConnectセキュアモビリティ

Cisco AnyConnectセキュアモビリティは、単純にいえばモバイル端末からのインターネットアクセスをVPN経由で企業ネットワークからの通信として実行することを強制する仕組みだ。

クライアント側で動作する「Cisco AnyConnect VPNクライアント2.5」で新たに導入された「Always On」ポリシーが有効になっている場合、このクライアントはまず企業ネットワーク内にVPNで接続され、企業ネットワークから改めて外部との通信を行なうようにルーティングされる。この結果、通信の保護を企業ネットワーク側のセキュリティポリシーに基づき、強力なセキュリティアプライアンスの機能を活用して実現できるため、モバイルユーザーでも常に企業内ネットワークと同じ環境でのインターネットアクセスが可能になる。

一方で“Always On”の状態では、この端末からの通信はすべて企業ITの監視下に置かれ、「プライベートなインターネットアクセス」には使用できないことにもなる。ポリシー設定によって、AnyConnect VPNクライアントを停止できないようにすることができ、さらに、AnyConnect VPNクライアントがアンインストールされた場合には企業ネットワークへの接続が不可能になる。そのため、業務利用のための端末では企業ネットワーク経由でのインターネットアクセスを強制することが可能になるわけだ。業務時間中の私的なネットワーク利用を抑止する効果もあるだろう。

なお、Always Onといっても、無条件で常時VPN接続が行なわれるわけではない。企業ネットワークの内部に接続された場合には、ネットワーク的なロケーションを認識し、自動的にVPNをオフにするというインテリジェントな制御が可能になっている。端末のユーザーは自分が今いる場所が企業ネットワークの内部なのか外部なのかを意識する必要すらなく、常にセキュアで最適なネットワーク接続が実現できる。

なお、AnyConnect VPNクライアント2.5は、まずWindows版が提供されるが、今後はiPhoneやWindows Mobile端末、BlackBerry、Linux(Andoroid)など、ビジネス・ユーザーが利用するであろうあらゆる環境に対応することを予定しているという。それを踏まえてか、AnyConnect VPNクライアント2.5はごく軽量なソフトウェアとして実装され、リソースの乏しいモバイル端末でも実用性を損なわないよう配慮されているという。

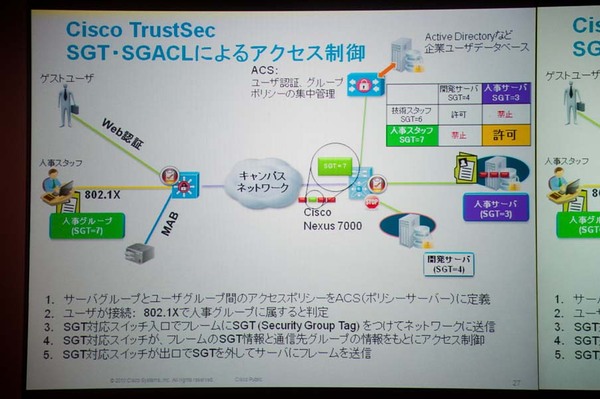

アクセス制御を柔軟にするTrustSec

TrustSecは、クライアント認証の情報をフレームのヘッダに埋め込むことで、アクセス制御を強固に実現しつつ運用管理の負担を軽減できる技術。ベースとなっているのはIEEE 802.1Xによるユーザー認証で、この点はかつての検疫ネットワークと同様。ただし、検疫ネットワークではACLの適用をVLAN割り当てという形で実現していたが、TrustSecではフレームヘッダに追加情報(SGT)を付与する。いわば「パケット自体に認証情報を添付する」形となっている。

SGT(Security Group Tag)は、アクセスポリシーに基づくユーザーやリソースのグループ分けを示すID番号だ。アクセスポリシーの管理をグループ単位で行なうことで、まず運用管理の軽減が実現される。

検疫ネットワークが普及しなかった理由はいろいろ考えられるが、当時問題とされていたのは、クライアント側のソフトウェアコンポーネントである「802.1Xサプリカント」の完成度が低かったことに加え、アクセス制御をアクセススイッチのポートごとのVLAN設定で実現するという手法だったため、収容ユーザー当たりのポート単価が高価に付くという問題もあった。一方、TrustSecではアクセス情報がソフトウェア的に受け渡されるため、VLAN設定が複雑になることを回避できる。VLANベースの実装では、ユーザーが接続する可能性のあるアクセススイッチすべてでVLAN情報の一貫性を保っておく必要があり、アクセス権限の変更や追加の際の設定管理の負担が無視できなくなる。一方、SGTに基づくアクセス制御では、グループポリシーを集中管理できるため、運用管理負担が大幅に軽減でき、権限を柔軟に変更することも容易だ。

また、従来型のACLではIPアドレスに基づく制御も使われていたが、SGTはIEEE 802.1Xに基づくユーザー認証情報を使うため、IPアドレスに依存しない制御が実現できる。発表会でのデモでは、同一の端末(IPアドレスも同一)から異なるユーザーがログインした場合、到達できるサーバがそれぞれのユーザーがアクセス権限を持つサーバに限られる、という様子が実演された。途中のスイッチで、SGTを見てパケットの通過/遮断を判断するため、別のユーザーでログインし直した途端、さっきまで接続していたサーバに対してpingすら通らなくなり、まさにVLANでネットワークを分割したのと同等のセキュリティが保たれることが示された。IPアドレスでのフィルタリングに対して、柔軟性の高いアクセス制御が可能だ。

なお、当然だが、AnyConnectセキュアモビリティとTrustSecを組み合わせれば、社外からアクセスしたユーザーに対しても、個々のユーザーの権限に応じたアクセス制御が実現できる。かつての検疫ネットワークが目指しながら実現できなかった、ユーザー認証情報に基づいた緻密なアクセス制御が、運用管理負担を軽減させながら実現できている点が、今回のセキュリティ・ソリューションのポイントだといえるだろう。

セキュア ボーダレス ネットワーク投入の背景

シスコがセキュア ボーダレス ネットワーク アーキテクチャに取り組む背景には、名称からも伺えるとおり、インターネット環境のボーダーレス化の進展がある。

同社のプロダクトマネージメント シニア マネージャの大木 聡氏は、企業ITが直面する変化として「クラウド」「モビリティ」「ソーシャルネットワーク」を挙げた。クラウドの普及により、社外のコンピューティング・リソースの利用はますます拡大する方向であり、企業の業務アプリケーション自体がSaaSなどの形で社外で運用されるようになってきている。また、スマートフォンの急速な普及や雇用の流動化によって、“業務に携わるのはオフィスに勤務する正社員”だという前提は置けなくなっている。

さらにブログやTwitterといったソーシャルネットワークアプリケーションを企業活動に取り込まざるを得なくなりつつあるが、これらを介して攻撃が実行された場合に従来型のクライアント上で稼働するセキュリティソフトウェアだけで適切に防御するのは難しい。こうした状況から、従来の企業ITで採用されてきた「インターネットとの境界に強固なファイアウォールを設置する」という境界強化型のセキュリティアーキテクチャと、それに基づいた企業のセキュリティポリシーは現状と乖離し始めていると同氏は指摘した。今回説明されたAnyConnectセキュアモビリティでは、まずは社外で活動するモバイルユーザーを、VPNを活用することによって「社外にいながらも従来の境界の内側にいるのと同様に保護する」ことを狙っているわけだ。