最終回の今回は、SEP(Symantec Endpoint Protection)の中で特に有用な「オートロケーションスイッチング」や「Winny遮断」、「NAC」の3つの機能を実際に試してみることにする。これを見れば、今までのクライアントセキュリティとちょっとレベルが違うことがわかるだろう。

場所でポリシーを変更する「オートロケーションスイッチ」

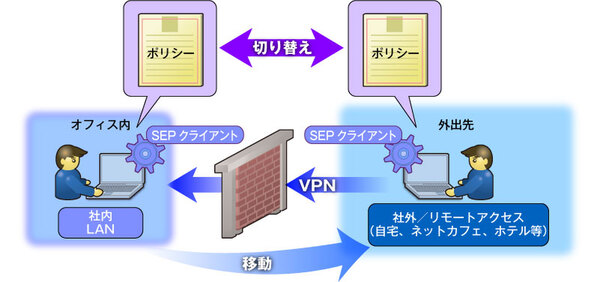

オートロケーションスイッチは、クライアントPCが属しているネットワークごとに異なったポリシーを割り当てる機能である。管理者はファイアウォールで許可されるアプリケーションやウイルススキャンのタイミングなど、社内用と社外用、リモートアクセス用で、異なるポリシーを用意しておく。あとはSEPクライアントが場所を判断し、適切なポリシーを適用するわけだ。

実際のポリシーは、「LiveUpdateであれば、社内用のポリシーは社内のサーバからアップデートを施し、社外用のポリシーであれば、シマンテックのLiveUpdateのサーバに直接接続する」といった具合である。また、外出先では時間のかかる完全スキャンをスキップできるといった現場に即した設定も可能だ。

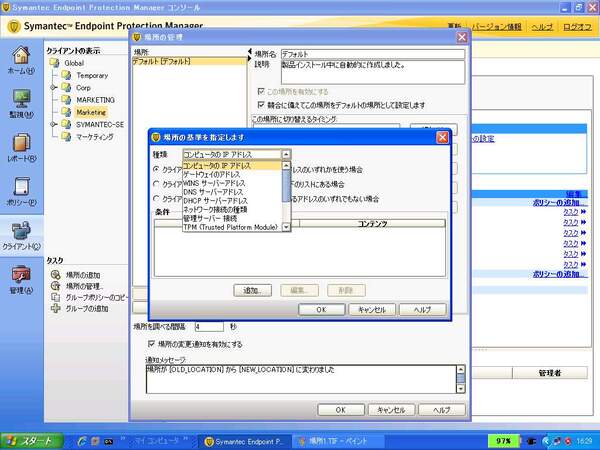

場所の切り替えに関しては、割り当てられるIPアドレスやゲートウェイ、DHCP、DNSサーバのアドレスなど、いくつかのトリガで設定できる。これらの条件によりSEPクライアントが場所を特定し、ポリシーを自動的に変更するのだ。社内であればDHCPサーバから特定のIPアドレスを割り当てるように設定すれば「社内」というロケーションを指定できる。外出先であれば、利用するISPのDNSサーバなどを用いればよい。

デモでは、社内と社外の場所と、そして異なるポリシーを作ってもらい、実際に接続するLANを切り替えてもらった。場所の検知に多少時間はかかるものの、ポリシーが変更されていることを確認した。手動でセキュリティポリシーをいちいち変更するのに比べ、エンドユーザーの負担は大幅に軽減されるだろう。

Winnyの実行を禁止してみる

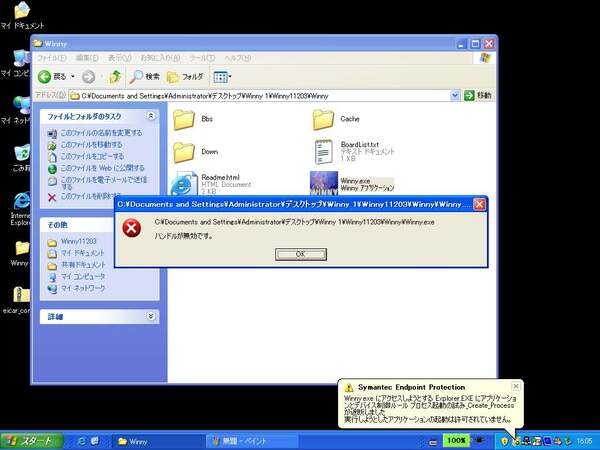

Winnyのような未承認の特定のアプリケーションの起動・実行を禁止するには、SEPM上でファイルフィンガープリントやプロセス名を指定して設定する。ファイルフィンガープリントとは、文字通りファイルの指紋とも呼べる情報。これを登録すると、たとえプログラムのファイル名を変更しても、ファイル自体を識別することができる。

デモではWinnyのフィンガープリントを登録し、実行を禁止するという例を披露してもらった。SEPMからWinnyのフィンガープリントを登録し、アプリケーション制御ポリシーを作成。その後、SEPクライアントで、Winnyを起動すると、警告が表示され実行することができない。これはWinnyのファイル名を変えても同じだ。

またクライアント上で許可するプログラムを管理者が決定して、それ以外のプログラムを起動させなくするシステムロックダウンという機能があります。クライアントから取得したファイルフィンガープリントをもとに、許可するアプリケーションのリストを作成し、そのリストに登録されていない未承認のアプリケーションが実行された場合に、ログに記録もしくは起動制御を行なうことが可能である。

具体的には同梱されているchecksum.exeというユーテリティでローカルハードディスクの全実行ファイルの「チェックサム」という固有値を算出。算出した値を記載したテキストファイルをSEPMのポリシーメニューからインポートし、「システムロックダウン」機能で、実行を制御する。システムロックダウンの設定で、フィンガープリントに載っているアプリケーションを承認済みに設定しておけば、それ以外のアプリケーションが実行された場合には、ログが残されたり、実行が遮断される。

SNACによる検疫を試してみる

SNACでは、ネットワーク接続時にクライアントのセキュリティ状態をチェックすることができるが、ここではSEPのFW機能と連動することで、最も簡単に導入ができる方式を実際に検証してみた。

SNACでの検疫を実行するにはあらかじめSEPMにおいて、通常のFWポリシーのほか、隔離用のFWポリシーを作っておく。隔離用のFWポリシーでは、例えばLive Updateの通信以外の通信を遮断するよう設定しておく。そして、デモではSEPの定義ファイル更新状態を確認する。

定義ファイル更新状態が条件を満たさない場合は、隔離用のFWポリシーを適用するようにした。接続を行ない、ホストインテグリティチェックを実行した結果、条件を満たさないと赤く表示される。

デフォルトでは2分ごとにチェックするが、チェック自体はSEP(もしくはSNAC)クライアントが行うため、ネットワークに負荷をかけないでチェックを行なえる。

まとめ:新しいセキュリティの標準プラットフォーム

多くの管理者は、アンチウイルスだけではクライアントPCを守るには不十分と考えているかもしれない。しかし、オールマイティなソリューションがこれまで存在していなかったのも事実である。その点、SEPは機能は多岐に及んでおり、ユーザーのセキュリティポリシーに合わせて、非常にきめ細かい設定が可能になっている。もちろん、企業のセキュリティポリシーと製品への設定の落とし込みは短い期間では難しいだろう。しかし、きちんと運用できれば、エンドユーザーが不便を感じることなく、セキュリティを確保することが可能になる。

この連載の記事

-

第5回

TECH

ログやレポートをSEPMから使いこなせ -

第3回

TECH

アンチウイルスとファイアウォール・IPSの実力 -

第2回

TECH

SEPクライアントの配置とSEPMの概要 -

第1回

TECH

最新のセキュリティの課題とSEPの概要 - この連載の一覧へ