AWS Summit Japan 2025セッションレポート

夏野氏「もう1年早く移行しておけば」 サイバー攻撃を受けたドワンゴがAWSで進めるセキュリティ改革

2025年06月27日 08時00分更新

「予防」「検知」「対処」でのセキュリティ改革

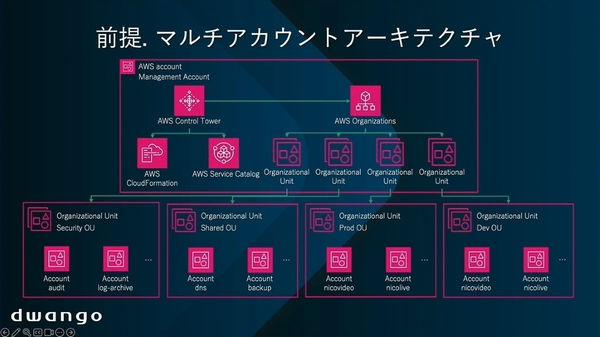

まず、ニコニコのセキュリティ対策の前提として、複数のAWSアカウントに一貫したポリシーを適用できる「AWS Control Tower」と、アカウント全体の一元管理を担う「AWS Organizations」を軸とした、マルチアカウント・アーキテクチャを採用している。プロジェクトやチームごとにリソースへのアクセスを制御することで、インシデント発生時の影響範囲を限定化でき、コスト管理も容易になる。

加えて、AWS上のサービスや技術、スタックは、各システムを担当するチームの裁量に委ねられている。チームごとに多種多様な選択が可能なため、「セキュリティガイドライン」を策定することで統制を実現している。このガイドラインは、一定のセキュリティベースラインを規定しており、サイバー攻撃後にはその水準を引き上げる形で改定、現在も継続運用している。

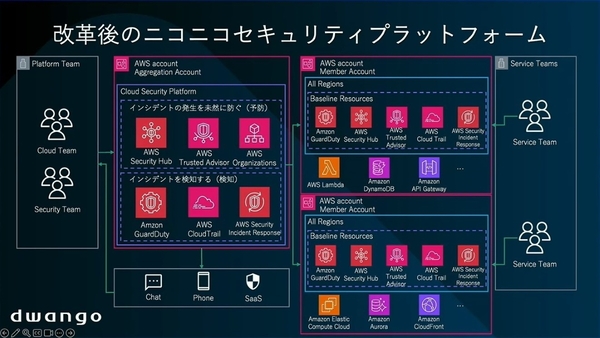

こうしたセキュリティ対策を包括的に向上させるべく、アーキテクチャ面では、合理性に基づき可能な範囲で侵害を「予防」できる状態、ならびに侵害が発生した際に「検知」できる状態を目指した。さらに、組織体制においては、侵害を検知した際に速やかに「対処」できる状態を推進している。これら3つの機能が、持続的かつ有効に作用する状態をベースラインに敷くことを、セキュリティ改革の目標としている。

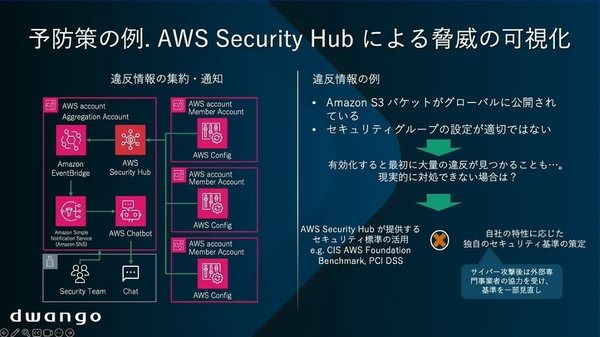

まず、「予防」については、リスクを把握して、素早く対処するための「可視化」と、リスクにつながる設定やリソース作成を「制限」する仕組みを強化した。

可視化については、「AWS Security Hub」のような、セキュリティのベストプラクティスに違反する項目を見つけ出すサービスを採用。ただし、環境によっては大量の違反が見つかることがあり、すべてを修正するには途方もないリソースを消費してしまう。そこで、国際基準や業界基準を適用できる機能を活用することで、自社の特性に応じたセキュリティ基準を策定している。これはサイバー攻撃以前から導入していたものだが、外部事業者の協力を受け、あらためてその基準を見直している。

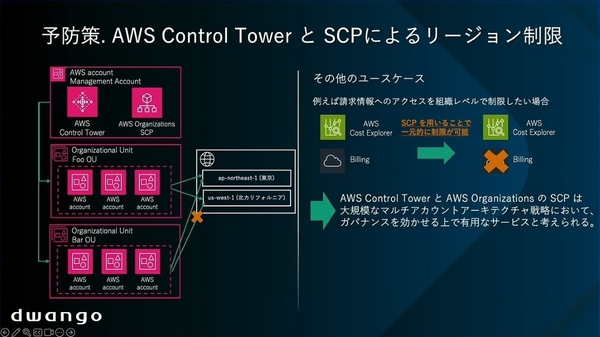

制限においては、上述のControl TowerとOrganizationsのService Control Policy(SCP)機能を活用する。組織(OU)ごとにアクセスを許可するリージョンを明示的に指定することで、不正アクセスによって普段使っていないリージョンでワークロードを立ち上げられてしまうような事態を未然に防ぐ。

さらに、OrganizationsのSCP機能によって、不必要かつセキュリティホールになりがちな操作を一元的に制限している。これにより、例えば「請求情報へのアクセスのみを制限する」といった細かな制御が可能になる。味戸氏は、「Control TowerやOrganizations SCPは、拡大するAWS環境おいてもセキュリティやガバナンスを効かせられる強力なサービス」と評する。

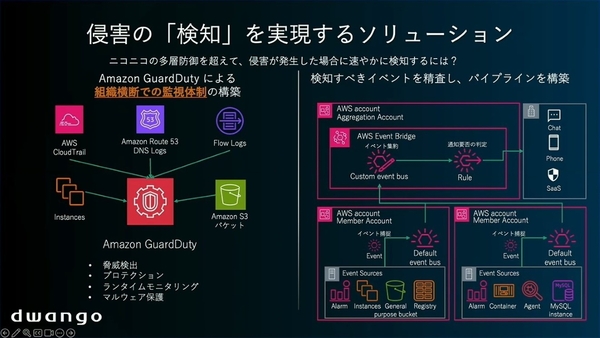

侵害の「検知」においては、AWSの代表的な検知サービス「Amazon GuardDuty」を基本線として利用する。CloudTrailをはじめとする情報源を、Organizationsとの連携で組織横断的に監視し、脅威や不審な行動を検知。さらに、イベントバスサービスの「Amazon EventBridge」で検知すべきイベントを精査して、チャットや電話などで社内外に即座に通知、速やかにインシデントの分析が可能なフローを構築している。

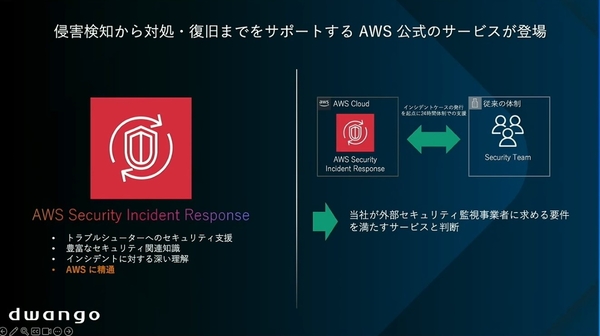

最後に「対処」の体制強化だ。検知された脅威や不審な行動に迅速に対応するためには、常に新たな脅威をキャッチアップしつつ、24時間体制での運用が求められる。しかし、現実としてこうした体制を築くのは容易ではない。そこで、ニコニコでは、メインのトラブルシューターは自社のエンジニアチームで担いつつ、サブとして外部のセキュリティ事業者の協力を得るような体制を整備している。

これらに加えて導入を進めているのが、「AWS re:Invent 2024」で発表された「AWS Security Incident Response」だ。同サービスは、脅威の検知だけでなく、発生した事象のトリアージや調査、対処に至るまで、AWSに精通したセキュリティエンジニアからのサポートを受けられる。24時間体制で、インシデントケースを起点にエンジニアと連携が取れる仕組みで、従来のセキュリティ体制のまま利用できるという。「自前で用意するより、はるかに少ない工数でインシデントに対する体制を整えることができる」(味戸氏)

ここまで紹介されたAWSのセキュリティサービスは、オン/オフに加えて、サービス内の機能まで制御できるオプションが用意されているのが特徴だという。例えば、GuardDutyでは、保護対象のサービスを細かく設定できるなど、現実的な費用感でセキュリティレベルの向上が図れる。

この連載の記事

-

ビジネス・開発

「モンスターハンターワイルズ」のクロスプレイを支えるゲームサーバー なぜAWSが選ばれた? -

Team Leaders

「Amazon Connect」が東京-大阪でDR対策可能に 生成AIのアウトバウンド支援機能も -

クラウド

日本は生成AI活用で最先端 AWSは変革をリードするビルダーを支援する -

ビジネス・開発

メガネ選びの“わからない”に応える「JINS AI」 わずか3カ月でのローンチで乗り越えた壁 -

ITトピック

プライムデーの荷物はどう届く? Amazonが物流現場の「6つのAI活用」を披露 -

TECH

re:Inforceのセキュリティ新発表 AWS Summitのブース担当者が熱心に説明してくれた -

ビジネス・開発

「モンハンワイルズ」の舞台裏 数百万同時接続の“超高負荷”に耐えるクラウド構築テクニック - この連載の一覧へ