AWS Summit Japan 2025セッションレポート

夏野氏「もう1年早く移行しておけば」 サイバー攻撃を受けたドワンゴがAWSで進めるセキュリティ改革

2025年06月27日 08時00分更新

サイバー攻撃直後、AWS環境でどう対応したか

続いては、ドワンゴの技術本部 味戸大樹氏によるセッション「ニコニコの大規模セキュリティ改革」の内容をお届けする。2024年6月のサイバー攻撃時にAWS環境で行った対応、それを契機に取り組んでいるセキュリティ改革の一部が語られた。

ニコニコがオンプレミスからクラウドへ全面移行する中で、環境の違いによる技術的な投資が求められ、とりわけセキュリティは移行初期から整備が進められていた。

そんな状況下で発生したのが、2024年のサイバー攻撃である。味戸氏は、「その瞬間、次々にダウンしていくシステムがあること以外、どんな障害なのか、どんな影響があるのか、そもそもサイバー攻撃なのかすらまったくわからなかった」と振り返る。

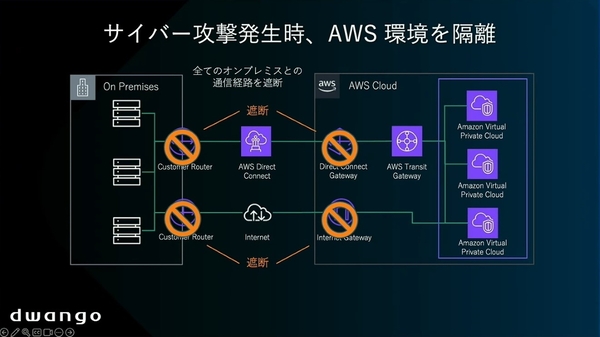

この時、真っ先にAWS環境で実施されたのが、ネットワークの遮断だった。オンプレミスとAWSを相互接続している「AWS Direct Connect」の専用線、および一部のインターネット接続を遮断し、AWS環境を隔離。「被害の拡大を抑えるだけではなく、攻撃の封じ込めの手段になる。ここが遅れると甚大な被害に直結する」と味戸氏。

また、安全性が確認されるまで、すべてのユーザーを無効化した。この時点では、攻撃の詳細が不明であったため、一時的にAWS環境を完全隔離することで、不正ログインによる被害拡大に備えた。

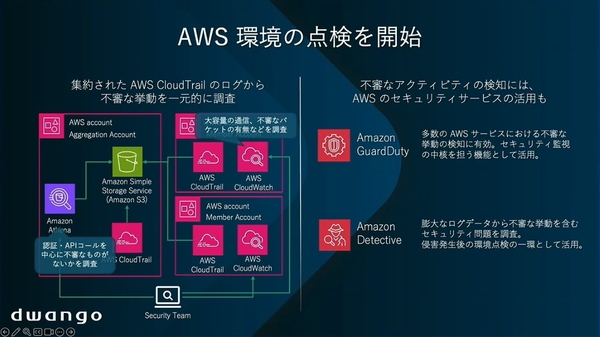

その後、攻撃の痕跡がないかを見つけるべく、「AWS CloudTrail」のログから不審な挙動を一元的に調査。AWSサービス側から不正アクセスがないか、認証やAPIコールを確認し、さらに、大容量通信や不正なパケットの有無もチェックしている。「このような情報を即座に確認できるダッシュボードを構築し、日頃から正常な状態を記録しておく準備が重要」(味戸氏)

幸いにも、AWS環境の侵害は確認されず、かねてからのセキュリティ対策が奏功した形となる。一方で、AWS移行の道半ばで起こった出来事で、今後はさらにAWS環境の重要度は増していく。そこで、AWSジャパンや外部のセキュリティ事業者の協力を受けつつ、客観的なセキュリティ評価を実施。従来の対策を拡張する形で、大規模なセキュリティ改革を進めている。

この連載の記事

-

ビジネス・開発

「モンスターハンターワイルズ」のクロスプレイを支えるゲームサーバー なぜAWSが選ばれた? -

Team Leaders

「Amazon Connect」が東京-大阪でDR対策可能に 生成AIのアウトバウンド支援機能も -

クラウド

日本は生成AI活用で最先端 AWSは変革をリードするビルダーを支援する -

ビジネス・開発

メガネ選びの“わからない”に応える「JINS AI」 わずか3カ月でのローンチで乗り越えた壁 -

ITトピック

プライムデーの荷物はどう届く? Amazonが物流現場の「6つのAI活用」を披露 -

TECH

re:Inforceのセキュリティ新発表 AWS Summitのブース担当者が熱心に説明してくれた -

ビジネス・開発

「モンハンワイルズ」の舞台裏 数百万同時接続の“超高負荷”に耐えるクラウド構築テクニック - この連載の一覧へ