IT/OT統合で攻撃リスク上昇、ただし“OTに適した”対策には遅れ―「OTサイバーセキュリティレポート」

重要インフラ/OTのサイバーリスクと課題、TXOneがレポート公開

2023年04月03日 07時00分更新

TXOne Networksは2023年3月30日、産業制御システム(OT)に関するサイバー脅威動向をまとめた年次レポート「OTサイバーセキュリティレポート 2022」を公開し、記者説明会を開催した。同レポートは、日本/米国/ドイツの製造業を中心とした重要インフラ組織の経営層含む300名に実施したアンケート調査を分析したもの。

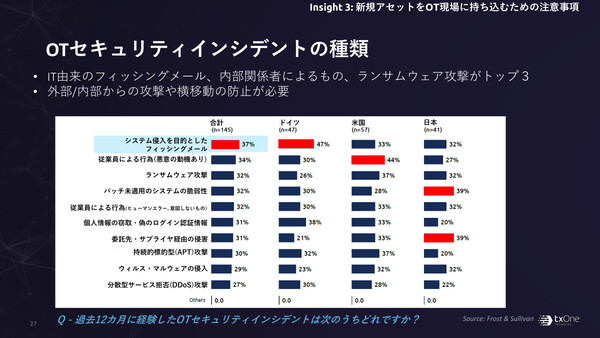

同レポートによると、日本では96%の回答者が「OT環境におけるセキュリティ対策を導入している」としながらも、最も多い侵害の原因が「パッチ未適用のシステムの脆弱性」や「委託先・サプライヤー経由の侵害」であり、対策が適切に実施されていない実態が浮き彫りとなっている。

「IT/OT統合」を背景に増加するOTへのサイバー攻撃

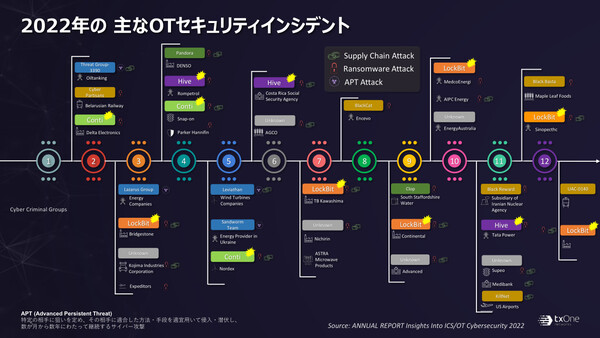

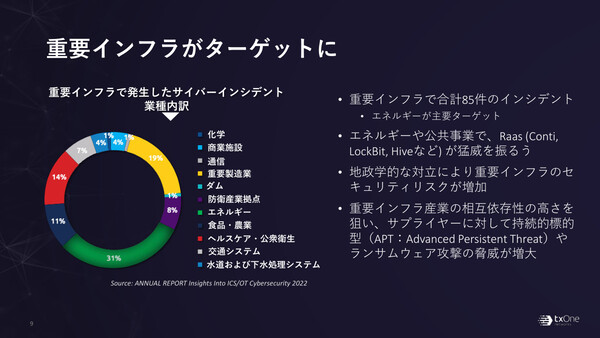

説明会冒頭で、TXOne Networks Japan 技術本部長の本多雅彦氏は、2022年に発生したOTセキュリティインシデントを総括した。最も被害が多かったのは「ランサムウェア攻撃」と「サプライチェーン攻撃」だ。

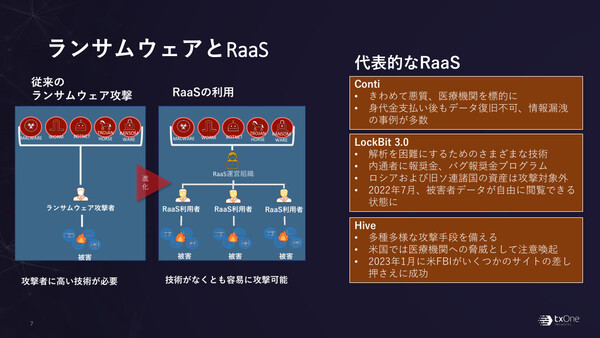

特にランサムウェア攻撃においては、LockBit、Hive、Contiといった、ランサムウェアをサービス提供するRaaS(Ransomware-as-a-Service)が台頭。「(RaaSを使って)技術力がなくても誰でも容易に攻撃を仕掛けることができる。動機だけで動くため、医療機関であろうと容赦なく標的にする、悪質な攻撃が増えた」と指摘した。

また、2022年はエネルギーや公共事業、ヘルスケア・公衆衛生を含む重要インフラでインシデントが多発した。背景には地政学的な対立があり、ウクライナや周辺国および米国では、エネルギー事業者や公共事業者といった社会的に影響の大きい施設におけるサイバー攻撃被害が増加している。特に、重要インフラ産業はサプライヤーとの相互依存性が高いため、そこを狙ったAPT攻撃も増えていると本多氏は述べる。

重要インフラへの攻撃増加傾向は、DXやイノベーション、リモートワークなどを推進するために「ITとOTの統合」が進んだことで加速した。

一般的にOTシステムは、規制や保守対応などの制約からアップデートできない古いOSが動作する端末が多数を占め、さらにセキュリティの検証が行われていない古いOTプロトコルも現役で使われている。これまではエアギャップ環境(ITシステムや外部と隔離されたネットワーク環境)で運用されてきたため問題になりにくかったが、IoTの導入などでクラウドなど外部との接続が進んだことで、攻撃者にとっては魅力的なターゲットとなった。

OT環境におけるサイバーリスクの高まりを受けて、米国では2022年3月に「重要インフラに関するサイバーインシデント報告法令」が法制化された。これはインシデント発生から72時間以内、身代金支払いから24時間以内の報告義務を課すもので、重要インフラ産業におけるセキュリティ意識の底上げを図る狙いがある。またEUでも、2022年9月に提出されたサイバーレジリエンス法案において「セキュリティバイデザインの推進」が盛り込まれた。

日本は「正しく対策を実施していないこと」が大きな侵害要因に

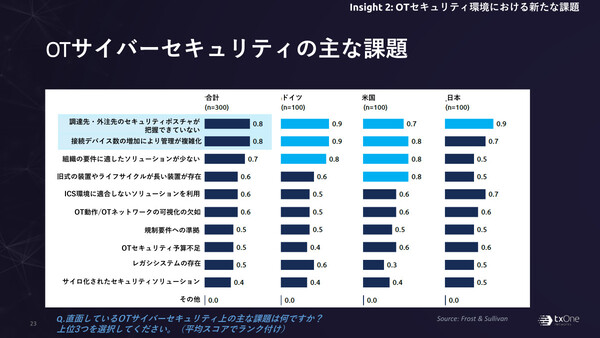

それでは、OTシステムを導入する製造業や重要インフラ施設などの関連企業は現状をどのように捉え、課題としているのだろうか。本多氏はOTサイバーセキュリティレポートのインサイトを取り上げ、解説した。

たとえば、「現在直面しているOTセキュリティの主な課題」については、日米独ともに「調達先・外注先のセキュリティポスチャが把握できていない」が最も多く、続いて「接続デバイス数の増加により管理が複雑化」していることが挙げられた。

そうした中で、全体の約半数(47%)が「ITセキュリティインシデントがOT環境に影響を及ぼす」と指摘しており、そのうちの70%は「ランサムウェア攻撃などでデータや事業活動を人質に取られた経験がある」という。本多氏は、国内の大手製造業者がランサムウェア攻撃の被害に遭い、生産ラインの停止に追い込まれた事例を紹介。ITで問題が起きるとOTにも影響が拡大する現状に危機感が高まっていることを示唆した。

システム侵害の要因は、総合では「フィッシングメール」(37%)が最も多い結果になった。「ドイツはフィッシングメール、米国は従業員による悪意ある行為(44%)と人的要因が上位だったのに対して、日本はパッチ未適用のシステムの脆弱性と、委託先・サプライヤ経由の侵害が同数の39%で最多となった。対策が正しく実施されていないのが実態だろう」(本多氏)

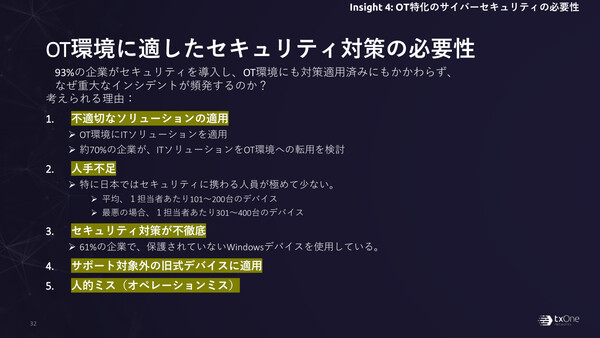

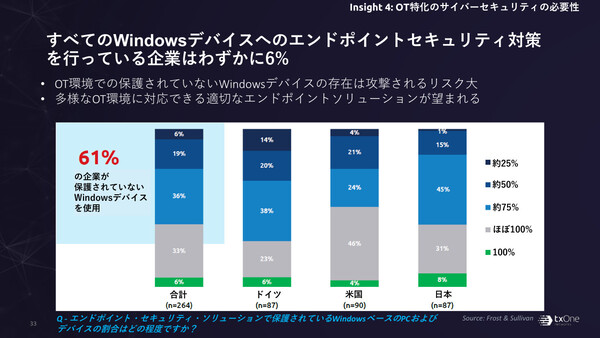

セキュリティ対策の導入については、日米独いずれも9割以上が「OTセキュリティ向けのセキュリティソリューションを使用している」と回答し、具体的には「ネットワークセキュリティ」(全体の49%)と「エンドポイントセキュリティ」(47%)が上位に入った。それでも被害が発生する原因について、本多氏は「OT環境に適したセキュリティソリューションを採用しておらず、対策も徹底されていない」と分析する。実際、「エンドポイントセキュリティソリューションですべてのWindowsデバイスを保護している」と回答したのは全体の6%に過ぎず、61%は「保護されていないWindowsデバイスを使用している」と回答している。

OT環境におけるセキュリティ対策については、全体の76%が「強化する」と回答しており、予算の割当は今後増加することが見込まれるという。予算をより効果的に活用し、最善の対策を実施するためにも「ITおよびOT両方のセキュリティ部門の連携を高め、人手に頼らない技術的な対策を導入。サプライヤーや委託先のセキュリティ管理手法を確立し、古いシステム含めて保護できる包括的なセキュリティソリューションを採用することがこれからは重要だ」と述べた。