Veeamが解き放つ“データの力” 第17回

Veeamの被害実態調査をもとに考える、ランサムウェア脅威の実態と確実なデータ保護の方法

ランサムウェア、「身代金の支払い」よりも確実にビジネスを継続する方法

2023年03月07日 15時30分更新

自社がランサムウェアの被害を受け、「システムやデータを復元したければ身代金を支払え」と要求されたら、どう対処するのが正解なのか――。日本国内でもランサムウェア攻撃の被害が多発するなかで、あらゆる企業がこの問いに頭を悩ませている。

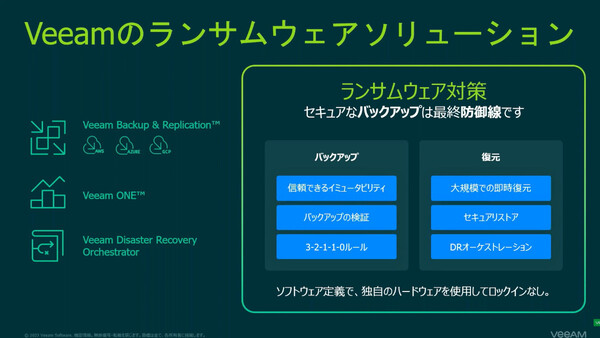

ヴィーム・ソフトウェア(Veeam Software)が2023年1月に開催したオンラインセミナーでは、IDCやVeeamが調査したランサムウェアの被害実態に基づき「身代金を支払うよりも迅速な復元(バックアップからのリカバリ)のほうが安全」であることが説明され、それを実現するための要件や、「Veeam Backup & Replication」「Veeam ONE」「Veeam Disaster Recovery Orchestrator」の機能群が紹介された。講師はヴィーム・ソフトウェア インサイド・システムズ・エンジニアの小林正英氏が務めた。

被害実態調査から知る「企業が身代金を支払った結果は?」

小林氏はまず、ランサムウェア攻撃の発生状況について説明した。

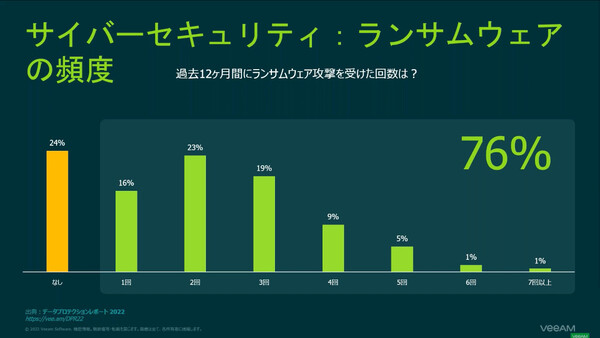

Veeamが世界28カ国のエンタープライズ企業(従業員1000人以上)約3400社を対象に実施し、2022年2月に発表した「データプロテクションレポート2022」によると、過去12カ月間にランサムウェア攻撃を「一度も受けなかった」企業は24%にとどまる。

つまり、ほとんどの(約4分の3の)エンタープライズ企業がランサムウェア攻撃を受けているのが現状であり、たとえ攻撃を受けたことがない企業であっても、いずれ攻撃を受けることを前提に対策を考える必要がある。

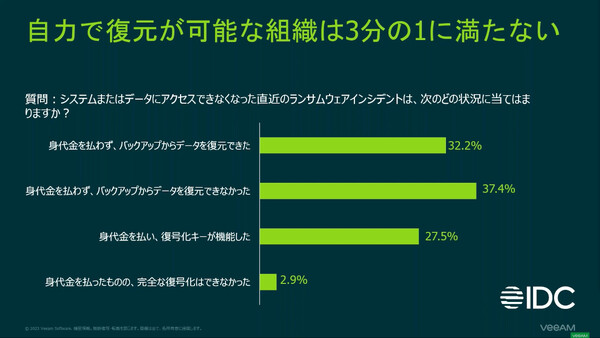

それでは、攻撃を受けた企業は実際にどう対処し、その結果はどうだったのか。実際に身代金を支払うとどうなるのか。小林氏は、ランサムウェア攻撃でシステム/データにアクセスできなくなった経験を持つ企業を調査した、IDCのレポートを引用して解説した。

同調査の回答企業のうち、身代金を「支払わなかった」企業は69.6%で、「支払った」企業は30.4%だった。身代金を支払うことでデータを復元できたという企業も多いが、1割程度の企業は身代金を支払ったにもかかわらず「完全な復号化はできなかった」という。

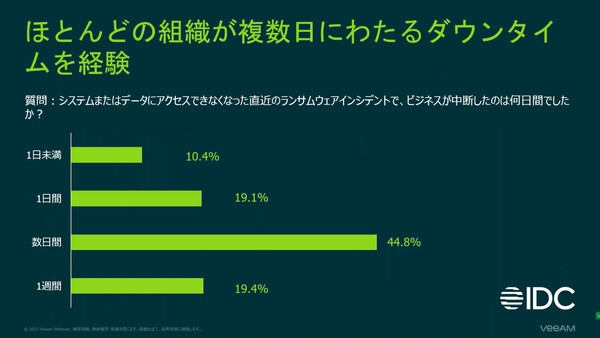

加えて、ビジネスへの影響を考えると「迅速に」復元できるかどうかも考慮する必要がある。被害企業の6割以上は、ビジネスが「数日間」以上中断したと回答している。その損失はかなり大きいはずだ。

「身代金を支払ってもデータの復元が保証されるわけではない。さらに、身代金の支払いを選択するのもそれほど簡単ではない。企業のリーダーは法務部門など関係各所と調整する必要があり、攻撃者との交渉にもその後の復号作業にも時間を費やすことになる」(小林氏)

一方で、身代金を支払わずにバックアップからデータを復元できた企業が、支払わなかった企業の4割強(全体の32.2%)にとどまっているのも重大な問題だ。この点について小林氏は、「信頼性が高く、高速なデータ復元計画を策定するための(最新の)ツールや手法が登場しているため、この数字はさらに引き上げることが可能」だと語る。

まとめると、確実にバックアップから復元できる環境さえ作り上げておけば、自信を持ってデータとシステムの復元に専念することができる。「身代金を支払うべきか否か」といった議論に時間を費やすこともなく、ビジネス的な損失も抑えられる――。これがVeeamの考えだ。

バックアップから確実にデータ復元するために必要な備えとは

それでは「自信を持って」バックアップからのデータ復元に取り組むためには何が必要なのか。まずは事前の計画、ディザスタリカバリ(DR)計画を持つことだ。

そもそもDR計画は大規模災害などに備えるためのものだが、その考えはランサムウェア被害からの復旧においても同じだ。DR計画の必須要素として、小林氏は「きちんと文書化すること」「常に最新の状態であること」「全面的なリカバリテストを定期的に実施すること」の3点を挙げる。

続いて、運用環境における各アプリケーションのRPO/RTO(目標復旧時点/目標復旧時間)を決定する。RPOは○日前、○時間前、○分前など「どの時点のデータが復元できればよいか」、RTOは○分以内、○時間以内、○日以内など「どのくらいの時間で復元できればよいか」を示す。これらは各アプリケーションの性格(データが頻繁に更新されるかどうかなど)や、ビジネスを復旧させるうえでの重要度、優先度といった要素に基づいて決まる。

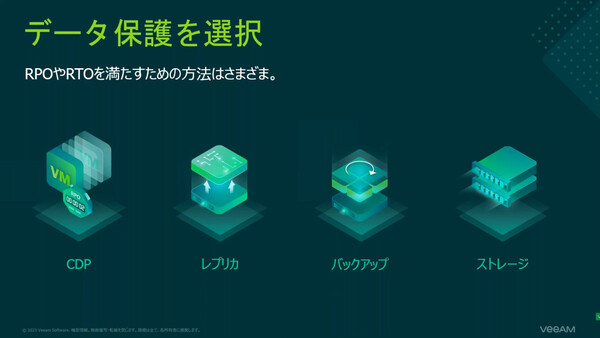

RPO/RTOを決定するのは、さまざまなデータ保護手段からそのアプリケーションに最適なものを選択するためだ。たとえば、RPOが「1日前」ならば通常のバックアップで対応できるが、「数時間前」や「数分前」ならレプリケーションやストレージスナップショット、「数秒前」ならCDP(継続的データ保護)を選択するといった具合だ。データのリストア方法も同様で、要求されている時間内にデータを復元できる、RTOを満たせる手段を選択しなければならない。

そしてもちろん、バックアップツールの側もこうした幅広いデータ保護/リストア方法に対応している必要がある。Veeam Backup & Replicationならば単一の製品でそれらに対応しており、アプリケーションのRPO/RTO要件に合わせた選択が可能だ。

ランサムウェア対策に特有の要件は「イミュータビリティ」

前述したとおり、DR計画はランサムウェア対策にも役立つが、災害対策とは異なる部分もある。ランサムウェア対策の場合はバックアップデータにイミュータビリティも必要である、という点だ。「イミュータビリティ」を直訳すると“不変性”だが、わかりやすく言えば「バックアップデータを書き換え/削除できない」ようにする機能が必要、という意味だ。

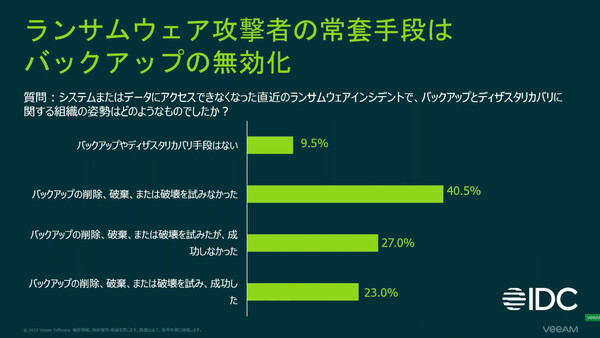

最近のランサムウェア攻撃では、ターゲットの企業がバックアップからデータをリストアすることを防ぐために、まずバックアップデータを攻撃対象とするケースが増えている。バックアップデータが暗号化/破壊されてしまうと、データやシステムの復元は不可能だ。そこで、バックアップを書き換え/削除できなくする機能が必要とされている。

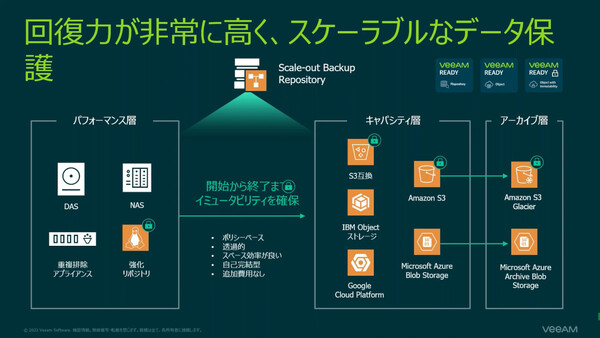

Veeam Backup & Replicationでは「強化Linuxリポジトリ」および「Amazon S3」(S3互換ストレージを含む)を用いて、保存したバックアップデータの書き換えや削除を一定期間できなくする機能を提供できる。これにより、一次バックアップ先であるパフォーマンス層から二次バックアップ先のキャパシティ層、さらに長期保管用のアーカイブ層まで、一貫してイミュータビリティを確保できるようになっている。

ランサムウェア対策ではもうひとつ、クリーンな状態の(ランサムウェア感染前の)バックアップからリストアを実行する必要がある。Veeam Backup & Replicationでは「セキュアリストア」機能を備えており、リストア処理と同時にマルウェアスキャンを実行して、万が一感染していた場合はリストアを停止する、あるいは仮想マシンを隔離状態にしてリストアを継続するといった処理ができる。

「Veeam ONE」による監視、「DR Orchestrator」による自動化でより確実に

ランサムウェア対策に役立つ製品としては、ほかにも「Veeam ONE」や「Veeam Disaster Recovery Orchestrator」があると小林氏は紹介した。

Veeam ONEは統合監視ツールとして、さまざまな場所で運用されているVeeam Backup & Replicationの稼働環境を監視/レポートするとともに、バックアップ処理の確実な実行を支援する。たとえばバックアップジョブの実行に失敗した場合には即座にアラームを出したり、修復アクションを自動実行して対処したりといった機能を備える。

Veeam ONEはランサムウェアの活動を検知する機能も備えている。具体的には、ターゲットマシンのリソース(CPU、ネットワーク、ストレージ)使用量を監視することで、ランサムウェアが大量のファイルを暗号化し、その結果バックアップデータ(増分データ)のサイズが急増したといった異常を検出できるのだ。ランサムウェアの活動をいち早く検知できれば、復元にも迅速に取り組めることになる。

また、復元のためのリソース(リストア先となる環境)も日常的に監視しておくべきだと語る。リストア先として使うハードウェアとソフトウェア(特にライセンス)に問題はないか、リストアのためのキャパシティが十分に用意されているか、といったことだ。

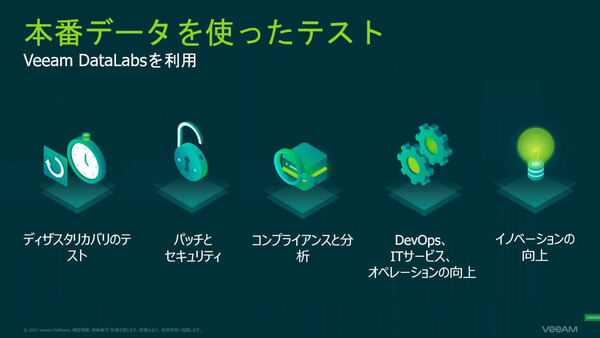

これらを確認するためには、定期的に本番データを使ってリストアテストを実行するのが有効だ。Veeam Backup & Replicationが備える「Veeam DataLabs」を利用すれば、本番環境の稼働に影響を与えない仮想環境内で、本番データを用いたDRテスト、パッチテスト、セキュリティチェック(マルウェアスキャンなど)が実行できる。

もうひとつのVeeam Disaster Recovery Orchestratorは、DR計画を作成し、災害発生時のDRプロセスを自動化することでアプリケーションやサイトの復旧を自動化/迅速化するためのツールだ。もちろんランサムウェア対策にも使える。

小林氏は、Veeam Disaster Recovery Orchestratorの便利なポイントとして、DR計画の文書化やDRテストの実行作業を自動化してくれる点を挙げた。

* * *

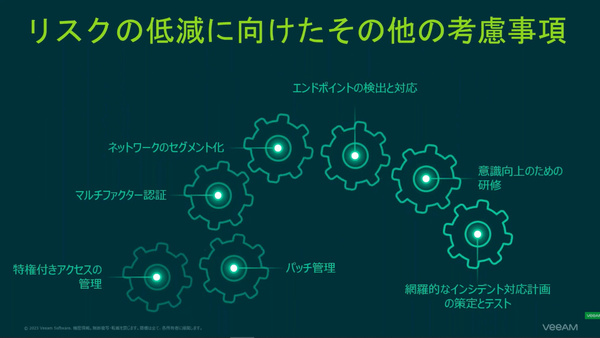

なおIDCの調査によると、ランサムウェア被害を受けた企業のおよそ75%では、同時にデータが盗み出される被害も発生したという(「機密データが窃取された」は21.4%)。サイバー犯罪者は、システムやデータをロックダウン(暗号化)するだけでなく、「身代金を支払わなければ機密データを公開する」という脅迫も仕掛けるようになっているのだ(いわゆる「二重脅迫」)。

したがって、バックアップだけでなく、さまざまな手段を積み重ねてランサムウェア被害のリスクを低減していくアプローチが必要であるのは事実だ。それでも、データ保護/バックアップを確実に実行することが、包括的なリスクの低減に大きく寄与するのは間違いない。

「コストを考えると、防御側で100%侵入を防ぐということは不可能だ。防御が破られること、あるいはすでに破られていることを想定して備えておく必要がある。Veeam Backup & Replication、Veeam ONE、Veeam Disaster Recovery Orchestratorといった製品を組み合わせて対策と対応を行い、たとえランサムウェアの被害に遭ったとしても身代金を支払わずに、確実にバックアップから復元できる環境を用意してほしい」(小林氏)

(提供:Veeam Software)

この連載の記事

-

第19回

sponsored

「Microsoft 365」のバックアップが必要な「7つの理由」とは -

第18回

sponsored

なぜEmotetの脅威を軽視すべきでないのか―ランサムウェア犯罪グループの実像を知る -

第16回

sponsored

ランサム対策として「本当に意味のある」バックアップの実践ポイント -

第15回

sponsored

ハイブリッド/マルチクラウド戦略の課題とVeeamがもたらすメリット -

第14回

sponsored

Veeam最新版「VBR V11a」から、さらにその先の未来を考える -

第13回

sponsored

これから1年間、Veeamはどう進化するのか ―ロードマップと国内戦略 -

第12回

sponsored

ランサムウェア対策としての「正しいバックアップ手法」を知ろう -

第11回

sponsored

「ランサムウェア対策はバックアップしておけば大丈夫」…ではない! -

第10回

sponsored

「Microsoft 365」のデータを守る、バックアップ製品の正しい選び方 -

第9回

sponsored

Hyper-VやOracle DBなど「Veeam v11」はインスタントリカバリも大幅強化 - この連載の一覧へ