「Netskope Private Access」の国内提供開始、大阪データセンター開設も発表

Netskope、リモートアクセスVPNに代わる新サービスを提供開始

2020年03月04日 07時00分更新

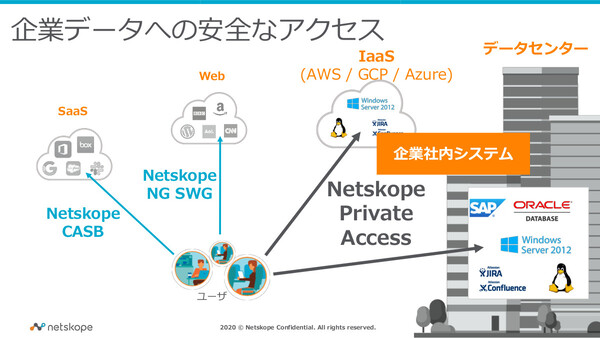

CASBやセキュアWebゲートウェイ(SWG)などのクラウド型セキュリティサービスを提供するNetskope(ネットスコープ)は2020年3月3日、“ハイブリッドIT”環境向けの新サービス「Netskope Private Access」の国内提供開始と、同社サービスインフラ「Netskope NewEdge」の大阪データセンター運用開始を発表した。

社内業務システムへもシームレスかつセキュアなリモートアクセスを可能に

ネットスコープではこれまで、Netskope Edgeインフラ上に構築された統合サービス基盤「Netskopeクラウドセキュリティプラットフォーム」を使って、SaaS向けCASBの「Netskope for SaaS」、セキュアWebゲートウェイの「Netskope for Web」、AWS/Azure/GCPに対応するIaaSセキュリティ「Netskope for IaaS」を提供してきた。ユーザーのクラウド/Webトラフィックに対し、インラインで各種セキュリティ機能を適用する仕組みだ。

今回新たに提供開始したNetskope Private Access(以下 NPA)は、オンプレミス/自社データセンターとパブリッククラウドを併用するハイブリッドIT環境において、リモートユーザーにセキュアかつシームレスなアクセス手段を提供する“ゼロトラストネットワークアクセス(ZTNA)”サービスだ。同社シニア セールス エンジニアの小林宏光氏は、従来の企業で一般的だったリモートアクセスVPNとの違いやNPAのメリットを説明した。

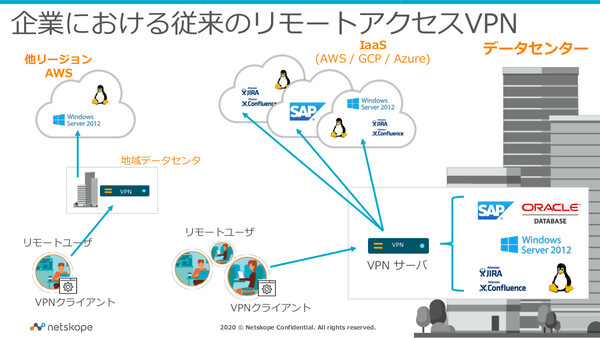

従来の企業では、リモートアクセスするエンドユーザーが自社データセンターにあるVPN装置を経由して社内ネットワークに接続し、オンプレミスのシステムにアクセスしていた。しかし、業務システムの多くがクラウド環境(IaaS/SaaS)に移行している現在、VPNでいったん社内ネットワークを経由してクラウドにアクセスする仕組みは効率が悪い。他地域/他リージョンにある業務システムに接続する場合、しばしばVPNの接続先を変える手間もかかる。リモートユーザーの増加に応じて、VPN装置を増強する必要もあった。

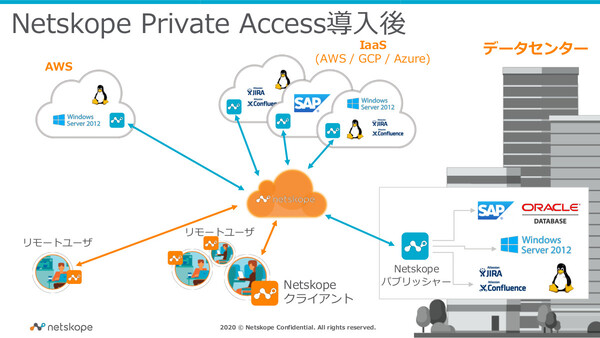

NPAは、リモートアクセスVPNのこうした課題を解消する。リモートユーザー側にNetskopeクライアントを、またデータセンターやパブリッククラウドに「Netskopeパブリッシャー」を導入することで、リモートユーザーが最寄りのNetskope Edge経由でそれらの環境にシームレスにアクセスできる。VPNのような接続作業なしで自動的に接続され、またどの環境にもシームレスにアクセスできるため、ユーザーはリモートアクセスであることを意識しなくてよい。VPN装置の導入や運用管理、リプレースも不要だ。

小林氏はNPAのユースケースとして、データセンター/パブリッククラウドのハイブリッドITへのアクセスのほか、Netskopeプラットフォーム上でアクセスログが一元的に可視化できることを利用した外部ユーザー(契約社員やパートナー)へのアクセス許可、社員のSaaS利用時のデバイスコンプライアンス確認などを挙げた。また2020年中には、NPAにおいてDLP(情報漏洩対策)機能も追加する予定だ。

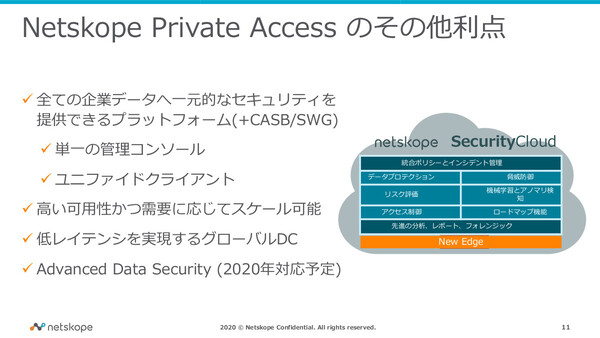

NPAは、統合基盤のNetskopeクラウドセキュリティプラットフォーム上で提供されているため、既存サービスのNetskope for SaaS/Web/IaaSと組み合わせることで、多様なセキュリティ機能を付加することができる(ライセンスはサービスごとに要購入)。4つのサービスは単一のコンソールで管理することができ、リモートユーザー側も単一のクライアントをインストールするだけでよい。

Netskope Private Accessの参考価格は、1ユーザーあたり年額1万2000円(税抜)。ネットスコープの国内販売代理店経由での販売となる。

大阪データセンター開設、グローバルでもデータセンターの増強を加速中

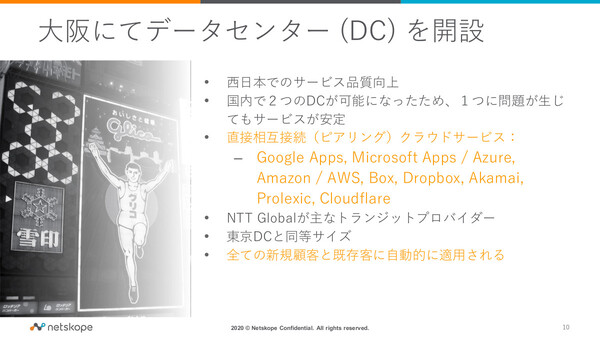

今回は、東京に続く国内2カ所目となる大阪データセンター(PoP:ネットワーク通信拠点)が、2月25日から運用を開始したことも発表された。

NTT Globalが主要トランジットプロバイダーとなり、大手クラウドサービス(AWS、Microsoft Azure、Microsoft Apps、Google Apps、Box、Dropbox、Akamai、Cloudflare、Prolexic)との直接相互接続(ピアリング)が可能になる。

Netskope Japanカントリーマネージャーの大黒甚一郎氏は、現在およそ30万人いる国内ユーザーのうち「30%以上が関西圏のユーザー」だと説明する。Netskopeユーザーは自動的に最寄りのデータセンターに接続される仕組みとなっており、大阪データセンターの開設によって関西/西日本でのサービスパフォーマンス向上が期待できる。同時に、東京と大阪の2拠点を持つことで可用性の向上も見込める。

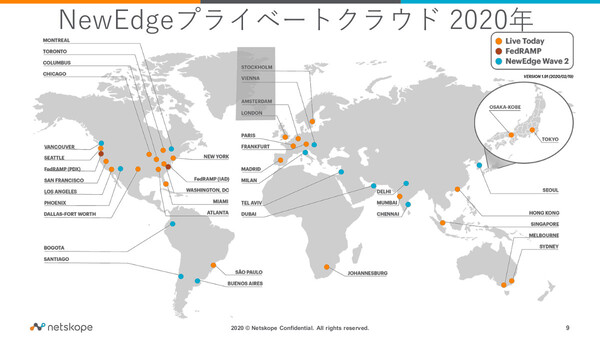

Web会議システムを通じて出席した米Netskope プラットフォーム構成・サービス部 VPのジェイソン・ホフマン(Jason Hofmann)氏は、Netskopeでは現在「世界最大級のクラウドセキュリティプラットフォームを構築している」と説明した。2019年にはグローバルで15のデータセンターを、また2020年は4月までの上半期だけで19のデータセンターを構築(または再構築)する予定だという。

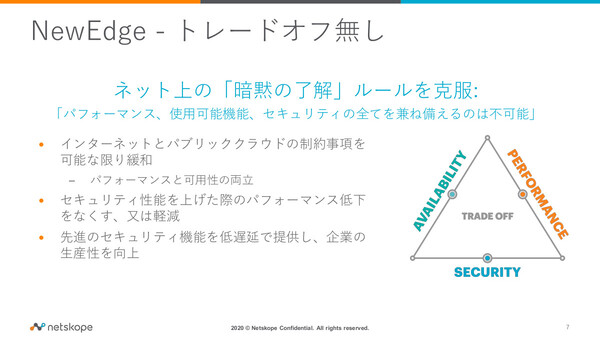

ホフマン氏は、Netskopeではサービス品質に直結するネットワークパフォーマンスと可用性、そしてセキュリティ機能の3つすべてで高い要件を満たすために、NewEdgeデータセンターでは独自設計インフラを採用していると説明する。

「他のセキュリティベンダーでは、パブリッククラウドを利用した“仮想データセンター”や、トランジットプロバイダーに依存した形のデータセンターも見られる。だがこれらの仕組みでは、たとえばルーティングを自由に変更して最適化するといったことはできない。共有リソースを利用するので輻輳やオーバーサブスクリプションなどの問題も起こりうる。Netskopeではコストよりもパフォーマンスを最優先に考えてインフラを設計し、不安定なネットワーク環境を極力排除している」(ホフマン氏)

なおNetskope Japanの大黒氏は、日本国内の顧客数が大きく伸び続けていることを紹介した。昨年5月時点でのエンドユーザー数はおよそ10万人だったが、現時点では約30万人と「1年を経たずに3倍になった」という。昨年掲げた「3年間で売上高を3億円から10倍(30億円)に、導入社数を50社から500社以上に」という目標をあらためて示した。

また今後のNetskopeのビジョンとして、大黒氏は統合プラットフォームを通じてCASBやSWG、SD-WANなどを提供する「SASE(サシー、Secure Access Service Edge)」への進化を目指していると説明した。今回のNPA追加、データセンター増強も、そうした動きの一環である。

小林氏は、ガートナーによるSASEの定義を参照すると、Netskopeのサービスラインアップではまだ「Firewall-as-a-Service(FWaaS)」と「SD-WAN」の2つが足りていないと説明。ただし、FWaaSは開発ロードマップに入っていること、またSD-WANは主要ベンダーとの相互接続検証を行っていることなどを説明した。