EMCジャパン RSA事業本部は2019年1月29日、フィッシング詐欺を中心としたセキュリティ脅威の最新動向を説明するラウンドテーブルを開催した。

米RSA Securityのアロン・シミロヴィッツ氏は、2018年にグローバルで発生したフィッシング詐欺攻撃が、第1四半期の約1万2000件から第4四半期の約2万4000件へと倍増したことを指摘し、フィッシング詐欺は「古典的だがいまだ効果的であり、新たな手法も登場している」と警告している。

シミロヴィッツ氏は、新たなフィッシング詐欺の手法として「リバースヴィッシング攻撃」と「二要素フィッシング攻撃」を紹介した。

「ヴィッシング」は、ヴォイス(音声)とフィッシングを組み合わせた造語だ。攻撃の中で音声(電話)を利用するのが特徴で、偽の問い合わせ先電話番号を記したフィッシングメールを送りつけたり、ロボコールを使って銀行などを装った偽のフリーダイヤルにコールバックさせて、音声応答システムが口座番号や暗証番号などを聞き出したりといった手段をとる(折り返し電話をさせるので「リバース」攻撃)。

これは2006年ごろから見られる古い攻撃手法だが、最近は「Googleマップ」に登録された店舗/企業情報の電話番号をひそかに改竄し、詐欺グループの音声応答システムにつなげるというかたちで、装いも新たにリバイバルしてきているという。「グーグルマップの情報ならば正しいだろうという思い込み、信頼を悪用した手口で、インドで急速に広まっている」とシミロヴィッツ氏は述べる。ちなみにGoogleマップ上に掲載されている店舗情報の多くはユーザーがボランティア的に登録しているものであり、正確性および正当性の保証はない。

もうひとつの「二要素フィッシング攻撃」は、二要素認証を導入しているサイトのログインページを装った偽サイトにユーザーを誘導し、ログイン操作を実行させることでクレデンシャル(ログイン情報)やセッションCookieを入手するという攻撃手法だ。偽のログインページはプロキシとして機能しており、ログインしたユーザーは正規のサイトにリダイレクトされるため攻撃に気付かない。しかし、その裏側で攻撃者は正規のセッションCookieを盗み出しており、二要素認証を回避して不正ログインを実行できるという仕掛けだ。

米RSA Securityのダニエル・コーヘン氏は、この二要素フィッシング攻撃に用いられるプロキシサーバーの設定ツール(EvilginxやCredSniper)は闇市場で入手できるほか、GitHubでも公開されており、実行環境は誰でも比較的に構築できるのが現状だと語った。なお、EvilginxやCredSniperは、本来はフィッシング対策トレーニングの支援ツールとして公開/販売されているものだ。

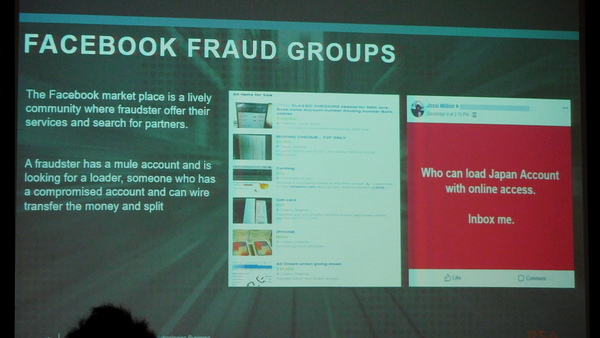

Facebookやインスタ、Twitterでも堂々と“詐欺ビジネス”を宣伝?

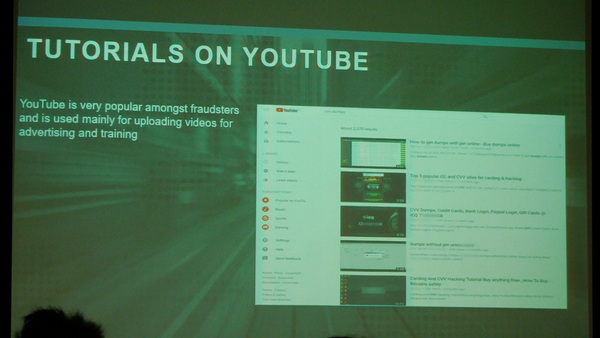

もうひとつ、コーヘン氏は最近のフィッシング詐欺師たちの動向として、ダークウェブだけでなくFacebookやInstagram、Twitterといった“公の場”でも堂々とビジネス活動を展開する傾向があると指摘した。実際に、こうしたSNS上で「サービスの紹介」から「パートナー探し」「ID/パスワード売買のプロモーション」、さらには「サービス活用のためのチュートリアル動画公開」を行う詐欺師まで見られるという。

「SNSは、彼ら詐欺師にとって重要なマーケティング用のプラットフォームだ。利用者を増やし、評判を高める手段として活用している。たとえばプロモーション用の投稿では、販売しているID/パスワードの一部を無料で提供する。これらは実際に使える(“試供品”のような)情報で、それが気に入ったユーザーには大量の認証情報をパッケージしたものを販売する」(コーエン氏)

古典的ながらもしぶとく生き残り続けるフィッシング詐欺。ユーザーが被害を回避するためにできる対策として、RSAでは「消費者がオンラインを安全に利用するための5ヵ条」を提案している。

その内容は「クリックする前に考える」「パスワードを定期的に変える」「スマートフォンにダウンロードするアプリに気を付ける」などごく基本的なものであり目新しさはない。ただ、防御側でもあらためて“古典的な”対策を、すべてのユーザーが徹底していくことの大切さを見直すべきかもしれない。

「今やフィッシング詐欺のツールやユーザーの認証情報が簡単に手に入るので、詐欺師になることへのハードルは低くなっている。被害に遭わないためにも、消費者の意識向上が重要だ」(シミロヴィッツ氏)