オープンWi-Fiの通信暗号化「Enhanced Open」やIoT機器の簡単接続「Easy Connect」も、Wi-Fi Alliance

Wi-Fi新セキュリティ規格「WPA3」で何が変わる?業界団体が説明

2018年07月02日 07時00分更新

無線LAN製品の相互接続性試験や認証を行う業界団体、Wi-Fi Allianceが2018年6月28日、新たなセキュリティ仕様「Wi-Fi CERTIFIED WPA3」や、IoTデバイスの接続設定をシンプル化する「Wi-Fi CERTIFIED Easy Connect」、接続認証を行わないオープンなWi-Fi環境でも通信を暗号化する「Wi-Fi CERTIFIED Enhanced Open」など、新しい仕様を紹介する記者説明会を開催した。

WPA3:パスワード認証はより堅牢に、エンタープライズは192ビット暗号化を追加

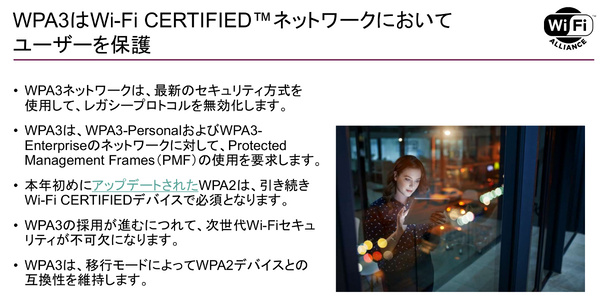

WPA3は、2004年に策定され10年以上にわたり使われてきたWPA2に代わる次世代のWi-Fiセキュリティ仕様だ。無線LANアクセスポイント(AP)がデバイスの接続を許可する際の「認証」と、接続後に両者間でやり取りする通信トラフィックを保護する「暗号化」の方式を定めている。現在、無線LAN機器がWi-Fi CERTIFIED認定を受けるためにはWPA2を実装している必要があるが、将来的にはそれに代わってWPA3対応が必須要件となる。

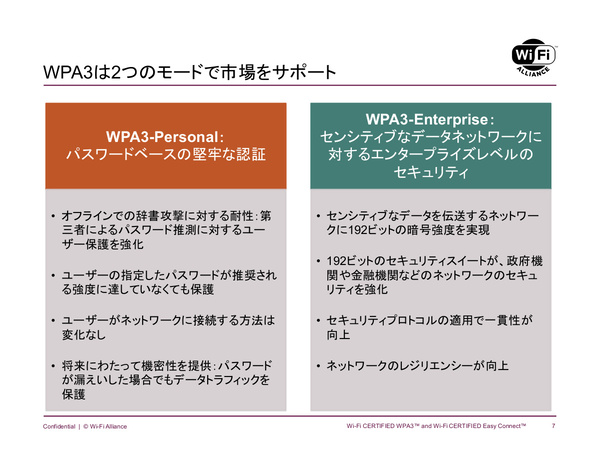

WPA2と同様に、WPA3でも家庭/小規模オフィス向けの「WPA3パーソナル」と、大規模オフィス向けの「WPA3エンタープライズ」という2つの運用モードが用意されている。そして、そのいずれにおいても新たなセキュリティ技術が追加され、より堅牢なWi-Fi環境を実現する。昨年WPA2で発見された「KRACK」脆弱性も、WPA3では解消されている。

WPA3パーソナルでは、APへの接続認証時に単一のパスワード入力が要求される。この認証方法はWPA2パーソナル(WPA2-PSK:事前共有鍵方式)と変わらないが、WPA3は「パスワードベースであっても、(WPA2-PSKよりも)より堅牢なセキュリティが実現する」と、Wi-Fi Alliance マーケティング担当VPのケビン・ロビンソン氏は説明した。

具体的には、認証時の鍵確立プロトコルとしてSAE(Simultaneous Authentication of Equals)が追加されている。SAEは、AP-デバイス間でパスワードそのものはやり取りせず、“正しいパスワードを使って計算すれば正解が出る問題/解答”を複数回やり取りして認証する方式で、WPA2-PSKでは有効な攻撃手法だったオフラインでの辞書攻撃/総当たり攻撃を事実上不可能にする。また仮に、推奨される文字数/複雑さを満たさないパスワードを使った場合でも、WPA2-PSKよりも攻撃への耐性が高まる。

さらに万が一、パスワードが攻撃者に漏洩/解読されても、過去にキャプチャ(盗聴)された暗号化トラフィックの内容が解読されない“フォワードシークレシー(Forward Secrecy、将来にわたる秘匿性)”も実現していると、ロビンソン氏は説明した。これもWPA2で課題となっていた攻撃手法を無効にするものだ。具体的には、SAEハンドシェイクの中で新たな(ユニークな)セッション鍵を生成することで、パスワードが漏洩しても過去のセッション鍵は手に入らず、通信内容は解読できない仕組みとなっている。

「もちろん、長さや複雑さが十分でないパスワードを使うのは脆弱性となりうる(攻撃者がネットワークに侵入できる可能性が高まる)が、通信内容のフォワードシークレシーは担保される。つまりパスワードが盗まれても、(過去にキャプチャされた)トラフィックの秘匿性は守られる」(ロビンソン氏)

一方、IEEE 802.1x認証サーバーを利用するWPA3エンタープライズでは、通信暗号化アルゴリズムの選択肢として新たに192ビットのCNSA(Commercial National Security Algorithm)も追加される。米国NSA(国家安全保障局)も政府内の通信で採用するCNSAは、WPA2で利用できたAES(Advanced Encryption Standard)よりもさらに高強度の通信暗号化を実現するアルゴリズムだ。ロビンソン氏は、特に政府機関や金融、ヘルスケアなど、最高レベルの通信セキュリティを必要とする組織の無線ネットワークで有効だろうと語った。

ちなみにこのCNSA 192ビット暗号化モードを選択した場合は、ネットワーク管理者などが個々のAPを設定する際に、誤ってその他の(強度の低い)モードに設定できないようにする仕組みも提供されるという。これにより、組織ネットワークの中に“弱いリンク(Weakest Link)”が生じることを防ぎ、ネットワーク全体の堅牢性を維持することができる。

なおロビンソン氏は、WPA3を実装した無線LAN製品(AP、コントローラー、デバイス)の市場での普及について、これから広範な次世代製品でWPA3対応が進み「2019年後半には多くのデバイスがWPA3に対応している状況になるのではないか」との見込みを示した。CNSA 192ビット暗号化を除く大半の技術はソフトウェアベースで実装できるため、既存製品でWPA3に対応するものも出てくる可能性もあるという。

Wi-Fi Allianceでは、現時点ではWi-Fi CERTIFIED認定において引き続きWPA2の実装を必須要件としているが、WPA2/3の並行運用期間を経て将来的にWPA3が十分に普及した段階で、WPA3を必須要件とする計画だ。

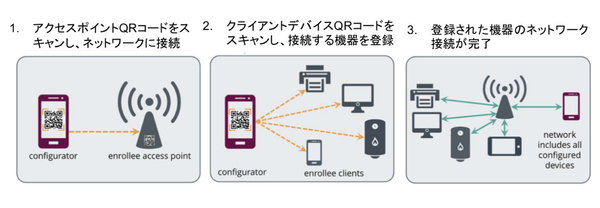

Easy Connect:デバイスのQRコードをスマホで読み取れば簡単接続

Wi-Fi CERTIFIED Easy Connectは、スマートホームデバイスやIoTデバイス向けの新しい接続設定方式に対する認定規格である。WPA2/WPA3に対応しているため、WPA3の普及前でもこの方式を採用したデバイスが登場する可能性がある。

ロビンソン氏は、こうした新たなタイプのデバイスはキーボードやボタン、ディスプレイなどを備えていないものが多いため、Wi-Fiへの接続設定をシンプルなものにするためにEasy Connectが策定されたと語る。Wi-Fi Allianceではすでに、接続設定を簡素化する「WPS(Wi-Fi Protected Setup)」仕様も策定しているが、WPSではデバイスのボタンを押したり、PINコードを入力したりする必要があった。

Easy Coonectの具体的な使い方は、スマートフォンやタブレットにインストールしたアプリと内蔵カメラを使い、デバイスに貼付された(あるいはカードなどの形で付属する)二次元バーコードをスキャンするだけだ。これにより、デバイスのWi-Fi APへの接続設定やWPA2/WPA3のパスワードなどのセキュリティ設定が自動的に行われるという。

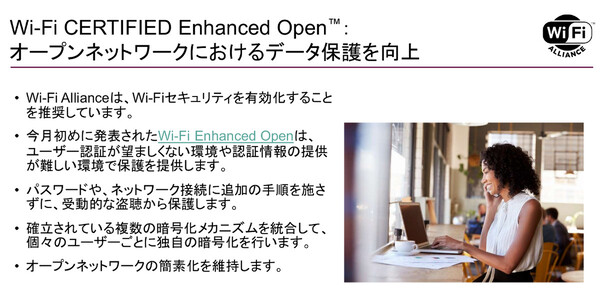

Enhanced Open:パスワードなしで接続、トラフィックは暗号化で保護

Wi-Fi CERTIFIED Enhanced Openは、公衆無線LANなど認証なしで利用を許可するオープンWi-Fiにおけるセキュリティ課題を解決する新たな仕様だ。

空港や駅、スタジアム、公共のビルなどで提供されている公衆無線LANは、ユーザーがパスワードを入力することなくAPに接続できる利便性を実現するため、WPA2などのセキュリティ規格を適用しない「オープンWi-Fi」であることが多い。しかし、オープンWi-Fiではデバイス~AP間の通信トラフィックは暗号化されず、攻撃者に盗聴される危険性もある。そのため、これまではVPNを別途利用するなどしてユーザー自身で身を守る必要があった。

6月初旬に発表されたEnhanced Openは、パスワード入力なしという利便性を維持しながら、通信を暗号化したセキュアなWi-Fi環境を実現する規格だ。具体的には、Opportunistic Wireless Encryption(OWE)と呼ばれる鍵確立プロトコルでクライアント1台ごとに暗号鍵を生成し、さらにその他の暗号化プロトコルも組み合わせてトラフィックを暗号化する。Wi-Fi Allianceの発表によれば、すでにキャプティブポータル(接続時に表示されるWebポータル)の仕組みを導入しているオープンWi-Fiであれば、認証サーバーなどを追加する必要がないため、現在のシンプルな環境をそのまま維持できるという。

なお、今回紹介したWPA3、Easy Connect、Enhanced Openの各規格に対する製品認定プログラムは、いずれもすでにスタートしている。