マカフィーのモバイルマルウェアリサーチチームは、Androidクリック詐欺アプリの動向を追跡しています。2016年のClicker.Gや先月のClicker.BNなどGooglePlayストアで配布されていた最近の事例を含む、多数のクリック詐欺アプリを確認しています。これらの脅威の共通点は、無害なアプリを装い、有料「広告」に対するHTTP接続要求(ユーザーのクリック操作をシミュレート)をバックグラウンドで実行して不正に広告収入を得ることです。

HTTP経由で特定のURLに対して永続的にアクセスするこの動作は、そのターゲットやリクエストの頻度が変更されることによりDDoS攻撃として分類されます。結論から言えば、同じマルウェアの基本機能やボットネット基盤を使用しているため、広告詐欺からDDoS 攻撃への変更は1ステップのみで実現できます。そして、今回私たちはDDoS攻撃を実行するために再利用されたクリック詐欺アプリ(Clicker.BNの亜種)を確認しました。

なお、Android/Clicker ボットネット(別名WireX)で使用されていたC&Cサーバーのほとんどは8月下旬に閉鎖されています。

クリック詐欺アプリとDDoS攻撃アプリには多くの共通点があります。例えば、C&Cサーバーからヘッダーを構成するテクニック、"axclick[.]store" や "ybosrcqo[.]us" といったドメイン、ローカルキャッシュでC&Cサーバーのパラメータを更新する仕組みやキャッシュデータなしにHTTP接続要求を実行する仕組みです。また、これらのアプリでは、難読化方法、圧縮方式、Google Playでの公開方法など共通のものが使用されています。

一方で、これらのアプリには、受信パラメーターの順序やデータを分割に使用する区切り文字に加え、C&CサーバーのサブドメインやGETメソッドの変化といった違いが見受けられます。

クリック詐欺コンポーネントは以下を受信します:

- ターゲットURL

- JavaScript関数(マウス操作のクリックをシミュレートするため)

- ユーザーエージェント(UserAgent)

- Google Playパッケージ

DDoS攻撃コンポーネントは以下を受信します:

- ターゲットURL

- ユーザーエージェント(UserAgent)

- HTTPリファラー(ターゲットURLと同じ)

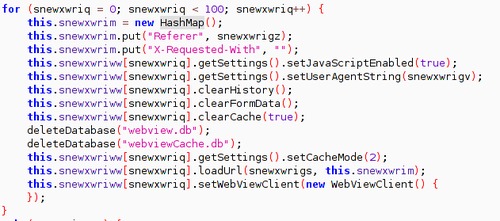

DDoS攻撃の亜種では、完全なHTTP接続要求を多数発生させるために、ループ内で通信トラフィック生成が行われています。

DDoS攻撃ではHTTP接続要求の頻度を毎分100回に増加させている(クリック詐欺では同じコード構造を使用して55秒毎に1回のリクエストを送信していた)

別のDDoS攻撃の亜種では、C&Cサーバーから受信したデータに基づき、ターゲットに対してUDPフラッド攻撃を行います。それは、次のように実装されています。

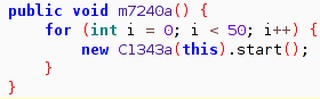

C&Cサーバーからパラメーターを受信した後、下記に示すm7240a() 関数により、前述のC1343aスレッドクラスが50回実行されます。サンプルにより異なりますが、これらは50~60秒ごと更新されます。

Clicker.BNの分析において紹介したように、この脅威のすべての亜種では、C&Cサーバーからのパラメーター受信に特殊な方法が使用されています。HTMLのタイトルタグ内にパラメーター埋め込んだ特殊なHTMLページを受信し、ハードコードされたキー文字列を使用してそれを解釈します。

また、Clicker.BNの投稿では、パラメーターの区切り文字列に関する私たちの推測を紹介しましたが、"WireX" という名称もまたマルウェア内での文字列 "snewxwri" に由来しています。初期のサンプルでは、"I enjoyed" や "die enjoy" のアナグラムであると考えられる区切り文字列 "eindoejy" が使用されていましたが、この脅威のサンプルにおいては様々な区切り文字が使用されているのを確認しています。

監査会社の調査によると、2017年の広告クリック詐欺被害は160億米ドルになると予想されています。 DDoS攻撃には独自のアンダーマーケット(闇市場)があり、あるモバイル脅威から別のモバイル脅威への変異は新しいものではありません。過去の事例では、Androidのランサムウェアがバンキングトロイの木馬に変化したり、プレミアムSMSトロイの木馬がワイヤレスアプリケーションプロトコル(WAP)課金方式の攻撃に移行しています。

マルウェア作成者は、既に開発されたインフラを利用し、様々な戦略で利益を追求しています。今回の場合、Android/Clicker.BNはモバイルボットネットを作成し、無害なアプリのように見せかけ、世界中で利用されているGoogle Playストアを経由して配布して感染を広げました。マルウェア作成者はWireXとして知られた大規模なDDoS攻撃を実行するために、それにほんの少し修正を加えただけに過ぎません。

McAfee Mobile Security は、この脅威を Android/Clicker.BN として検出し、その実行を阻止します。悪意あるアプリに対する脅威から自身の端末を保護するためには、まず公式アプリストアを利用してください。そして、無意味なアプリ名称、アプリ説明の有無、乏しいユーザーレビューといった怪しい兆候に注意を払ってください。また、アプリがリクエストするパーミッションがそのアプリの機能と関係あるかを考えてください。特に、デバイス管理者権限が要求された時は注意しましょう。デバイス管理者権限はたいていセキュリティ製品、企業が利用するデバイス管理アプリやメールクライアント等で使用されるべきものであり、通常のアプリやゲームで使用されるものではありません。

2017 MPOWER:Tokyo(2017年11月9日開催)において、最新のセキュリティー情報をご紹介いたします。ぜひ、ご参加ください。

【カンファレンス概要】

2017 MPOWER:Tokyo

| 開催日時: | 2017年11月9日(木) 8:40~17:30(受付 8:15) |

| 会 場 : | ザ・プリンス パークタワー東京 |

| 参加費 : | 無料(事前登録制) |

| 対 象 : | 企業、官公庁の情報システム部門・セキュリティ管理者 |

| セキュリティ製品の販売店・システム インテグレータの担当者 | |

| 主 催 : | マカフィー株式会社 |

※本ページの内容は2017年9月12日更新のMcAfee Blog の抄訳です。

原文: Android Click-Fraud App Repurposed as DDoS Botnet

著者: Fernando Ruiz