ICS/SCADA向けのセキュリティ製品ラインアップを拡充するフォーティネットに聞いた

産業制御システムのセキュリティ対策はITシステムとどう違う?

2017年02月08日 08時00分更新

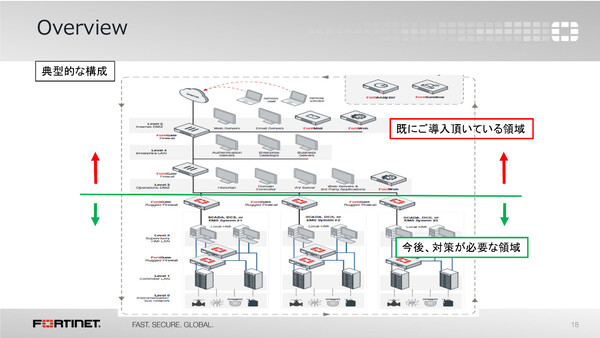

次世代ファイアウォールを産業制御システムに適用するフォーティネット

セキュリティ市場では、すでに産業制御システム向けの製品として、ホワイトリスト方式を採用したスイッチが登場している。これは、通信を監視してトラフィックのIPアドレス、ポート番号などをホワイトリストと照合し、リストに明示されていないトラフィックをすべてブロックするというものだ。

これで基本的なセキュリティは強化されるものの、森山氏は「時代背景が変化し、それだけでは不十分になってきている」と指摘する。ホワイトリストスイッチはレイヤー2-3の情報しか見ていないため、正常な通信パターンを模した攻撃が実行できてしまうおそれが残るからだ。

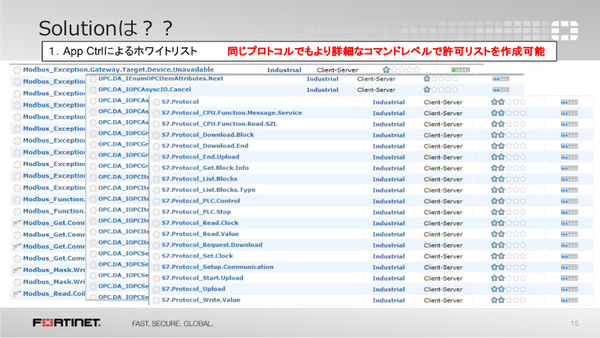

そこでフォーティネットでは、UTMアプライアンス「FortiGate」が備える次世代ファイアウォール機能で、各種産業制御システムのプロトコルにも対応し、通信の許可/不許可を設定できるようにした。上位層の(レイヤー4-7の)内容を見て「どのアプリケーションの通信か」を判断する次世代ファイアウォールの技術を、産業制御システムのトラフィックにも適用したわけだ。

産業制御システムの通信プロトコルは、業界や用途、制御システムメーカーごとにさまざまなものが用いられている。FortiGateでは主要なプロトコルをカバーしており、さらに未定義の独自プロトコルについても、トラフィックのキャプチャデータに基づいてシグネチャを作成/追加できる仕組みを整えているという。

さらに、プロトコル単位ではなく個々の「コマンド」単位でのシグネチャも用意されている。これにより、たとえば「〇〇〇プロトコルのデータ読み出しは許可するが、データ書き込みは許可しない」といった、より詳細な通信制御も可能になり、不正なコマンドによる攻撃をより難しくしている。フォーティネットが提供するプロトコル/コマンド単位でのシグネチャの総数は、現時点で「445個」に及ぶ。

ハードウェア面でも、発電所や工場、屋外などの現場設置に適した「FortiGate Raggedシリーズ」をリリースしている。これは、本体の耐久性や耐環境性(温度、湿度、防水)、電気/電波への耐干渉性を高めたアプライアンス群で、制御盤のDINレールに取り付けられるモデルもある(国内未発売)。ソフトウェア部分は通常のFortiGateと同じであり、「FortiManager」を使って他のFortiGateと一括管理することもできる。

スイッチ製品においても耐環境性能の高い産業制御システム向けモデル「FortiSwitch Rugged」をラインアップしている。FortiGateと連携させる(FortiLink)ことで、FortiSwitchのポートを集中制御し、特定の機器のポートレベルでの遮断、FortiGateへのトラフィック迂回によるポリシー強制適用といった制御ができる。

なお、フォーティネットでは昨年(2016年)6月にNozomi Networksとの提携を発表している。産業制御ネットワークの監視ソリューションであるNozomi Networksの「SCADAguardian」とフォーティネット製品を連携させることで、自動学習した通常時の動きとは異なるふるまい(アノマリ)を検知し、端末隔離などの対処が迅速にできるようになる。

森山氏は、産業制御システムでは、不正なコマンドだけでなく「不正なパラメーター(値)」を入力する攻撃手法(たとえばモーター回転数、投入する薬剤量など)にも警戒が必要であり、この連携ソリューションはそうした攻撃に対して有効だと説明した。

これからのIoT時代に備えるうえでも有効

現在ではさまざまな産業分野でサイバーセキュリティ基準の策定が始まりつつあると、森山氏は説明する。

「一例として、北米の電力業界では『NERC CIP(ナークシップ)』というセキュリティ基準が制定されており、電力事業者はこの基準に準拠するセキュリティ対策が求められる。そして日本の電力業界でも、同様の基準を策定しようという動きになっているようだ」(森山氏)

もっとも、対策基準が策定されようがされまいが、産業制御システムをターゲットとした攻撃はこれからますます増えてくることになるだろう。IPAが公開しているガイドラインなども参照しながら、対策の検討を進めるべきだ。

森山氏はまた、産業制御システムのセキュリティ対策はIoTデバイス/機器の対策にも応用できる部分があり、産業制御システムでセキュリティ対策を進めれば、今後IoTデバイスが急増してくる時代への備えにもなると説明した。

「企業内に、IoTデバイスのような『PCの形をしていないコンピューター』が増えてくる時代を見越して、今からスタートし継続していくべき施策だろう」(森山氏)