12月15日、アカマイ・テクノロジーズは2015年第3四半期(7~9月)の「インターネットの現状」を調査したセキュリティレポートに関する説明会を開催した。アカマイの最高技術責任者である新村信氏は、カジュアル化しつつあるDDoS攻撃の現状について説明した。

DDoS攻撃は昨年同期比で180%増

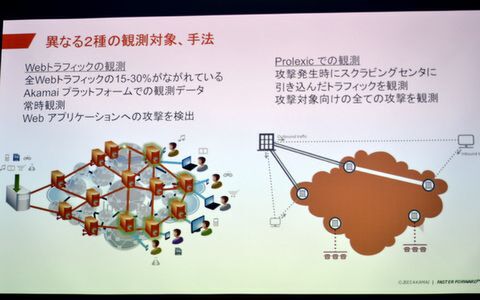

アカマイの「インターネットの現状」レポートは、同社が常時観測しているトラフィックを元にインターネットの規模や速度、セキュリティの現状に関して説明したもの。CDN(Contents Delivery Network)サービスの最大手として、全Webトラフィックの15~30%を観測するアカマイだけに、まさにインターネットそのものの傾向を追ったものといえる。

アカマイ・テクノロジーズ 最高技術責任者 新村信氏

2015年からは2年前に買収したProlexicのレポートを組み込み、より精度を高めた。DDoS対策を専業とするProlexicは攻撃が発生した段階で、トラフィックをスクライビング(浄化)センターに引き込み、対象向けの全攻撃を観測することができるという。常時観測でWebトラフィックに特化したアカマイと、アドホックな観測ながら全トラフィックを観測できるProlexicの異なる観測手法で、さまざまなDDoS攻撃の傾向を詳細にデータ化したのが今回のレポートだ。

2つの観測手法でDDoS攻撃の詳細をデータ化

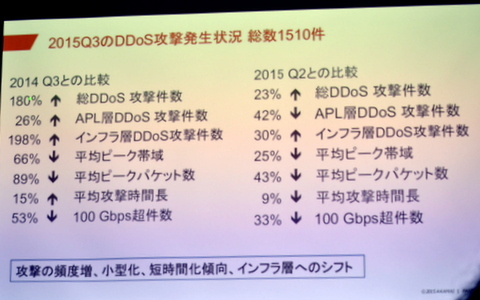

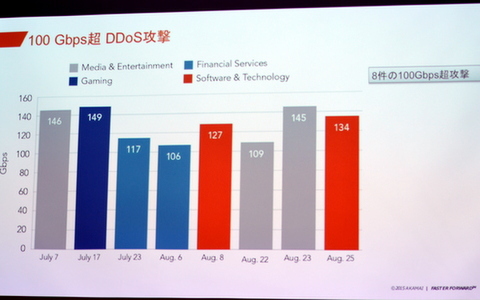

アカマイが検出した2015年Q3のDDoS攻撃は1510件で、昨年同期比で180%増、前四半期比23%増となっている。100Gbpsを超えるDDoS攻撃は減っているものの8件記録されており、ゲーム会社のみならず、金融会社やソフトウェア会社も狙われたという。一方で、30Mbpsという小規模なDDoS攻撃では、IPSのルーターをダウンさせる目的があるという。「サーバーを狙うというより、ISPのルーターや回線を詰まらせることが増えている」(新村氏)のが昨今の傾向だ。

UDPリフレクションによるインフラ層への攻撃が激化

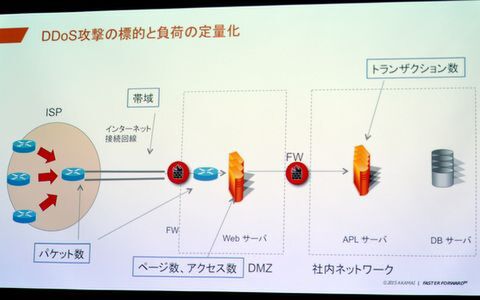

アカマイはDDoS攻撃をインフラ層とアプリケーション層に分けて観測している。インフラ層はISPの設備やインターネットの接続回線、ファイアウォール、Webサーバーなどがメインで、アプリケーション層はバックエンドのアプリケーションやデータベースが攻撃対象になる。攻撃手法(パケット種別)で到達ポイントは変わるので、標的は自由に変えられることになる。そして、最近はアプリケーション層からインフラ層に攻撃がシフトしており、全体の95%がインフラ層を狙ったものだという。

DDoS攻撃の標的と負荷の定量化

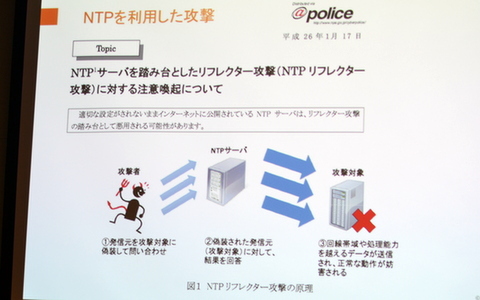

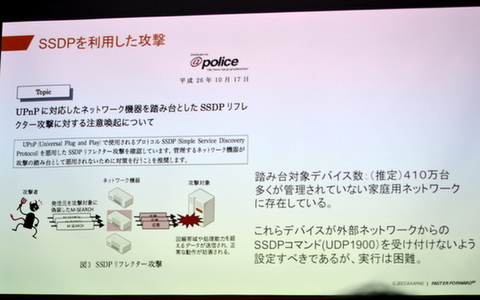

こうしたインフラ層の攻撃にはUDPリフレクションという手法が用いられ、おもに時刻あわせを行なうNTPと、UPnPでデバイス探索に使われるSSDPが悪用される。NTPの場合は攻撃者が攻撃対象に偽装して大量の問い合わせを行なうと、攻撃対象にデータが送信されるというもの。時刻合わせというシンプルでパブリックなサービスを利用して、大量のパケットを送りつける。SSDPも基本的には同じで、家庭内ネットワークにある410万台のデバイスが踏み台(リフレクター)の対象になるという。グローバルでは150万件以上のリフレクターを検出しており、適切な管理がなされていないサーバー、家庭用機器がDDoS攻撃に荷担できる現状があるという。

中学生でも手軽にDDoS攻撃できる時代に

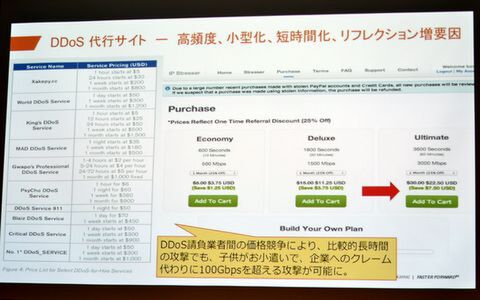

一方で、直近のDDoS攻撃は高頻度・小型化・短期化する傾向にあるという。この背景の1つにDDoS代行サイトの台頭があるようだ。

DDoS代行サイトの台頭

DDoS代行サイトはDDoS攻撃への負荷対策をサービスとして提供する事業者で、クレジットカード決済で簡単にDDoS攻撃を行なえるという。最近ではDDoS代行業者同士の価格競争でサービス価格が下落しており、子供のお小遣い程度の値段で100Gbpsを超えるクレーム攻撃が可能になっているとのこと。パブリッククラウドを使うことで、容易にサービスの立ち上げが可能になっていることもあり、アカマイ側からトラフィック遮断をクラウド事業者に依頼したこともあるという。

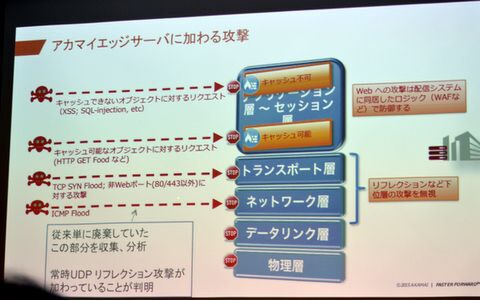

また、全体の割合では低いもののWebアプリケーション層への攻撃も増えている。SQLやローカルファイルへのインジェクション、PHPやJavaなど言語の脆弱性をつくもの、ShellshockのようにSSLの脆弱性を狙ったモノなどさまざまな攻撃があるが、攻撃の大多数はコマースサイトに集中しており、顧客情報が狙われている。これらアプリケーション層への攻撃はインフラ層へのDDoS攻撃と混ぜられて、行なわれることが多い。「DDoS攻撃は現場を疲弊させる効果がある。DDoS攻撃で手前のファイアウォール・WAFをダウンさせ、脆弱になったところで、バックエンドのサーバーを狙うという事例も実際にあった」と新村氏は語る。

その他、2015年Q3の脅威の情報としてはNetBIOSへのリフレクションやパスワード管理のずさんなLinuxマシンのボット化、模倣犯の増加などが挙げられた。もちろんDDoS攻撃対策を提供しているアカマイのエッジサーバーへの攻撃も続いており、背後に隠ぺいされている攻撃対象のIPアドレスを探し出すツールや、古いアカマイの設定手法の脆弱性を狙う攻撃なども登場しているとのこと。

アカマイCDNのエッジサーバーへの攻撃

今後も新たなリフレクション手法や模倣犯、Web広告の脆弱性を突いた攻撃、コマースサイトへの情報詐取は継続的に行なわれるとのことで、どの企業においても対策が必要になる。