“止められない”工場やインフラ施設を守る OTセキュリティの第一歩

主なソリューションとガイドラインに学ぶ“3つのステップ”

“ITと同じ”では通用しない? 工場・インフラ施設に必要なセキュリティ対策

2026年02月04日 08時00分更新

本特集の第1回で述べたように、絶対に「止められない」工場やインフラ施設がサイバー攻撃に狙われている。物理的な設備を制御・運用するOT(オペレーショナルテクノロジー)システムが外部とつながり始めたことで、今や攻撃者の「格好の餌食」となってしまっている。

では、これらのOTシステムを守るセキュリティには何が求められるのか?今回は、OTセキュリティの入り口として、ITセキュリティとの違いや主要なソリューション、そして、対策に向けた3つのステップについて紹介する。

保護対象と目的が“根本から”異なるOTセキュリティ

OTセキュリティとITセキュリティの違いは、守るべき対象と目的の違いがそのまま現れる。

ITセキュリティの対象は情報システムであり、その中の“情報資産を守る”ことを目的とする。一方で、OTセキュリティの対象は、工場やインフラ施設を制御・運用するためのシステムが対象となり、その目的は“工場やインフラ施設を止めない”ことである。

セキュリティの3要素(機密性・完全性・可用性)に当てはめて考えると、ITセキュリティは情報漏えいを防ぐ“機密性”を重視する一方、OTセキュリティは稼働を継続する“可用性”を最優先とする。さらに、リスク管理の観点から、ITセキュリティにはない「健康・安全・環境(HSE)」が重視される点も特徴だ。

そのため、OTセキュリティでは、システムに影響を与えずに監視・防御するソリューションが主流となり、頻繁なパッチ適用やアップデートを前提としない仕組みが採用される。攻撃発覚時にはインシデントの影響を局所化し、迅速に復旧するためのレジリエンス(回復力)も鍵となる。

そして、IT・OTが融合する現在では、こうした両セキュリティの特性を理解した上での、統合的なセキュリティアプローチが求められている。

“止められない”工場やインフラ施設を守るソリューション

こうした前提の上で、OTセキュリティを構成する主なセキュリティソリューションを紹介する。

1. 資産管理・可視化・異常検知(IDS・NIDS)

まずは、最も導入が進んでいる、資産の管理や可視化、異常検知のためのソリューションだ。特に、ネットワーク上を流れるデータ(パケット)を解析するソリューションは、システムを止めずに網羅的な特定・検知が可能であり、システムの稼働に影響を与えないパッシブタイプ(パケットを送信せず、受信だけ行う)が中心となっている。

資産の可視化では、ネットワークに接続している機器やそのネットワーク構成や脆弱性などを自動で把握できる。異常検知(IDS・NIDS)では、OTシステムで利用される産業用の通信仕様(プロトコル)を解析して、通常の通信パターンから逸脱した挙動を検知できる。このように、OT環境の独自仕様に対応するのも、OTセキュリティに求められる要件である。

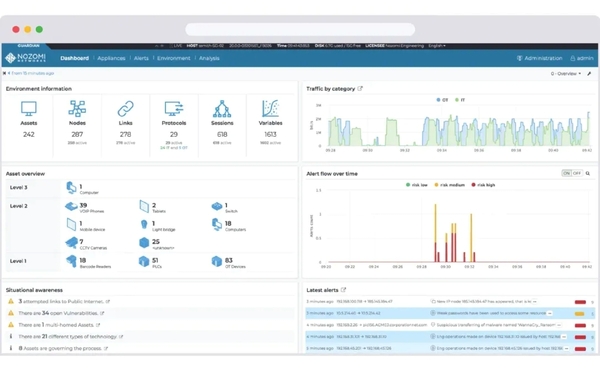

ネットワークの監視により資産管理から異常検知まで可視化(Nozomi NetworksのNozomi Guardian・製品サイトより)

2. 境界防御・マイクロセグメンテーション(IPS・次世代ファイアウォール・データダイオード)

続いては、OTシステムへの脅威の侵入を防ぎ、万が一の侵入時でも攻撃の拡散を防止するソリューションだ。

ここでは、ITセキュリティと同様に、主にIPSや次世代ファイアウォールが用いられる。ただし、先に述べた異常検知と同じく、産業用プロトコルへの対応が求められる。

そして、すべての機器が同一ネットワークに接続される“フラットな設計”が多いOT環境では、そのネットワークを小さく分割して、その間の通信にセキュリティ検査を適用する「マイクロセグメンテーション」が重要な役割を果たす。例えば、製造ライン単位でネットワークを分割し、許可する通信を必要最小限のものに制限しておけば、いずれかのラインに脅威が侵入しても、他のラインへの拡散を防ぐことができる。

より強固な隔離手段として用いられるのが、データダイオード(Data Diode)だ。これは、物理的な信号制御によって、一方向の通信のみが可能なソリューションであり、物理的な制御で外部からのアクセスを遮断できる。

なお、OTネットワークを外部から完全に遮断する「エアギャップ」の手法は、IT・OT融合時代では現実的ではなく、マイクロセグメンテーションや後述のマルウェア対策が重要になっている。

3. ゼロトラストリモートアクセス(ZTNA)

ゼロトラストリモートアクセス(ZTNA)は、従業員や保守ベンダーが、外部から安全にメンテナンスを行うための仕組みである。コスト削減や効率化に加えて、ダウンタイムの最小化にもつながるが、単なるVPN接続ではないOT環境に対応したソリューションが必要だ。

まず、OT機器や産業用プロトコルへの対応が前提となり、特定の機器やプロトコルのみに接続できる、きめ細かなアクセス制御も求められる。さらに、リモート作業をリアルタイムで監視して、すべての作業を記録できる機能も不可欠だ。

4. エンドポイントセキュリティ(ロックダウン・アンチウィルス・EDR・USB対策)

最後に紹介するのが、パッチ適用の難しい古い端末(エンドポイント)を守るためのソリューションだ。

OT環境のエンドポイントセキュリティは、アプリケーションの「ロックダウン」が主流となっている。これは、許可されていないアプリケーションの実行をブロックすることで、不要な動作やマルウェアの侵入を防ぐ手法だ。定義ファイルの更新が不要なため、オフライン環境に適している。

もちろん、OT向けアンチウィルスや、エージェントが軽量なEDRも提供されている。その他にも、OT環境への主要な攻撃経路のひとつであるUSBに対しては、USBデバイスを制御するソフトウェアや専用のスキャン端末などが対策ソリューションとして挙げられる。