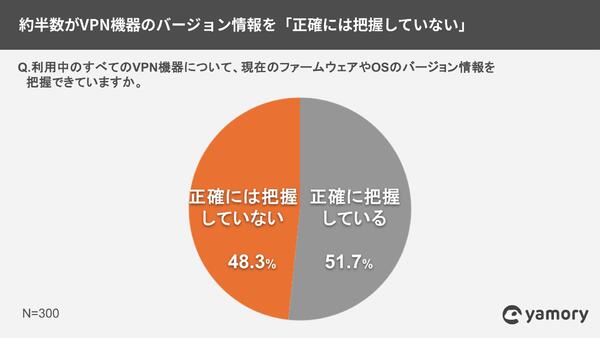

約半数がVPN機器のバージョン情報を「正確には把握していない」

これ、ランサムウェアの入り口になっちゃうやつでは? 大企業の6割超がVPN機器の脆弱性を「即時特定できない」

2025年11月17日 12時00分更新

近年、企業におけるランサムウェア被害が高水準で推移している。警察庁のサイバー警察局が公表した報告でも、VPN機器などからの侵入がランサムウェアの主な感染経路として指摘されている点が挙げられている(警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」)。

アシュアードが運営する脆弱性管理クラウドサービス「yamory(ヤモリー)」は、従業員数1000名以上の企業に勤務する情報システム・セキュリティ担当者300名を対象に、VPN機器のセキュリティ対策に関する意識および実態調査を実施。その結果を11月12日に発表した。

調査では、まず「利用しているVPN機器のファームウェアやOSのバージョン情報を正確には把握できていない」担当者が48.3%に達していることが明らかとなった。

yamory調べ

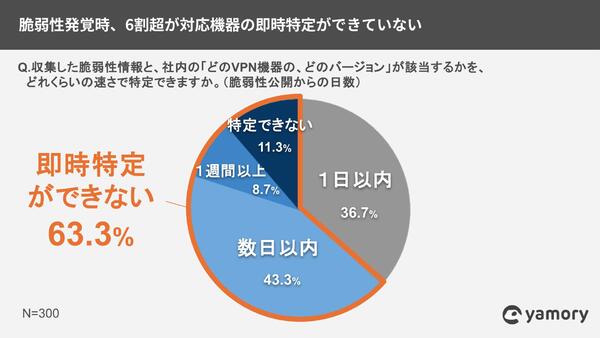

さらに、収集した脆弱性情報と、社内の「どのVPN機器の、どのバージョン」が該当するかを特定する速さについての質問には、43.3%が「数日以内」、8.7%が「1週間以上」かかると回答。また11.3%は「特定するための仕組みがない、またはできていない」と回答した。

yamory調べ

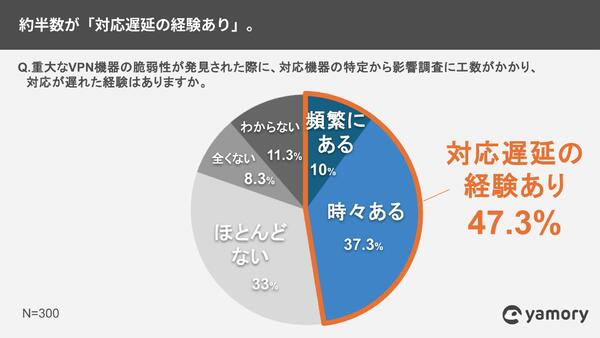

脆弱性対応の遅延経験についても、対象機器の特定から影響調査・修正までに時間を要した「頻繁にある」(10.0%)、「時々ある」(37.3%)を合わせて47.3%が報告しており、対策遅れを感じている企業がおよそ半数にのぼる。

yamory調べ

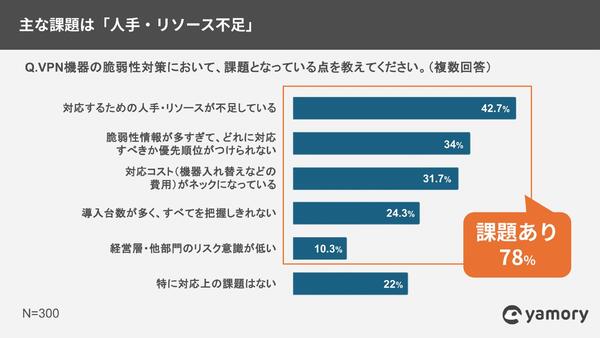

主な課題としては「人手・リソースの不足」が42.7%、「脆弱性情報が多すぎて優先順位がつけられない」が34.0%と回答されており、リソース制約が対応遅れの一因とみられている。

yamory調べ

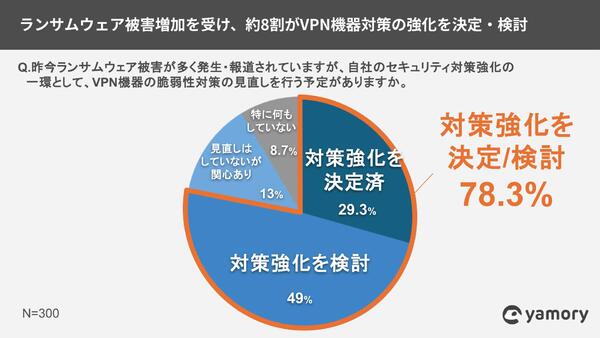

一方、このような実態を受けて、VPN機器の脆弱性対策強化に向けた動きも進んでおり、「すでに対策強化を決定した」(29.3%)、「対策強化を検討している」(49.0%)を合わせて78.3%が対応を進める意思を示している。

yamory調べ

企業のVPN機器に関する脆弱性対策には、バージョン管理・機器特定・リソース確保といった多面的な課題が存在している。ランサムウェアなどの脅威に対して「入口防御」の重要性があらためて浮き彫りとなった調査結果といえるだろう。