マルウェア解析チーム部長が語る「入社試験の内容」から「10年間で印象に残るマルウェア」まで

なぜマルウェアと戦う仕事に? カスペルスキーの人にいろいろ聞いてみた

2018年11月01日 07時00分更新

マルウェア解析者の立場で選ぶ「印象に残ったマルウェア・トップ3」

およそ10年間、ザコルスザフスキー氏はあらゆるタイプのウイルスやマルウェアを見てきた人物だ。「その中で印象に残っているマルウェアは?」という筆者の質問に、同氏は次の3つを挙げた。

・Petya

・Xpaj

・ファイルレスマルウェア(WMI)

Petyaは2017年6月、ウクライナやロシア、西欧を中心に拡散したランサムウェアだ。その前月に被害報告されたWannaCry同様、Eternal Blueエクスプロイトを使ってWindowsのSMB(Server Message Block)の脆弱性を不正利用し、ファイルだけでなくドライブのMBR(マスターブートレコード)も暗号化してマシンを使用不能な状態に陥れる。ザコルスザフスキー氏は「効果的に感染、拡散するように複数の手法を組み合わせたところが興味深い」と分析する。

「いずれも新しい手法ではないし、ゼロデイでもないけれど、効果は実証された。カスペルスキーが2018年5月に発見、公表したSynAckランサムウェアや、ほかのAPT(持続的で高度な攻撃)においても同様の手法が観測されている。言い方はおかしいけれど、その手法が広く採用されたという意味で、マルウェアとしては成功したほうだろう」

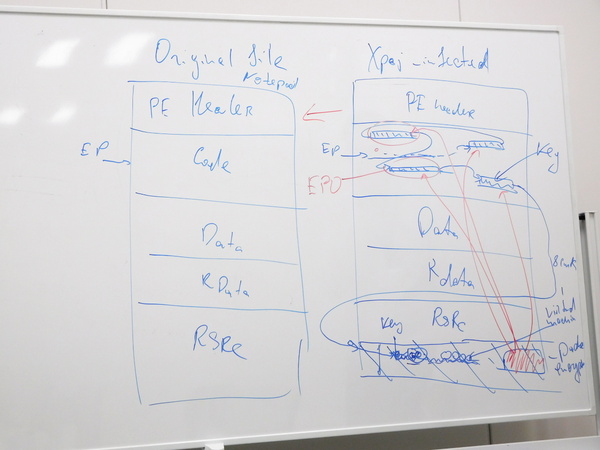

2つめのXpajは、2008年から2013年ごろにかけて活動していたファイル感染型のマルウェアファミリーだ。

「Xpajは亜種も多く、登場するたびに新たな検出回避策をとってくるので、なかなか手強い相手だった。感染したら広告にリダイレクトされ、クリック報酬を稼ぐ金銭目的もあった。そうしたマルウェアでEPO(エントリポイント難読化)が採用された、初めての事例だったと記憶している」

検出を回避するために、Xpajはコードのエントリポイント(最初に実行される位置)を変更せず、コード内の一部ブロックを他のコードブロックにランダムで置き換えて、実行時には置換したブロックにジャンプ命令で飛びながら処理する。さらに、EPOを併用することで検知を難しくなる。

ザコルスザフスキー氏は、解析するにはまずファイルの変更部分を探し出し、ジャンプ命令でウイルス本体を復号する際の暗号鍵を掘り起こして――と、かなり大変な作業だったと振り返る。修復も、置換されたコードを探して元に戻す作業は時間のかかるものだったという。

「基本的には一人で解析したが、難読化の解析用にIDAのプラグインを用意してくれた同僚や、コマンド部分の解析を手伝ってくれた同僚のおかげでうまく進められた」

最後のファイルレスマルウェアについては、特に最近「WMI(Windows Management Instrumentation)」が悪用されることが多いことに注目しているという。WMIはWindowsが標準で備えるシステム管理ツールで、スクリプトを使ってシステムのイベント情報を取得、操作できる。これを悪用し、Base64で符号化(難読化)したPowerShellコードを秘密裏に実行して、データ窃取などを行う。

通常、Windowsシステムには正規のWMIイベントが大量に登録されているので、そこから悪意のあるものを探すのは一苦労で、「ある程度の専門知識がなければ見つけられない」とザコルスザフスキー氏は説明する。直近のケースでは「FruityArmor」と呼ばれるAPTグループやPUA(Potentially Unwanted Application、グレイウェア)で、この手法が使われている。