5月30日、F5ネットワークスジャパンはOffice 365をセキュア・快適に利用するためのBIG-IPの活用術を説明するプレス向けの説明会を開催した。運用負荷を下げる認証基盤としてのSAML 2.0の活用や、大量のコネクションを張るOffice 365の通信に対応するBIG-IPのソリューションが披露された。

SAML 2.0の活用で複数クラウドの認証も手間なく実現

今回、クラウドアプリケーションにおけるセキュリティ、運用、通信制御という切り口でADC(Application Delivery Controller)のBIG-IPの活用法を説明したのは、F5ネットワークスジャパン セールスエンジニアリング本部 プリセールスコンサルタントの服部 佑亮氏。服部氏は、さまざまなデバイスで、いつでも、どこでも利用できるクラウドアプリケーションの利用が増えている現状を概説する。

F5ネットワークスジャパン セールスエンジニアリング本部 プリセールスコンサルタント 服部 佑亮氏

しかし、複数のクラウドアプリケーションを個別管理した場合、管理者の運用負荷は増大し、複数のID・パスワードを用いるユーザーの利便性が下がることになる。また、退職に伴うアカウント削除漏れといったオペレーションミスや、アプリケーションごとのポリシーのばらつきでセキュリティリスクが生じると指摘した。「たとえば、パスワードポリシーが各アプリケーションで異なった場合、一番低いレベルに合わせる必要がある」といった例だ。

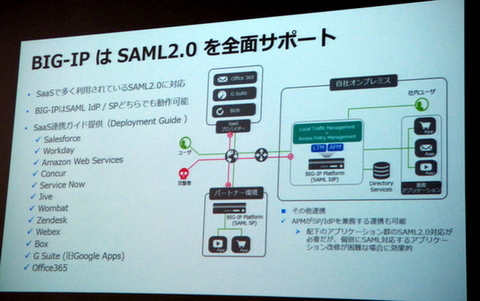

これに対して、現在多くのSaaS事業者で採用されているのがSAML(Security Assertion Markup Language)だ。BIG-IPもSAML2.0を全面サポートしており、認証を行ないID情報を提供するIdP(Identity Provider)のみならず、IdPに認証を委託するSP(Service Provider)のどちらでも動作する。SAMLを使うことで、情報漏えい事件につながるログイン用のメールアドレスを入力する必要がなくなり、BIG-IPのAPMを用いることでリモートアクセス時の端末検疫やアクセス制御も可能になる。

SAML 2.0を全面サポートするBIG-IPを認証で活用

たとえば、Office 365の認証でBIG-IP APMをSPとして利用すると、端末がポータルサイトにアクセスした段階で検疫が実施され、支給端末以外からのOffice 365へのアクセスを制限できる。もちろん、Office 365以外のSalesforce、G Suite(旧:Google Apps)、Box、Workday、Concur、Zendesk、WebEX、Zendeskなど幅広いSaaSでも利用できるよう、連携ガイドを用意しているという。

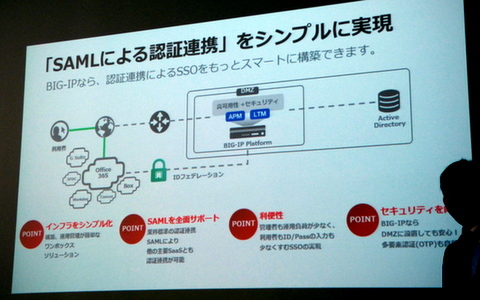

もちろんOffice 365であれば、ADFS(Active Directory Federation Services)を用いた認証連携も利用できる。しかし、WebApp ProxyやADFSなど複数サーバーを冗長構成で用意する必要があるほか、異なった組織で複数のフェデレーションを行なう際に複雑になったり、リスト型アタックに弱いという課題もある。しかし、BIG-IPのSAML認証なら、インフラをシンプルにでき、他のSaaSやオンプレミスとも連携できる。「(ファイアウォールの機能を持つ)BIG-IPであれあDMZに設置しても安心。多要素認証も自前で利用でき、iRulesなどを用いることでMicrosoft Authenticatorとも連携できる」と服部氏はアピールする。

BIG-IPを用いたSAMLの認証連携

帯域やコネクションを食うOffice 365を快適に使う

後半、服部氏が取り上げたのは、Office 365での通信についてだ。たとえば、Office 365を利用すると、各端末が大量のコネクションを張り、膨大なトラフィックを送受信する。そのため、インターネット系の回線やプロキシサーバーに大きな負荷をかける。他のアプリケーションの利用に影響を耐えたり、プロキシサーバーがダウンする可能性もある。

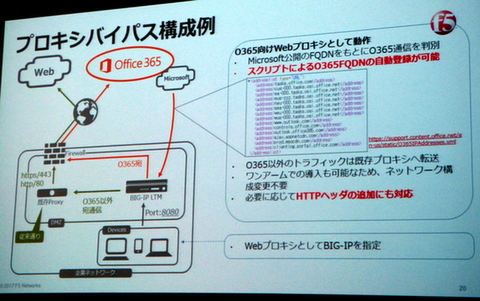

これに対して、BIG-IPによるアウトバウンドトラフィックに対するアクセス回線の冗長化が有効だ。たとえば、通常の業務回線とOffice 365の専用回線といった具合にマルチホーミング構成をとることで、負荷を分散できるわけだ。同様に複数のプロキシサーバーで負荷分散を行なったり、マイクロソフトから公開されたFQDNを元に、Office 365のトラフィックのみ既存のプロキシをバイパスさせるといった芸当も可能だ。

FQDNからOffice 365のトラフィックを識別し、プロキシをバイパス

さらにYammerやSkypeの一部など、ExpressRoute経由で利用できないOfficeアプリケーションをインターネット経由に逃がしたり、Office 365の「テナント制限」機能を利用するため、自社テナント向けのヘッダをHTTPに挿入することも可能。BIG-IPならではの洗練されたトラフィック制御機能で、認証やセキュリティ、通信周りで困っている部分を解消するという。こうしたOffice 365に関するサイトや設定資料も用意しており、パートナーとともにセキュアで快適なクラウド活用を推進していくとのことだ。