昨年、標的型攻撃による情報漏えいが相次いで発覚したことを機に、「脅威の侵入を100%防ぐのは困難だ」という事実が強く認識されるようになりました。

もちろん、不正侵入防止システム(Intrusion Prevention System:IPS)やサンドボックス、エンドポイントセキュリティーといったさまざまな対策を組み合わせた多層防御により、脅威を素通りさせず、なるべく入り込まれないよう守りを固めることは大切である一方で、攻撃者も防御突破のための研究に余念がありません。

「それでも侵入される可能性はある」という前提に立ち、内部に侵入した脅威をいち早く見つけ業務継続のために素早く一次対応を実施する「インシデントレスポンス」を重要視する意識の高まりを受け、組織内の火消し役であるComputer Security Incident Response Team(CSIRT)の構築や強化に取り組む企業が増えてきました。

場当たり的な対応で貴重な時間を消費?

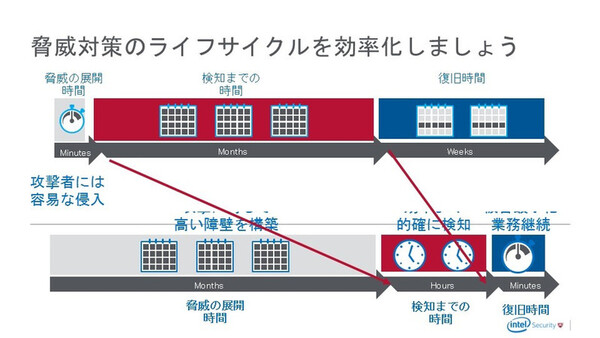

ところがいざ対応組織を作り、セキュリティー事故への対応を始めてみると、現場に大きな負担がかかることが明らかになってきました。「防御」「検知」「復旧」からなる脅威対策のライフサイクルの中でも、特に「検知」と「復旧」のステップにおいて時間と手間がかかりすぎているのです。なぜこうなってしまうのでしょうか?

検知の観点では、マルウェア感染や情報漏えいといったセキュリティー事故の状況把握や原因追及に必要な情報は社内のあちこちに散在しています。エンドポイントの状況に加え、外部との通信状況を記したプロキシサーバーやファイアウォールのログ、社内のディレクトリサーバーやファイルサーバーへのアクセス状況など、異なる形式のログを付き合わせ、関係しそうな一部の情報から、他のログを参照して何が起こったかを突き止めていかなくてはなりません。分析結果が得られるまで時間を要するとともに、次のアクション開始まで、場当たり的な対応に陥る傾向もあり、結果、貴重な時間を消費しています。さらにこのような作業を行える人は組織にそう多くはありません。

時間が経てば経つほど、被害は拡大してしまう恐れがあります。中には、脅威の侵入後ほんの数時間で情報漏えいに至るケースも報告されています。被害を最小限に食い止めるには、検知後速やかに事故端末を特定し、ネットワークから隔離するといった手だてを打つ必要がありますが、これを手動でやっていては時間がかかります。しかも、感染端末は本社にあるとは限りません。地方の拠点や関係会社の場合、状況と対処方法を電話で説明するのも一手間です。

マカフィー マーケティング本部 ソリューション・マーケティング部 シニアプロダクトマーケティングスペシャリストの中村穣はこうした状況を「脅威の検知や調査に時間がかかり、負担の大きな調査を繰り返さざるを得ない状況では、スタッフが疲弊してしまう。また、復旧に時間がかかってしまい、その間にダメージが拡大してしまう。こうした状況を『逆』にしていかなければならない」と述べます。つまり、短時間で容易に侵入されないように防御を高め、可能な限り素早い検知と迅速な対応の実現に近づけることです。

対応時間を短縮し負担を軽減する「McAfee Active Response」

インテル セキュリティでは、脅威対策をライフサイクルの視点で効率化し、可能な限り自動化を進め、担当者の負荷を減らせないかと考えています。それでも負担が大きくなりがちな、監視しているセキュリティーシステムでアラートを確認した後にエンドポイントの状況把握を支援するのが、2016年1月28日に発表した「McAfee Active Response」です。

セキュリティーシステムやログ解析などでアラートを察知すると、感染端末が不明確な場合は感染可能性のある端末の特定が必要になります。McAfee Active Responseは、感染した場合に端末で生じるであろう、通信の発生、ファイルやレジストリに対する操作、動作中のプロセスの情報を基に端末を調査し感染の特定をし、マルウェアサンプルの収集や攻撃進行の阻止のためにプロセスの終了、ファイルの削除、隔離なども素早く実行できます。また、脅威が休眠中など感染した時の活動が特定しきれない場合もあり得ます。このような時には、脅威が動作を開始した場合に起こりうる通信、ファイル、レジストリなどの変化を監視し続けることができます。つまり、通常より監視レベルを上げることもできます。インシデントレスポンスに要する時間を短縮し負担を大幅に軽減するソリューションです。

ライフサイクルの視点で脅威対策を効率化

インテル セキュリティでは、強力な防御(Protect)、素早い検知(Detect)、迅速な復旧(Correct)を継続的に強化するために、各フェーズで得た知見と洞察を脅威対策のライフサイクルに素早く適応(Adapt)することで組織のセキュリティー対策能力を進化することを目指しています。McAfee Active Responseは、その脅威対策ライフサイクルの効率化をさらに強化するソリューションであり、また、Security Information and Event Management(SIEM)やサンドボックスといったマカフィーのセキュリティソリューションと合わせて活用することによって、より力を発揮します。

例えば、シグネチャベースのセキュリティーシステムが不得意な未知のマルウェア検知はサンドボックスが有効です。解析が終了したら即座に連携しているセキュリティーシステムで共有するだけでなく、既に該当する実行ファイルを実行した端末の特定と一次対応を自動化することもできます(McAfee Threat Intelligence Exchange)。また、サンドボックスの解析で得たIoCなどの貴重な情報をSecurity Information and Event Management(SIEM)で活用することができます。先に述べた通り、脅威の検出にはさまざまなログを調査する必要があり、これはまさにSIEMが得意とするところですが、サンドボックスの解析で得たIoCの情報を使って過去に類似の脅威が発生していなかったか即座に調査できます。もちろんIoCの情報を基に相関分析のルールを追加すれば、次回の同様の事象はさらに短時間で検知できるようにできます。

SIEMと組み合わせた場合は、SIEMはインシデントの発生を初めに把握する可能性が高いため、その時に得た情報を活用してシームレスにMcAfee Active Reponseで端末の詳細状況を確認できれば検知や対応時間の短縮に大きく貢献できます。また、サンドボックスとの組み合わせの場合は、サンドボックスの解析で得たIoCに含まれるマルウェアのハッシュなどの情報はMcAfee Active Responseを使用して端末調査時の貴重な情報源になります。

そもそもセキュリティー事故の対処に当たることのできる専門知識を持った人材は、日本全体を見ても不足しています。社内にそうしたスキルを持った人材がいるケースは稀でしょう。限られた人員でやりくりしながら、原因を特定し、対処に当たらねばなりません。しかも情報漏えいやWeb改ざんといったセキュリティー事件は、いつ起こるか分かりません。McAfee Active Responseは、こうした組織においてインシデントレスポンスを効率化し、脅威対策を強化する手助けになると考えています。

次号では、具体的なシーンを想定しながら、インテルセキュリティが推進する脅威対策ライフサイクルの効率化とMcAfee Active Responseがどのように脅威対策ライフサイクルの効率化を図り、インシデントレスポンスの時間短縮を実現しているかをご紹介したいと思います。

関連情報

- インテル セキュリティ、 インシデントレスポンスにおける検出、監視、対応を効率化する McAfee® Active Responseの日本での提供開始を発表

- McAfee Active Response

- McAfee Threat Intelligence Exchange

■関連サイト

・マカフィーblogのエントリー

・マカフィー