2月8日、日本ベリサインはSSLサーバーの認証局や証明書などを用いたWebセキュリティに関する勉強会を開催した。発生した偽造証明書の事件などを引き合いに、認証局の選び方や業界標準化の流れ、さらにSSLの暗号アルゴリズムの強度に関するトピックが紹介された。

事件は認証局で起きていた!

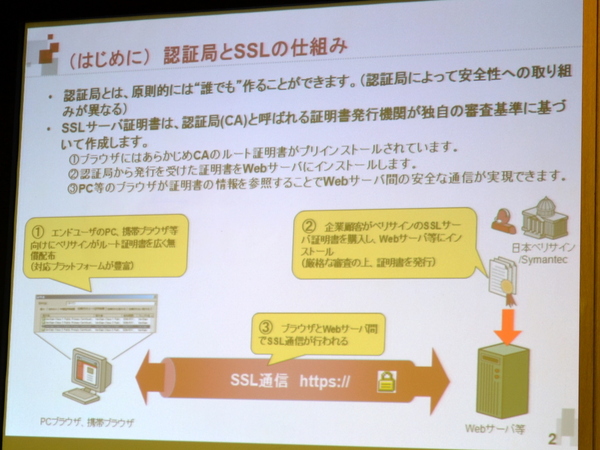

勉強会の冒頭、日本ベリサイン SSL製品本部 プロダクトマーケティングチーム アシスタントマネージャー 上杉謙二氏は、まず前提となる認証局とSSLの仕組みについて説明を行なった。

ご存じの通り、SSLサーバー証明書は、Webブラウザから通信相手となるWebサーバーを認証するもの。認証局(CA)と呼ばれる証明書発行機関が、独自の安全基準に基づいて証明書を作成し、サーバー管理者はこれをWebサーバーに登録。一方、WebブラウザにはCAのルート証明書がプレインストールされており、通信時にはこのルート証明書とWebサーバーの証明書をつきあわせることで、SSLによる安全な暗号化通信が実現するという仕組みだ。ここで重要なのは、「そもそも認証局も証明書も、原則的には誰でも作れる」(上杉氏)という点。そのため、本来認証局は業務全般に関するCPS(Certification Practice Statement)やセキュリティポリシーをユーザーに掲出しつつ、物理的、人的なセキュリティ対策に関して、十分配慮されていなければならないという。

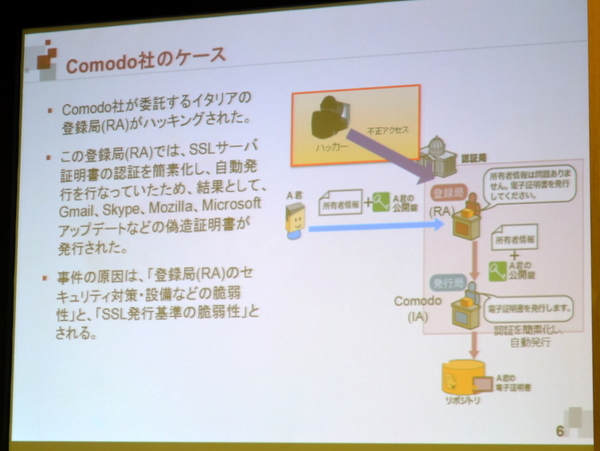

しかし、実際は2011年に偽造証明書が発行される事件が連続して発覚し、認証局に対する信頼は大きく揺らいでいる。上杉氏は偽造証明書が発行されたコモドとデジノターの2つの事件について説明した。まず、英コモドの場合、IA(発行局)としての同社が委託するイタリアのRA(登録局)がハッキングされてしまったことが原因。この結果、Gmail、Skype、Mozilla、Microsoftアップデートなどの偽造証明書が発行されてしまったという。もう1つ、オランダのデジノターは、ComodoHackerという人物がシステムへのパスを不正に入手し、証明書発行のための情報を盗み出した。こちらはIA自体がハッキングされて偽造証明書が発行されたケースで、事件発覚後に各ブラウザベンダーは、同社のルート証明書を緊急アップデートで削除。上杉氏は、「その結果、オランダ政府や金融機関のWebサイトに接続ができなくなり、日本のグローバルサインにも影響があった。デジノター自体も倒産に追い込まれた」と話す。

上杉氏は、「SSL自体の仕組みや暗号化に問題があったわけではなく、認証局の監査体制やインフラ投資の不備などが原因だった」と、証明書の認証が簡易化されている現状があると指摘。信頼できる認証局とは、前述したCPSの規約に厳密に従っていること、第三者による客観評価が適切に行なわれ、PDCAのサイクルをきちんと回していけるところだと説明した。これに対して、ベリサインはCPSのほか、さまざまな角度のセキュリティポリシーを規定するほか、入退室や所在地などの物理的なセキュリティやDRサイトの構築、鍵の分離保有のほか、脆弱性アセスメントや監査なども定期的に受け、徹底したセキュリティ対策を行なっているという。

また、上杉氏はCA Browser Forumで発行される「Baseline Requirement(以下、BR)」についても説明した。BRは証明書を発行するのに必要な技術や認証、ライフサイクル管理、監査などの必須事項をまとめたもので、おもだったCAとブラウザベンダーがサインしているという。「EV SSLは、よりプレミアムな証明書を発行するための規格であった」(上杉氏)とのことで、一般のSSLサーバー証明書に関しては業界初の取り組みとなる。

BRが発効することで、SSLサーバー証明書や認証局のサービスにもいくつかの変化が起こる。たとえば、予約アドレスやプライベートドメイン名への証明書は発行停止と強制失効が行なわれるほか、一定の有効期限を超える証明書は発行できなくなる。また、CAは証明書の失効を24時間・週7日体制でいつでも受け入れる必要があるほか、CAと同じ業務を行なうサードパーティやRAにおいても、トレーニングや文書保持、監査などが必要となる。これらは2012年、2015年などの期限を切って、施策が徹底されるとのこと。こうした取り組みの背景に、前述した偽造証明書の事件があるのは明らかだ。

遅れるハッシュ関数の対応は?

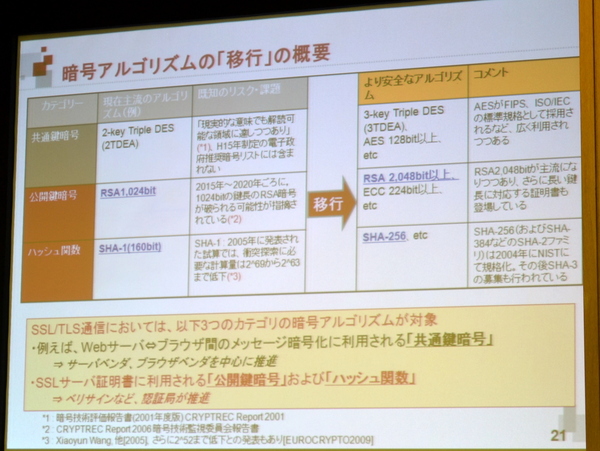

上杉氏は、最後にSSLの暗号強度を維持するための暗号アルゴリズムの取り組みを説明した。SSLサーバー証明書で利用されている暗号アルゴリズムは、コンピュータの計算能力が向上するたびに安全性が低下する宿命となっており、一定の期間でより強度の高いアルゴリズムに移行することが必要になる。SSLサーバー証明書では、公開鍵暗号とハッシュ関数の2つのアルゴリズムを現行のものからより安全なアルゴリズムに移行しなければならないという。

このうち、公開鍵暗号のアルゴリズムに関しては、RSA1024ビットからRSA2048ビットの鍵長を採用するようになっているが、ハッシュ関数に関しては対応が遅れている状況。「フューチャーフォンやWindows 2000などは新しいハッシュアルゴリズムに対応していない」(上杉氏)ことから、現行のSHA-1(160ビット)から次世代のSHA-2(SHA-256)への移行が遅れているのだという。こうした暗号の世代移行は、強度を優先するだけではなく、エンドユーザーのカバレッジも考慮しなければならず、中長期的な移行になることが多いとのことだ。

これを見据え、日本ベリサインは国内認証事業者としては初めてSAH-2を署名アルゴリズムに採用したSSLサーバー証明書の提供を開始する予定だという。CAの階層構造や鍵長、署名アルゴリズムはこれまでと同じで、End-Entity証明書の署名アルゴリズムがSHA-2に変更される。ユーザーでの検証作業などに使えるもので、2012年2月下旬の提供を目指しているとのこと。