Veeamが解き放つ“データの力” 第18回

Veeamウェビナーにプルーフポイント エバンジェリストが登壇、サイバー犯罪エコシステムの最新動向を解説

なぜEmotetの脅威を軽視すべきでないのか―ランサムウェア犯罪グループの実像を知る

2023年01月23日 09時00分更新

「サイバー犯罪のエコシステムは、アンダーグラウンドでしっかりとシステム化されている。これが昨今、ランサムウェアなどのサイバー攻撃が非常に多くなっている原因のひとつです」(日本プルーフポイント 増田幸美氏)

ヴィーム・ソフトウェア(Veeam Software)が2022年12月に開催したウェビナー「いかにしてサイバーアタックの脅威からデータを守るか?」では、日本プルーフポイント チーフエバンジェリスト/警察大学校講師の増田幸美氏をゲスト講師に招き、アンダーグラウンドな“サイバー犯罪エコシステム”に対する最新の知見に基づいて、ランサムウェア攻撃が一向に収まらない理由、そして企業/組織がとるべき対策のポイントが詳しく説明された。

またウェビナー後半では、Veeam シニア・システムズ・エンジニアの熊澤崇全氏が、Veeamのバックアップ製品が備えるランサムウェア対策機能群のほか、Veeamが無償提供している「セキュリティアセスメント」のサービスを紹介した。本記事では両氏の講演および対談の内容を抜粋してお届けする。なお同ウェビナー全編はオンデマンド配信で視聴が可能だ。

やまないランサムウェア攻撃の背景にある「サイバー犯罪のエコシステム」

世界中で大きな被害が続くランサムウェア攻撃。それがやまない理由を説明するために、増田氏はまず、サイバー犯罪の背景にあるエコシステムがどう構成されているのかを紹介した。

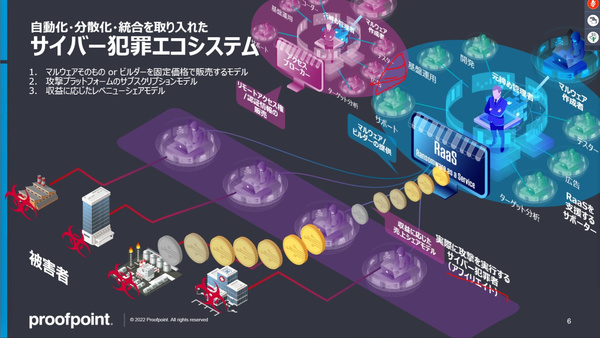

現在のサイバー攻撃の多くは“犯罪ビジネス化”が進んでおり、高度にシステム化、分業化されたかたちで実行されている。ランサムウェア攻撃の場合、その犯罪エコシステムを構成するのは次のようなプレイヤーたちだ。

・アクセスブローカー:被害者(ターゲット組織)への不正侵入を可能にするリモートアクセス権、認証情報を販売する

・RaaS(Ransomware as a Service):ランサムウェアそのものや開発ツール(ビルダー)をサービスとして販売する

・アフィリエイト:実際にランサムウェア攻撃を実行するサイバー犯罪者

攻撃を実行するアフィリエイトは、アクセスブローカーからターゲット組織への侵入を可能にするアクセス権を、RaaSからランサムウェアそのものを購入する。ここでは「被害者から得た身代金の○%を支払う」といった具合に、一般のビジネスでも見られるレベニューシェアモデルがとられているという。

数あるサイバー犯罪の中でも、なぜランサムウェア攻撃が特別に“ビジネス的な成功”を収めており、なくならないのか。増田氏は、その理由として次の3点を挙げた。

・身代金の現金化が簡単:ビットコインなどの仮想通貨を通じて、身代金をより安全に受け取ることできる

・成功率が高い:アクセスブローカーがあらかじめ不正侵入経路を確保しており、高い成功率が保証されている

・標的選定の高度化:アクセスブローカーが侵害済みの組織リストから、より高い身代金が見込めるターゲットを選べる

ちなみに、恐喝を通じて得られた仮想通貨を直接現金化しようとすると、ブロックチェーンに記録された取引履歴から“足がつく”ことになる。これを防ぐために、犯罪者たちは仮想通貨の匿名化サービス(ミキサー、タンブラーと呼ばれる)をマネーロンダリングに悪用してきた。ただし米国政府が2022年、こうしたサービスの1社に初の制裁(使用禁止令)を課したことから、増田氏は「今後もこうした制裁が強まれば、攻撃手法の変更が見込まれます」と語る。

サイバー犯罪グループの実像――他グループとの「つながり」も明らかに

それでは、こうしたサイバー犯罪グループの実像とはどんなものなのか。増田氏は、RaaSとして成功を収めた犯罪グループの1つ「Conti(コンティ)」を取り上げ、組織内部からのリーク情報に基づいて、組織構造や規模、他のグループとの関係などを分析した結果を紹介した。

増田氏がまず指摘したのが、組織規模の大きさだ。Conti内部のチャットでは「マルウェアのエンコーダー(開発者)を100人雇いたい」というやり取りも交わされており、そこから65~100人規模の組織体制が推測されるという。「意外にもかなり大規模な、会社と同じような仕組みを持った犯罪グループであることがわかりました」(増田氏)。

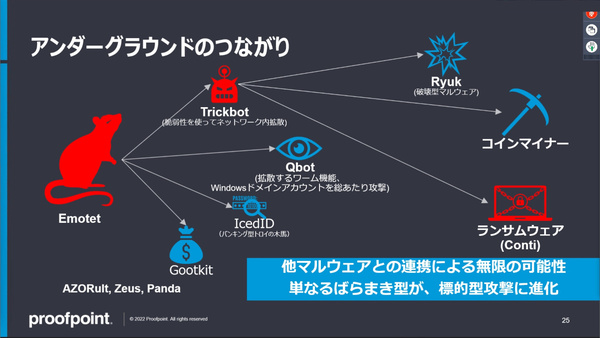

続いて増田氏が「非常に驚きがあった」と語ったのが、Contiと他のサイバー犯罪グループとの「つながり」が見えてきたことだ。

Contiメンバーの中には、別のマルウェア攻撃グループ「Trickbot」と共通するニックネームのメンバーが複数人存在した。それに加え、Trickbotの開発メンバーが逮捕されたことに対して、Contiのチャットで「弁護士を見つけましょう」というやり取りも見られた。

Trickbotだけでなく、別のマルウェア「Emotet」の攻撃基盤にアクセスできるメンバーがConti内部にいたり、Contiメンバーが開発したコードが破壊型マルウェア「Ryuk」に使われていたりもしている。つまり、こうした犯罪グループはそれぞれ独立したものではなく、互いに「ゆるいつながり」を持って活動していることが推測される。

「Contiメンバーの一部は、おそらくTrickbotのメンバーでもあったのでしょう。さらに、EmotetのメンバーがContiグループの中にもいるというのは大きな驚きです」(増田氏)

犯罪グループ間のつながりがなぜ「大きな驚き」であり、脅威となるのか。それは、ランサムウェアのContiを被害者の端末に侵入させるための準備段階で、EmotetやTrickbotといったほかのマルウェアが使われるからだ。つまり、Emotetへの感染をきっかけとして、ランサムウェア攻撃までが連鎖的に実行されるおそれがあるわけだ。

「Emotetというと、皆さん『ローテクなフィッシング攻撃だ』と馬鹿にされがちです。しかし、こうした犯罪グループ間のつながりをふまえると、Emotetに感染したら(Trickbotで)横展開されて、ランサムウェア(Conti)や破壊型マルウェア(Ryuk)を落とされる――。そうした可能性も常に考えなければならないことがわかります」(増田氏)

身代金は支払うべきか否か? 組織トップにセキュリティ意識を高めてもらうには?

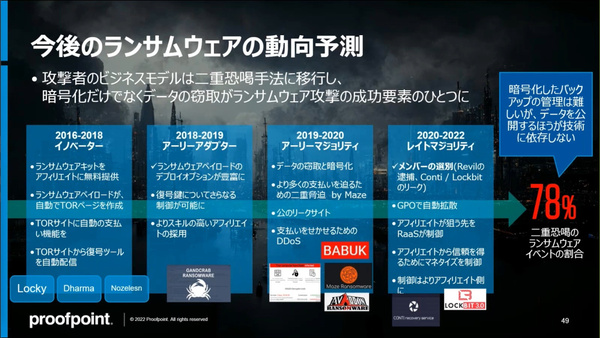

さて、2023年以降のランサムウェア攻撃はどのように変化していくのだろうか。増田氏は、これまでのランサムウェア攻撃手法の変遷を説明したうえで、今後は「『二重恐喝』手法への移行」が進むだろうと予測する。二重恐喝とは、被害者のデータを暗号化するのと同時に外部に盗み出し、「身代金を支払わなければデータを公開する」と恐喝する手法である。

「暗号化した被害者のデータを復号して元どおりに戻すというのは、けっこう高度なテクニックが必要です。一方で、二重恐喝は盗んだデータを公開するかしないかだけなので、技術的にもローテクで済む。したがって、攻撃者側にあまりテクニックがいらない二重恐喝の方法に移行していくと考えています」(増田氏)

増田氏の講演終了後、Veeam 熊澤氏からは「ランサムウェア被害にあった場合、身代金を支払うべきか否か」という質問が投げかけられた。これはよく議論になるポイントであり、多くの組織が頭を悩ませている問いだ。

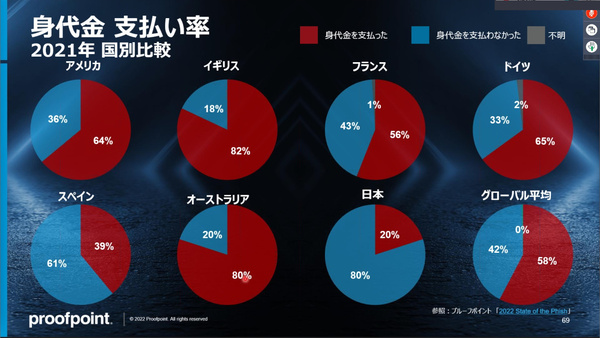

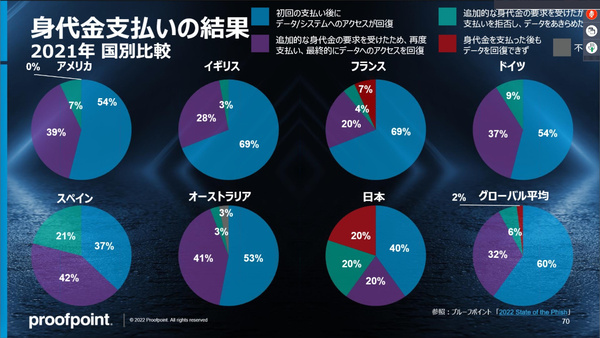

これについて増田氏は、プルーフポイントが日本を含む7カ国で行った調査データを基に、被害を受けて身代金を支払った割合は日本の組織が最も低い(20%)こと、また日本の事案では、身代金を1回支払ってデータが回復した割合は40%にとどまり、20%はデータを回復できなかったことなどを紹介した。「こうしたデータは(組織における)検討の参考になるのではないでしょうか」(増田氏)。

もっとも、「いついかなる場合でも身代金を支払うべきではない」と断言できるものでもないという。たとえば自社のシステムデータが暗号化されてしまっただけのケースと、二重恐喝で顧客の個人情報まで漏洩(公開)されるおそれがあるケースとでは、異なる判断が必要になるはずだ。

「あらかじめ経営会議で『身代金を支払うか、支払わないか』といった決定をされている組織は非常に多いです。そうしてトップの同意を先に取っておくのは大切ですが、たとえば顧客のデータまで被害に遭う可能性もあります。そんなケースでも『払うか、払わないか』。そこまでしっかり合意を得ておくのが大事です」(増田氏)

熊澤氏はもうひとつ、自治体や医療機関/病院、大学といった、多数の個人情報を扱いつつもIT担当者の数が少ない組織におけるセキュリティ人材育成方法について質問した。

増田氏は、組織トップのサイバーセキュリティ意識が低いためにセキュリティ予算が付かず、人材育成もできない「負のスパイラル」に陥っていると指摘。そのうえで、内閣サイバーセキュリティセンター(NISC)が2022年6月に決定した「重要インフラのサイバーセキュリティに係る行動計画」を参考に、トップの意識改革を進めてほしいと述べる。

「自治体にせよ病院にせよ大学にせよ、これらは重要インフラに含まれます。そして『重要インフラの行動計画』では、サイバー攻撃を受けた場合にはセキュリティ体制の決定に関与した経営陣が損害賠償責任を問われうる、とされています。まずはこのことを経営陣に伝えて、サイバーセキュリティに目を向けていただくことが重要だと考えます」

さらに増田氏は、今後注意が必要なサイバー攻撃動向として「内部脅威」を挙げた。「インサイダー(内部関係者)を使ってランサムウェアを送り込むといったことが、今いろいろと見えてきています」(増田氏)。内部脅威を前提として「人」に対するセキュリティトレーニングを行うことが、組織規模を問わず重要になっているとまとめた。

Veeamによる無料アセスメントを通じて、正しい対策を実施していく

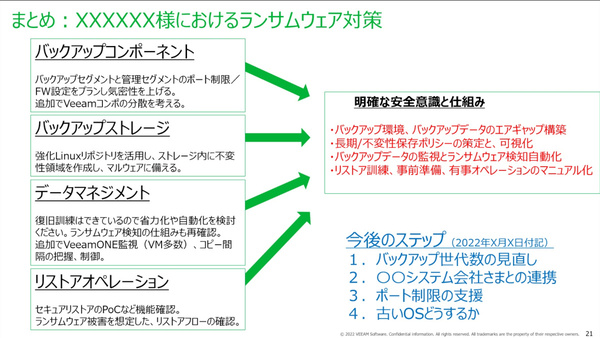

Veeam 熊澤氏は、「強化Linuxリポジトリ」「セキュアリストア」といったランサムウェア脅威に対抗する「Veeam Backup & Replication」の最新機能群や、Veeamが提供する「セキュリティアセスメント」のサービスについて紹介した。

ランサムウェア対策としてバックアップを活用するためには、未感染のクリーンな状態のバックアップが保持されていること、バックアップシステムそのものも保護されていることなどが前提となる。つまりは「ITインフラが“ランサムウェア入り放題”の状態だと(バックアップを取っていても)そもそも対策になりません」(熊澤氏)。

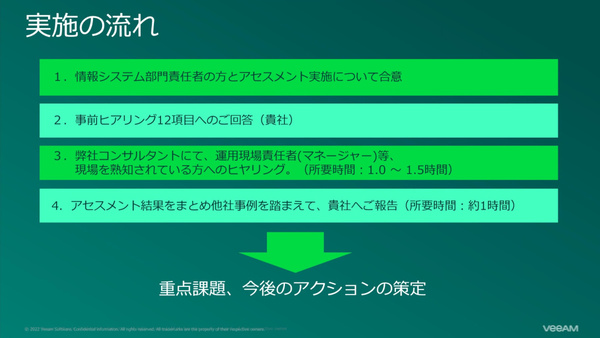

そこでVeeamでは、バックアップシステムだけに限らない現状のヒアリングを行い、その結果を顧客組織に報告して、以後のアクション策定に生かしているという。対面で1~2時間のヒアリングを行い、その結果を持ち帰ったうえであらためて1時間程度の結果報告を行うサービスを、無償で提供している。

「2部構成で、バックアップに関する簡単な問いから『3-2-1-1-0ルール』の実施状況、さらには導入しているセキュリティソフトなどもヒアリングさせていただきます。たとえば、古いOSのある環境ならばどんな対策を取ってもやられてしまいますし、セキュアな環境でなければバックアップの保持期間を長く取る必要が出てきます。ヒアリングと報告を通じて、そうしたことを説明させていただいています」(熊澤氏)

(提供:Veeam Software)

この連載の記事

-

第19回

sponsored

「Microsoft 365」のバックアップが必要な「7つの理由」とは -

第17回

sponsored

ランサムウェア、「身代金の支払い」よりも確実にビジネスを継続する方法 -

第16回

sponsored

ランサム対策として「本当に意味のある」バックアップの実践ポイント -

第15回

sponsored

ハイブリッド/マルチクラウド戦略の課題とVeeamがもたらすメリット -

第14回

sponsored

Veeam最新版「VBR V11a」から、さらにその先の未来を考える -

第13回

sponsored

これから1年間、Veeamはどう進化するのか ―ロードマップと国内戦略 -

第12回

sponsored

ランサムウェア対策としての「正しいバックアップ手法」を知ろう -

第11回

sponsored

「ランサムウェア対策はバックアップしておけば大丈夫」…ではない! -

第10回

sponsored

「Microsoft 365」のデータを守る、バックアップ製品の正しい選び方 -

第9回

sponsored

Hyper-VやOracle DBなど「Veeam v11」はインスタントリカバリも大幅強化 - この連載の一覧へ