ターゲット組織内に長期潜伏し、機密情報を盗み出す標的型攻撃/APTでは、「SSLによる攻撃トラフィックの暗号化」が新たなトレンドとなっている。次世代ファイアウォール「Dell SonicWALL」製品を担当するデルソフトウェアグループのコール氏は、こうした攻撃者の動向に注視しなければならないと警鐘を鳴らす。

Dell Software Group ネットワークセキュリティ担当プロダクトラインマネージャーのダニエル・コール(Daniel Cole)氏

世界で急増するSSLトラフィック、それにまぎれ込む攻撃トラフィック

セキュリティ脅威、サイバー犯罪のランドスケープは常に変化し続けている。「現在では、豊富な資金力を持つ犯罪グループ、あるいは国家が攻撃主体だ」と、コール氏はその現状を語る。闇市場では、攻撃用ボットネットのレンタル、大量の個人情報やパスワードの売買、取引へのビットコインの悪用など、グローバル規模で分業化された“効率の良い”犯罪ビジネスが展開されている。

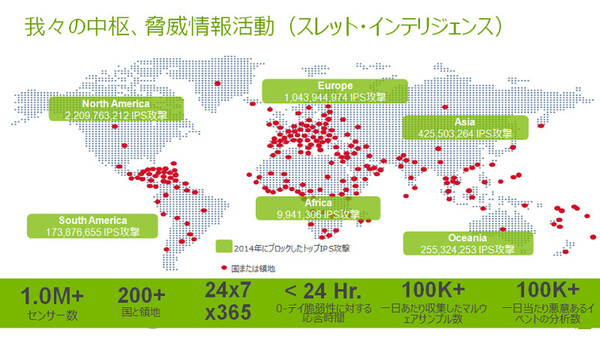

一方で、エドワード・スノーデン氏が米国家安全保障局(NSA)の広範な監視活動を暴露した結果として、過去2年ほどの間にSSLによるトラフィックの暗号化も大きく進んだ、とコール氏は指摘する。2013年と2014年を比較すると、米国では58%、欧州では315%、南米では470%もSSLトラフィックが伸びたという。

もちろんトラフィックのSSL化は通信を保護するうえで重要なものだが、コール氏は「これがIT管理者の悩みの種にもなっている」と指摘する。「ハッカーもまた、侵入や攻撃のためのトラフィックをSSL化しているからだ」。

特に、ターゲットに気づかれないよう長期間潜伏し、企業や組織内の“深い”部分まで侵入して機密情報などを盗み出す標的型攻撃/APTでは、長期にわたって監視の目をかいくぐらなければならない。そのためには、正当なほかのSSLトラフィックにまぎれるように攻撃トラフィックもSSL化し、内容を暗号化して見せないようにするのが好都合というわけだ。

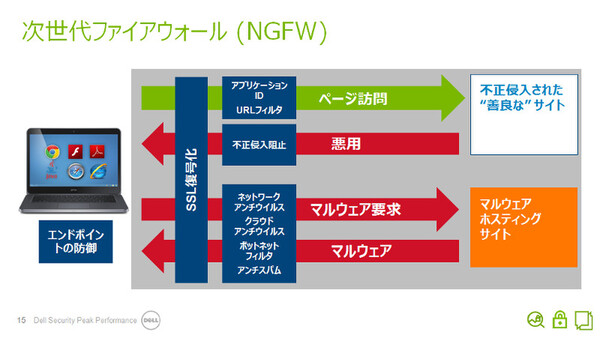

SSLトラフィックを検査しなければセキュリティ製品の価値は半減

多くのゲートウェイセキュリティ製品と同様に、SonicWALLでも古くから(2004年から)「SSLインスペクション(DPI-SSL)」機能を提供してきた。SSLトラフィックをSonicWALLアプライアンス上でいったん復号し(暗号化を解除し)、ほかのトラフィックと同じように内容を検査するというものだ。「これにより、SSLトラフィックも含め、攻撃者による4ステップの通信をすべて傍受できる」(コール氏)。

しかし、従来はこうしたSSLトラフィックの検査機能を使わない企業も多かった。SSLの復号/再暗号化処理にはハードウェアパワーを必要とするため、この機能を有効にするとスループットが大きく低下してしまうためだ。

コール氏もその事実は認めつつ、上述したように攻撃者がSSLを悪用し始めている現在では、SSLトラフィックも検査するようにしなければセキュリティ製品の効力が半減してしまうことを強調した。なお、最新の第6世代のSonicWALLプラットフォームでは、すべて標準で(追加費用なしで)DPI-SSLが利用できるようになっており、OSの改善でSSL処理の負荷を軽減している。

「全世界160万台のセンサーから収集したデータによると、2013年から2014年の1年間で、SSLトラフィック(正当なものも含む)は平均で2倍に伸びている。今後は、この中にどれだけ攻撃トラフィックが含まれるかを調査し、企業に示すことで啓蒙につなげていきたい」(コール氏)。

また、SSL検査を行うゲートウェイセキュリティのサイジングにおいては、ユーザー数、SSLを使うアプリケーション数、コネクション数など、さまざまな要素が関係する。コール氏は、SSLを使うアプリケーションの数を減らすことで、ゲートウェイセキュリティを大幅に増強しなくても実現できると説明した。

「たとえば、厳しいセキュリティポリシーを定めている米国のある警察本部では、SSLを使うアプリケーションは4~5個程度しか利用を許可していない。そのため、SSLトラフィックそのものが少ない。一方で、日本の企業では、そうした制限が比較的ゆるい。(サイジングは)管理者がどのアプリケーションの利用を許可するか、しないかを考えるいい機会にもなるはずだ」(コール氏)

SSLに関するポリシー設定をシンプルに、より導入しやすく

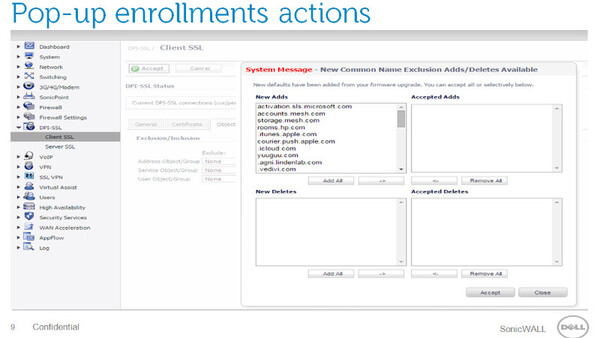

SSLトラフィックのセキュリティ検査を普及させるうえでは、ポリシー設定の難しさという課題もあると、コール氏は説明する。たとえば、従業員のプライバシーにかかわるようなサイト(オンラインバンキングやヘルスケアなど)、SSLを復号すると通信エラーが起きるアプリケーションなどのSSL通信はバイパスする設定が必要だが、その数は膨大なものになる。そのため、SonicWALL製品ではDPI-SSLエンジンの設定機能における改善に努めているという。

たとえば、通信エラーが起きるため除外すべきアプリケーション(サイト)のリスト提供機能(Dynamic Exclusionサイトリスト)、通信エラー発生地にその要因を確認できる機能、認証局(CA)データベースの拡充などの強化点がある。また、サーバーとのSSLハンドシェイク時に厳密な証明書チェックを行う機能、サーバーの“別名”(~.google.comとyoutube.comなど)に対応した除外機能などもある。こうした改善により「管理者のポリシー設定がシンプルになっている」(コール氏)。

これらの機能はすでに米国市場向けには提供されており、近日中には日本語化されて国内でも提供される。

「最近では、ランサムウェアの『CryptoLocker』がSSLを悪用していたというニュースが話題になったこと、SSLを利用するSPDYプロトコルやTLS 1.3などの新しい技術の登場など、米国ではあらためてSSL周辺に大きな関心が集まっている。エンタープライズのIT管理者もアプリケーションプロバイダーも、そしてハッカーも、SSLに注目しているわけだ」(コール氏)