ランサムウェアは「効果的」な対象を選ぶ

サイバー犯罪に限らず、悪意のある人間は、ターゲットを絞り込むものだ。だまされやすい層は誰なのか、世間の人たちは何に注目しているか……など、自分たちの違法行為がうまくいくための方法を考えている。

パソコンやスマートフォンなどのデータ、もしくは端末自体を、暗号化して使用不能にし、それらの復号化と引き替えに身代金を要求する不正プログラム「ランサムウェア」(Ransomware、身代金を意味する「Ransom」と「Software」による造語)の場合を考えてみよう。

ランサムウェアは、もともと1990年代以前からあったものだが、ここ数年で被害が増えている。理由の一つとして、ネット上で金銭を支払う手段が身近になったことが挙げられる。支払いに匿名のメールアドレスや仮想通貨を使えるようになったため、ランサムウェアを利用する側からすれば“簡単”かつ“安全”に身代金を要求できる。

かつて、ランサムウェアは、個人、一般ユーザーを対象にしたものが多かった。しかし、ターゲットとされる対象は、多くの身代金を得ることを期待できる大企業や公的機関へと、徐々に移り変わってきている。

近年増えているのは、都市、州レベルの規模の自治体や、病院や警察などを狙っているランサムウェアだ。

自治体や病院などは、「システムをすぐに復旧させなければならない」というニーズがあるため、身代金を得やすいという面がある。サービスにアクセスできなかったり、システムを使えなかったりする場合、人命に関わるケースもありえるため、迅速な対応をせざるをえないからだ。

また、新型コロナウイルスの感染が世界的なものになっている今では、医療従事者の業務は過酷なものとなっている。悪意のあるグループは、緊張が高まっている状況を悪用し、病院や医療機関への標的を拡大している。身代金が高額というだけでなく、社会的なインパクトも大きい。身代金を要求するランサムウェアにとって、「恐ろしい存在」というイメージが拡がるのは、悪用する側には好都合だ。

一例を挙げれば、今年の10月、アメリカ・オレゴン州にある病院の医療システムがランサムウェア攻撃によりダウンした。これを受けて、FBIやアメリカ国土安全保障省(DHS)は、犯罪組織によるランサムウェア攻撃に向けて警戒を呼びかけている(Building wave of ransomware attacks strike U.S. hospitals | Reuters)。

いまやランサムウェアは、国家に対する脅威となりつつあるほどのサイバー犯罪なのだ。

日頃の対策は肝心

個人であれ企業であれ、ランサムウェアへの対策は必須だ。マルウェア対策ソフトウェアを活用する、ソフトウェアを常に最新のものに更新する、疑わしいファイルやメールのリンクを開かないようにする、データのバックアップをこまめに取る、といった対応はすぐにでもやっておきたい。

近年では、身代金目当てではなく、ターゲットとした企業や組織を混乱させるために、データを侵害するランサムウェアが使われる可能性も考えられる。感染が広がってしまうと業務が妨害されるほか、世間に対する風評被害も広がりかねない 。ランサムウェアは個人をターゲットとした犯罪というイメージは過去のもの。厳重に警戒してほしい。

また、自治体や病院をねらうサイバー犯罪が増えてくると、社会に与えるインパクトの大きさゆえに、それらの名前を悪用した犯罪も増えてくる。WHO(世界保健機関)や、地方自治体の名前をかたるフィッシング詐欺が報告されている。

信用ある組織や、医療に関係する機関からのメールに「見える」ようでもも、メールアドレスを確認し、不明な送信者からでないか注意することが必要といえる。「公式」に見えるメールは、あわてて対処せずに、よく確認するべきだ。それらのメールは、文中のリンクから緊急の行動を促してくるので警戒したい。

ランサムウェアを取り巻く最新のセキュリティ事情に詳しくなるためにも、今回は、McAfee Blogの「ランサムウェアの被害を避ける新たな手段とは」を紹介しよう。(せきゅラボ)

※以下はMcAfee Blogからの転載となります。

ランサムウェアの被害を避ける新たな手段とは:McAfee Blog

すべての管理者にとって最悪の悪夢でした。ランサムウェアの攻撃者が老朽化したインフラストラクチャーの穴を利用して攻撃した後、コロラド西部の小さな地区病院が5年分の患者記録にアクセスできなくなりました。しかし、ランサムウェアの攻撃者が攻撃をエスカレートし、経済のすべてのセクターにわたる標的を狙うため、それはますます身近な話になっています。

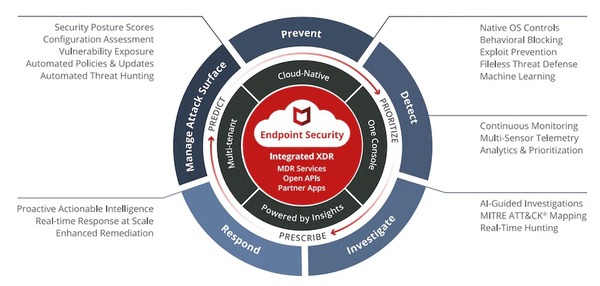

しかし、ターゲットになっているからといって、犠牲者になる運命にあるとは限りません。完全でプロアクティブなセキュリティーソフトウェアの導入により、組織はエンドポイントに対する攻撃の流行に直面しても防御することが可能です。これが私たちの強みのひとつです。

最善の防御は予防から始まります。私たちが言いたいのは、情報を提供されることは準備が整うまでの半分です。たとえば、MVISION Insightsを使用すると、ランサムウェア攻撃がそのセクターまたは地域で発生した場合、顧客は事前通知を受け取ります。病院の攻撃に対する攻撃を例にとってみましょう。MVISION Insightsは、他の医療機関に対するランサムウェア攻撃の急増に気づき、そのインテリジェンスを共有することで、他の病院が潜在的な脅威に先んじて、自社の防御の状態を確認できるようにします。

MVISION Insightsは、SOCチームが攻撃から防御するための防御策が整っているかどうかを知るのに役立ちます。そうでない場合は、脅威やキャンペーンが開始される前にどのような対策を講じるかについて、規範的なアドバイスを提供します。これがフェーズ1です。

組織が環境を強化する作業に取り掛かるときに、APTグループが抜け穴を発見したとします。何千ものエンドポイントがある場合、常に一部のエンドポイントが正しく構成されない場合があります。しかし、悪意のあるユーザーが攻撃を仕掛ける前に、ランサムウェアが問題のエンドポイントに感染するのを防ぐために、私たちの防御技術が働きます。

マカフィーは、機械学習、エクスプロイト防止、動作ブロック、動的アプリケーション封じ込めなどの統合テクノロジースタックを活用しています。これにより、従来の移植可能な実行可能ファイルだけでなく、ファイルレスの攻撃も阻止が可能です。

インテリジェントでプロアクティブなエンドポイントセキュリティー

さらに、マカフィーのグローバルインテリジェンス機能は、世界中の10億を超えるセンサーを利用し、静的機械学習を導入して、新しいタイプのエンドポイント攻撃を識別します。署名に頼る代わりに、ファイルの属性を調べ、複数のベクトルに基づいてスコアを計算することで、問題のファイルが特定のセキュリティしきい値を超えているかどうか、悪意のあるファイルとしてフラグを立てるかどうかを判断できます。

ビッグデータの力

マカフィーの高度なAI機能は、予防の面でもセキュリティー上の利益をもたらします。誰かがファイルの内容を隠した新しいランサムウェアを作成するとします。次に、プロセスの実際の動作を調べる動的機械学習を適用できます。悪意のあるマルウェアは、悪意を持って動作し、ランサムウェアは非常に特定のパターンで動作します。私たちの側では、問題のあるプロセスのアクティビティーを修正するかどうかを判断するために、これらすべての動作を機械学習エンジンで実行します。

これは、統合されたインテリジェンスのユニークな力です。

ランサムウェアの攻撃が実際にエンドポイントに感染し、マルウェアがネットワーク内を横方向に移動し始めた場合を考えてみましょう。

ここで、McAfeeのホストベースの侵入防止テクノロジーがランサムウェアの横方向の動きを阻止するのを助け、それが他のエンドポイントに広がり感染するのを防ぎます。EDRは異常な動作のアラートを検出して優先順位を付け、詳細な調査を行なうため、SOCはこれらの脅威(特定のエンドポイントの分離や隔離など)に対応が可能です。

通常、ランサムウェア攻撃を受けた顧客の選択肢は2つです。バックアップを作成していた場合は幸運です。マシンのイメージを再作成することを選択できます。しかしそれは時間がかかり非常に費用のかかる面倒なプロセスでもあります。もう一つは、攻撃者の要求に屈して身代金を支払い、情報のロックを解除することもできます。

ただし、マカフィーのエンドポイントソリューションには、顧客がランサムウェア攻撃の影響を実際にロールバックできるようにする独自の機能が含まれています。これは実のところ大変な技術革新であり、他とは一線を画すソリューションです。以下のビデオを見て、ロールバック修復の動作をご確認ください。

動的アプリケーション封じ込め(DAC)は、エンドポイントをさらに保護するためにマカフィーが開発したもうひとつのテクノロジーです。DACは、グレーウェアがシステムに悪意のある変更を加える能力を低下させると同時に、サンドボックスやアプリの仮想化を使用しない、または必要としないため、エンドユーザーへの影響を最小限に抑えます。これはオンラインでもオフラインでも機能し、ビジネスの継続性を損なうことなくエンドポイントを保護します。

人間と機械のチーミング

広大なデータレイクからテレメトリを収集した後、脅威リサーチャーはAIを適用して、お客様に実用的なインテリジェンスに変換する洞察を抽出します。この「ヒューマンマシンチーミング」のプロセスは、プロアクティブなインテリジェンスを生成する強力な組み合わせであり、組織は脅威の収集に先んじることができます。SOCチームは、地理と産業に基づいて、環境内の新しい脅威について知るためにドリルダウンしながらリアルタイムの更新を表示できます。

多くの場合、セキュリティーの担当者は、画面をあふれさせる圧倒的な数のアラートから誤検知を分離しようとする複雑な作業が入り乱れた状況に陥ります。その間ずっと、犯罪者たちは彼らの取引を進めているでしょう。しかし、マカフィーはそのプロセスから当て推量を取り除き、攻撃の状況を完全かつ現実的に把握できるようにします。

当社のエンドポイントセキュリティープラットフォームは、十分な保護が不足している可能性のあるネットワーク内のデバイスについて防御側に警告します。その後、侵害の危険にさらされているデバイスを隔離したり、組織を保護するための修正措置を講じたりすることが可能です。それらに対応することで、システムは完全に保護されます。

ランサムウェア攻撃の十字架にますます近づいている組織にとって、これらのツールはすべての違いを生み出します。これは、インテリジェントエンドポイントセキュリティーの未来です。

詳細については、McAfee Endpoint Securityにアクセスしてください。

※本ページの内容は2020年8月27日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Why Ransomware Targets No Longer Need to Wind Up as Ransomware Victims

著者:Naveen Palavalli

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト