INCYBER FORUM JAPAN 2025レポート

生成AIとサブスクリプション型攻撃キットによる、メールでの脅威の進化に備えるメールセキュリティ

2026年01月08日 14時00分更新

2025年12月4日、東京・芝公園のザ・プリンスパークタワー東京で欧州最大級のサイバーセキュリティイベント「INCYBER FORUM JAPAN 2025」が開催された。生成AIの爆発的な普及や地政学的リスクの高まりを背景に、サイバー攻撃はもはや一企業の課題を超え、国家安全保障の中核を揺るがす脅威となっている。

イベントでは様々な専門家が最新のセキュリティについて語るセッションが行われており、今回はその中からAbnormal AI エンタープライズセールスエンジニア 日原茂氏による「生成AI攻撃を見逃さない!進化する脅威に備えるメール対策」のレポートを紹介する。

生成AIとサブスクリプション型攻撃キットがもたらしたフィッシング攻撃の爆発的増加

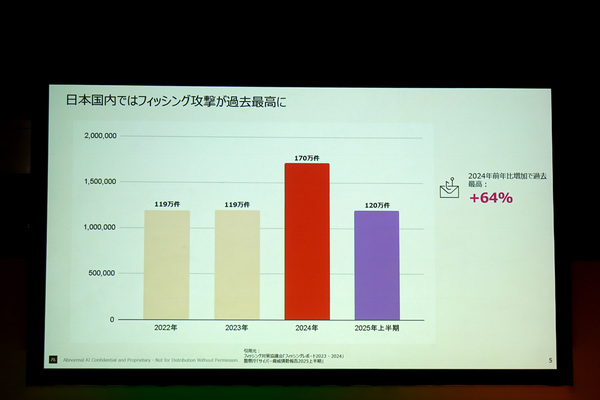

電子メールというインフラは、1990年代の普及以来、ビジネスコミュニケーションを支え続けているが、同時に攻撃者にとっても格好の侵入経路となっている。日本国内におけるフィッシング攻撃の件数は増加の一途をたどっており、2022年から2023年にかけては約119万件で推移していたが、2024年には過去最大級となる170万件に達したという。さらに、警察庁が発表したレポートでは、2025年上半期で120万件を超えており、年間では昨年の記録を大幅に更新することは間違いない。

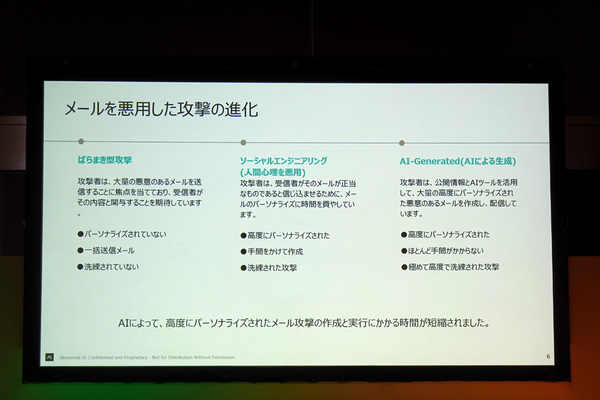

かつての攻撃メールといえば、不特定多数に一斉送信される「ばらまき型」が主流であり、日本語の不自然さから識別は比較的簡単だった。しかし、攻撃手法の進化は止まらず、人間心理を巧みに操るソーシャルエンジニアリングの手法を取り入れ、ターゲットを絞った標的型攻撃へとシフトしていった。そして現在、攻撃の質と量を劇的に変容させているのが、生成AIの悪用だ。

「皆様が当たり前にビジネスで使っている生成AIによって、攻撃者はいとも簡単に大量にパーソナライズされた攻撃を行える時代になっています。セキュリティ専門家の91%が、過去6ヵ月にAIを活用したサイバー攻撃を実際に経験していると報告しています。また、97%が従来の防御策では新たな脅威に対して効果がないことを認識しているという事態になっています」(日原茂氏)

例えば、ChatGPTのような生成AIに対し、ターゲットとなる人物の過去のメール履歴や文体を学習させ、「銀行口座の変更依頼」といった具体的な指示を与えるだけで、極めて自然で誠実なトーンのメールが一瞬にして生成される。もはや、文面の違和感だけで攻撃を見抜くことは困難な時代に突入しているのだ。

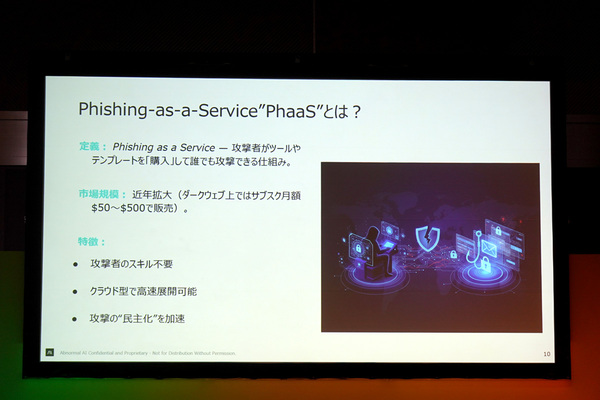

さらに脅威を加速させているのが、「Phishing as a Service(PhaaS)」と呼ばれる攻撃ツールのサブスクリプション化だ。

「PhaaSは攻撃者がツールやテンプレートを購入して誰でも攻撃できる仕組みで、まさにフィッシング攻撃を大量に生成するためのツールです。近年、ダークウェブ上で拡大しており、サブスク形式で50ドルから500ドルという手頃な価格で利用できます。攻撃者には特にプログラムのスキルが必要なく、インフラもPhaaSが提供するので、クラウドで高速展開が可能になっています。まさにサイバー攻撃の民主化が加速しているような状態です」(日原茂氏)

高度なプログラミング知識を持たない者でも、わずかな資金で高度なサイバー攻撃を実行できる「攻撃の民主化」は、防御側にとって悪夢以外の何物でもない。

多要素認証さえ無力化する中間者攻撃の手口と検知を回避する巧妙な手口

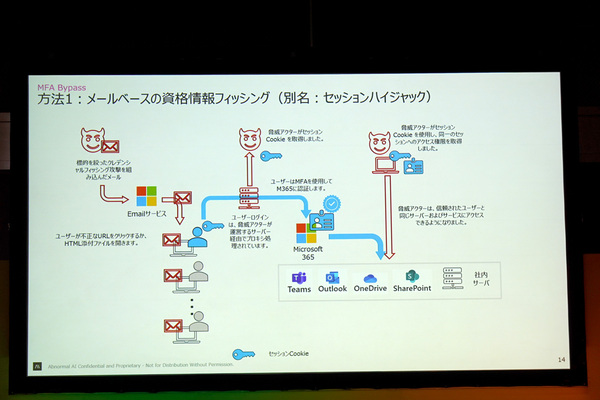

攻撃者の目的の多くは、企業のアカウント情報、すなわちIDとパスワードの奪取だ。これを防ぐために多くの企業が多要素認証(MFA)を導入しているが、攻撃者はすでにその壁を乗り越える術を手にしている。その代表的な手口が、プロキシ(中間サーバー)を用いたリアルタイムのフィッシング攻撃だ。

「攻撃者が、クレデンシャルフィッシング攻撃を組み込んだメールを特定の組織に対して大量に送ります。その中で、1人でもメールにあるURLやHTMLの添付ファイルを開いてしまうと、アカウント情報の認証ページが表示されます。このページは本当のページですが、実際は攻撃者が運営するサーバーが間にあり、プロキシ処理が行われています」(日原茂氏)

ユーザーが正規のログイン画面だと信じてIDとパスワード、そしてMFAの認証コードを入力した瞬間、攻撃者の中間サーバーがそれらの情報をリアルタイムで正規サーバーに転送する。認証が成功すると発行される「セッションクッキー」を攻撃者が横取りすることで、パスワードを知らなくても、正規ユーザーになりすましてシステムへの侵入を完了させてしまうのだ。

また、攻撃者は防御側の分析を回避するための工作も徹底している。セキュリティベンダーがメールを解析しようとアクセスしてきた場合、そのIPアドレスや環境を検知し、無害なページを表示させることで正体を隠蔽する。

「例えば、日本の企業に攻撃を仕掛けているのに、メールを開く環境がなぜかアメリカのIPアドレスだったり、匿名VPNのIPアドレスを使ってメールが開かれている場合です。こういった挙動を見つけると、このメールが開かれたのは、実際の企業のメールボックスではなく、セキュリティベンダーが用意した解析環境の可能性があると自動判定し、メールを開いても何も動作しないような仕組みなどで、攻撃を検知されることを回避するようなこともやっています」(日原茂氏)

さらに、クラウドサービス上の正規アプリケーションを装い、ユーザーに権限委譲を承認させることで情報を盗み出すOAuthフィッシングや、ブラウザの拡張機能を悪用したクッキーの窃取など、手口は多様化かつ高度化している。従来の「怪しいURLや添付ファイルを検知する」という静的な防御だけでは、もはや太刀打ちできないのが現実だ。

静的なルールベース検知の限界を超えて人間の行動そのものを学習する防御のアプローチ

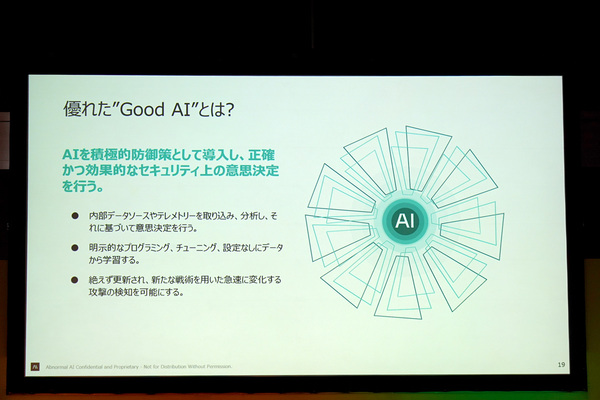

こうしたAIによって強化された攻撃に対抗するために必要なのは、防御側もまた優れたAIを活用することだと日原氏は説く。ここで言う優れたAIとは、単にマルウェアを検知するものではなく、組織内の正常な行動を徹底的に学習し、そこからの逸脱を検知する行動データサイエンスに基づいたAIを指す。

「優れたGood AIとは、攻撃者がターゲットの情報を分析してくるように、自社のデータソースやテレメトリーを取り込んで分析して、従業員それぞれがどういったメールの使い方、どういった行動をしているのかを学習させたものです。そして、どのような攻撃をしてくるのかを理解させるのです」(日原茂氏)

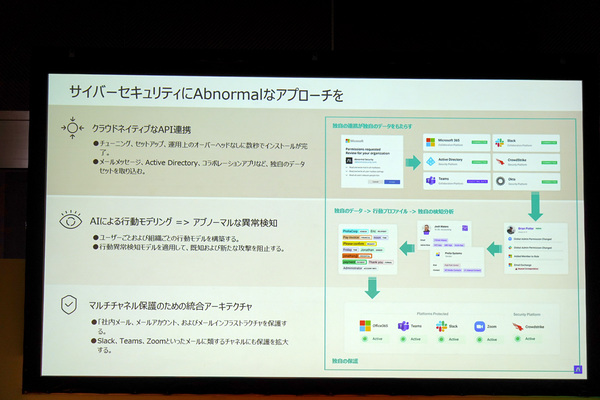

Abnormal AIのアプローチは、API連携によるクラウドネイティブな実装と、膨大な行動シグナルの分析が特徴だ。Microsoft 365やGoogle Workspaceといったクラウドメール環境に対し、API経由で接続することで、メールの配送経路(MXレコード)を変更することなく導入できる。メールの遅延や障害のリスクを排除しつつ、組織内のコミュニケーションデータをAIに取り込むことができるというわけだ。

「カスタマーデータや取引先のデータなどから、ログのイベントやID情報、どういったメールを書いているのか、どういった権限を持っているのか、どういったビジネスの役割を持っているのか、といった情報をAIに学習させることで、5万以上の行動シグナルを取り込むことができます」(日原茂氏)

AIは、誰が誰と、どのくらいの頻度で、どのようなトーンでやり取りしているかという人間関係のベースラインを構築する。そうすると、たとえ正規の取引先アカウントから送られてきたメールであっても、文体の微妙な変化や、普段とは異なる振る舞いを検知し、なりすましを見抜くことができる。

例えば、ビジネスメール詐欺において、送金先口座の変更を迫る文面が、過去のやり取りと比べて不自然に威圧的であったり、緊急性を煽るものであった場合、AIはこれを脅威としてフラグを立てる。

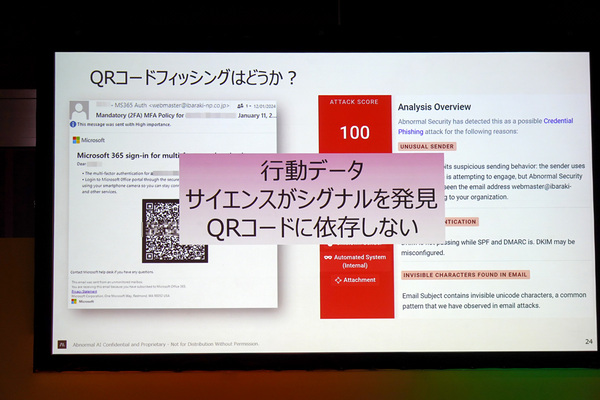

「QRコードフィッシング、いわゆるQRコードを私用のスマホなどで読み込ませてアカウント情報を入力するようなアプローチもあります。この場合は、添付ファイルがあるわけではありませんし、不正なURLもあるわけではありません。その点、様々な不自然なシグナルを監視しているので、QRコードに依存せず脅威を検知することができます」(日原茂氏)

メールセキュリティの枠を超えて組織全体の信頼性を担保する行動分析の可能性

行動データサイエンスの適用範囲はメールだけに留まらない。Microsoft TeamsやZoom、Slackといったビジネスチャットツールや、クラウドインフラ全体の保護にも及ぶ。

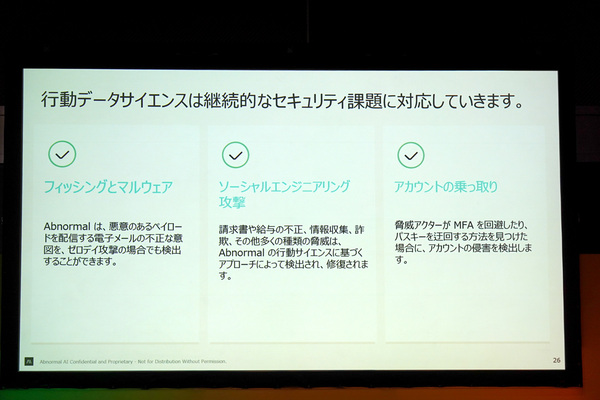

また、攻撃者の手は、企業の監視が届きにくい領域にも伸びている。例えば、SMSを用いたスミッシングや、WhatsApp、日本であればLINEといったメッセージングアプリを経由した攻撃だ。これらのチャネルは、企業のメールゲートウェイを経由しないため、従来のセキュリティ製品では検知が困難な死角となりやすい。しかし、攻撃の経路がいかなるものであれ、最終的な目的がIDやパスワードの奪取にある限り、行動データサイエンスによる防御は有効に機能する。

「スミッシングなど、メールを介在しないような場所や企業のインフラを介在しないような場所を使って攻撃してくるケースもあります。その場合でも、我々は、メール以外にもユーザーのIDのイベントも監視しています」(日原茂氏)

たとえ社外のチャネルで認証情報を盗まれたとしても、その後の不正ログインの段階で、普段とは異なる場所や時間帯、IPアドレスからのアクセスといった異常を検知できるからだ。メールセキュリティの枠を超え、ユーザーのIDそのものの振る舞いを監視することで、あらゆる経路からの侵害リスクを包括的にカバーするアプローチと言えるだろう。

導入が簡単なのも大きなメリットだ。API連携という手法を採用しているため、ブラウザ上で数回クリックするだけ、わずか1分程度で実装が完了するという。導入後は、過去のメールデータを遡って分析し、既存のセキュリティ対策をすり抜けていた脅威がどれほど存在していたかを可視化するレポートも提供される。

攻撃者が生成AIという武器を手に入れた今、防御側もまた、AIによる行動分析という新たな武器で対抗しなければならない。今後は静的なルールの積み上げだけではなく、動的な人間の振る舞いを理解するセキュリティへの転換が求められるようになるのだろう。