攻撃ツールが迅速に機能強化される“AIネイティブ攻撃者”の時代

実際に、AIを積極的に活用し始めた攻撃者もいる。

2024年11月に登場し、1か月後には85社超への恐喝をデータリークサイトで公表したRaaSグループの「FunkSec」は、RaaSを数日間隔でアップデートし、次々と新機能を追加する圧倒的な開発スピードで注目を集めている。しかも、その開発能力も高い。Check PointのThreat Intelligence&Researchディレクターを務めるロテム・フィンケルシュタイン氏は、「彼らの書くコードは“教科書のように完璧”だ」と驚きを隠さない。

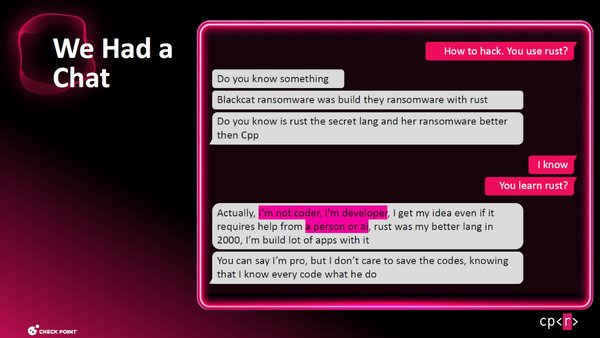

そんな「完璧な攻撃コード」を書いているのは、いったい何者なのか。そこに興味を持ったフィンケルシュタイン氏は、RaaSグループがメンバー募集を行うフォーラムなどを巡回した。しばらく調査を進めた結果、幸運にもFunkSecのリーダーと遭遇し、チャットで会話をすることができた。

しかし、そのリーダーは「自分はコードを書くコーダーではなく、生成AIの書いたコードを編纂するデベロッパーだ」と言ってのける、若いアルジェリア人だった。つまり「完璧な攻撃コード」を書いていたのは、AIだったわけだ。

フィンケルシュタイン氏は、こうした新しいタイプの攻撃者たちは「新しい技術の可能性を前向きに検証し、限界を見極め、うまく業務に取り込んで活用している」と、感心させられたという。「それと同時に、果たして防御側でも同じことができているのだろうか、と深く考えさせられた」(同氏)。

AIが(今はまだ)乗り越えられない“コンテキストの壁”

もっとも、生成AIだけではカバーしきれない部分もまだある。そのひとつが、言語的/文化的なコンテキスト(文脈)だ。

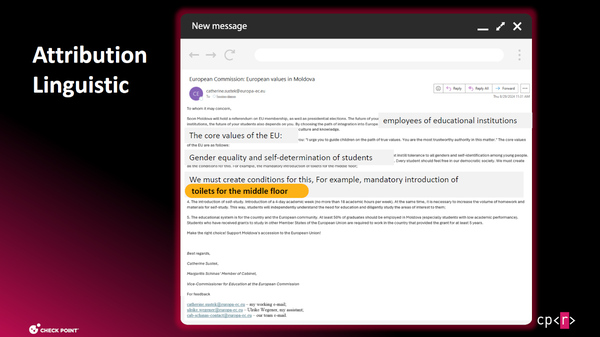

東欧のモルドバ共和国では、2024年1月20日の大統領選挙およびEU加盟に関する国民投票に先駆けて、大量の偽情報メールが飛び交った。EU加盟に賛同すれば、ガソリン価格は高騰し、移民受け入れ政策は強化され、LGBT支援の旗の掲揚が義務付けられる――といったデマが、メールの主な内容だ。

この攻撃を仕掛けたのは、“Lying Pigeon(嘘つき鳩)”と呼ばれる攻撃者グループだ。身元は定かではないが、メールに添付されたPDFファイルのメタデータから「アプリがロシア語設定であること」、「UTC+3時間のタイムゾーン(モルドバ、ロシア、ベラルーシなどが該当)から送信されていること」が分かった。そして、何よりも「ロシア語から他言語に翻訳したような言い回し、誤訳が見られること」という特徴が見られることから、Check Pointでは攻撃者をロシア語圏の人物と推測している。

たとえば、この偽情報キャンペーンは「Operation Middle Floor」と名付けられているが、これはメール本文にあった「toilets for the middle floor」という、意味が通らない英文が元ネタである。この言葉を検証すると、「中間の性のためのトイレ(ジェンダーニュートラルトイレ、どんな性別の人でも使えるトイレのこと)」を意味するロシア語「туалеты для сpeднеrо пoлa」をAIが英訳する際に、「中間の床(フロア)のトイレ」と誤訳されてしまったらしいことが分かった(なお、ロシア語で性は「пoлa」、床・フロアは「пол」)。

この例は単純な誤訳だが、各国の言語的/文化的なコンテキストがからむ表現は、AIによる機械的な翻訳では失敗することが多い。AIがさらに進化することで、やがてはこうした“コンテキストの壁”も乗り越える可能性はあるが、“壁”が完全になくなることはないだろう。