Datadogが語る、DevSecOps成功のための「3つの秘訣」

半年以上も放置される古いライブラリ、脆弱性の温床に ― DevSecOps最新レポート

2025年07月29日 10時30分更新

Datadog Japanは、2025年7月25日、DevSecOpsの現状を明らかにする「DevSecOps調査レポート」の2025年版を公表した。

調査監修を務めたDatadogのアンドリュー・クルーグ(Andrew Krug)氏から、今回のレポートにおける「3つのポイント」と、DevSecOps成功のための「3つの秘訣」が紹介された。

「ライブラリの更新遅れ」は200日以上と深刻な状況

本調査では、Datadogユーザーが運用する数千のクラウド環境における、数万のアプリケーションおよびコンテナイメージを分析している。

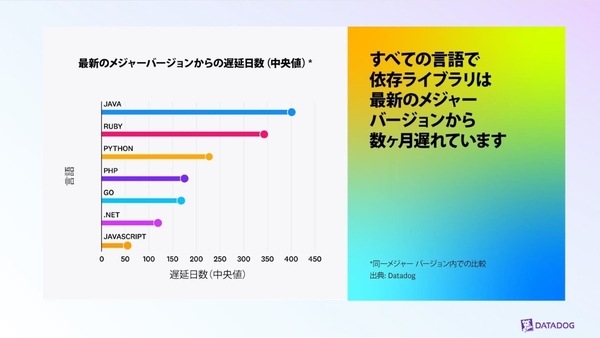

調査で明らかになったひとつ目のポイントは、開発者にとって永遠の課題とも言える「ライブラリの更新遅れ」だ。

Datadogでは、2025年3月時点で現行の(アクティブな)ライブラリのデータを収集した。その結果、依存ライブラリの現行バージョンが、最新メジャーバージョンと比べて、中央値で「215日」遅れていることが判明したという。「開発者にとって、ライブラリを常に最新に保つのがどれだけ大変かを示している。ただ、ライブラリの更新の遅れは、技術的な負債だけではなく、セキュリティリスクにもつながる」とクルーグ氏。

さらに、更新の遅れを言語ごとに分類すると、大きな差が生じていることも分かった。たとえば、Goでは「168日」の更新遅れだったのに対して、Java(JVM)では「401日」だった(いずれも中央値)。クルーグ氏は、「静的に様子をみて安定化させる考え方から、継続的に改善することで安定化を図る考え方へ、意識の改革が求められる」と強調した。

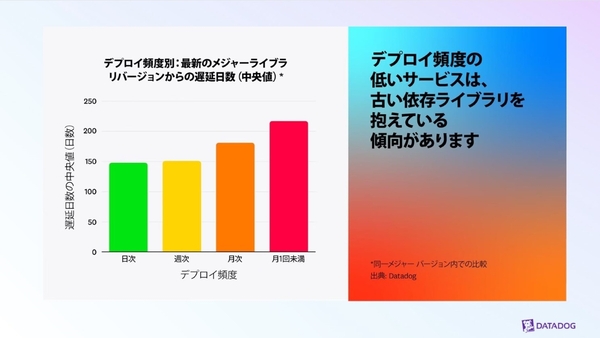

関連して、デプロイ頻度が「月1回未満」のサービスは、「日次」でデプロイされるサービスと比べて、依存ライブラリの更新遅れによるリスクが約47%高いことも明らかになっている。「デプロイの手法を組織で改善して、デプロイの頻度を高めることは、リスクを削減することにもつながる」(クルーグ氏)

「緊急」の脆弱性でも、優先対応が必要なものは2割未満

次のポイントは「脆弱性の深刻度」についての捉え方だ。

一般的に、脆弱性の深刻度は、CVSS(共通脆弱性評価システム)スコアを基準に判断されているケースが多い。しかし、CVSSスコアが「高」または最上位の「緊急(Critical)」に分類される脆弱性の数が、増加傾向にあるという。

Datadogでは、脆弱性の深刻度を正しく評価するためには、「脆弱性が含まれるアプリケーションの環境を考慮すべき」だと指摘する。同社では、「アプリケーションがインターネットに公開されているか」「本番環境で稼働しているか」といった“実行環境の文脈”(ランタイムコンテキスト)を踏まえて深刻度を調整する仕組みを構築。これを適用することで、「緊急」脆弱性のうち、優先対応すべきものは18%にまで減少したという。

クルーグ氏は、ランタイムコンテキストに対する関心が高まっているとし、「テレメトリー情報を基にリスクを評価することは、セキュリティリスクへの対応を継続的な改善プロセスの一環として位置付けることにもつながる」と説明する。

ソフトウェアサプライチェーンは依然として攻撃の標的

最後のポイントが「ソフトウェアサプライチェーン」である。

国家支援型の攻撃に限らず、一般的なサイバー攻撃においても、ソフトウェアサプライチェーンが標的となっている。特に用いられている手法が、悪意あるパッケージをダウンロード、デプロイさせるというものだ。実際にDatadogでは、「PyPI(Python Package Index)」や「npm(Node Package Manager)」といった著名なリポジトリで、数千件もの悪意のあるパッケージを確認している。

クルーグ氏は、具体的な攻撃手法として「タイポスクワッティング」を紹介した。これは、正規のパッケージ名と似た(入力間違い、見間違いをしやすい)名前の不正パッケージをリポジトリにアップロードし、ダウンロードさせるというものだ。例えば「passport」ライブラリを装った「passports-js」というパッケージを発見したという。他にも「Ultralytics」や「web3.js」「lottie-player」といった、正規のライブラリが乗っ取られるケースも発生している。