脅威インテリジェンスと生成AIの活用で「セキュリティチームの一員になりたい」

MandiantとVirusTotalも統合、新生「Google Cloud Security」は“セキュリティの内製化”支援目指す

2024年08月23日 16時50分更新

まだまだ難しい組織内部の検知・対応、脅威の滞留時間短縮が鍵に

説明会では、Google Cloudが脅威インテリジェンスを推し進める背景として、最新の脅威トレンドも紹介された。同社が年次で公開している「M-Trends 2024レポート」では、2023年におけるMandiantのインシデント対応調査やセキュリティサービス、脅威インテリジェンスのデータを分析している。

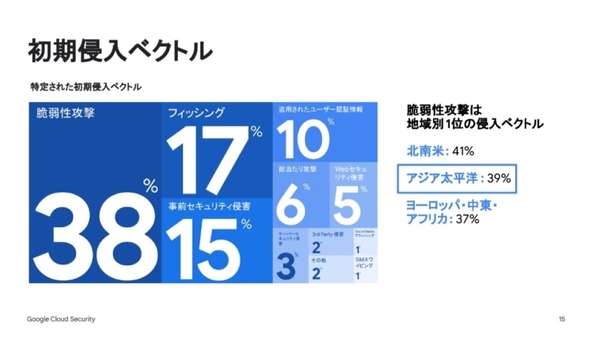

同レポートによると、サイバー攻撃の最初の入口となる“イニシャルアクセス”は、脆弱性攻撃が38%と最も多かった。さらに、脆弱性攻撃でトレンドになっているのが“ゼロデイ攻撃”であり、2023年に確認されたゼロデイ攻撃の形態は97個に上るという。

Mandiantのコンサルティングリーダーを務めるアレックス・シム氏は、ゼロデイ攻撃が用いられる理由を「ターゲットに気づかれずに侵入して、検知されずに長期間活動するため(APT攻撃)」だと説明する。さらに、APT攻撃だけではなく金銭目的の攻撃においても、内部データを素早く手に入れ、より広範囲に攻撃するためにゼロデイ攻撃を選ぶ傾向が高まっているという。

またレポートでは、脅威の侵入後に被害環境に滞留する時間(中央値)が年々減少していることも指摘されている。2011年は「416日」だったが、6年後の2017年には「101日」に、そして2023年には「10日」と、滞留時間は急激に短くなっている。

この要因のひとつが、ランサムウェアの台頭だ。かつて主流だったAPT攻撃は検知されないまま活動を続けるが、2017年以降増え続けるランサムウェア攻撃は、金銭を要求するためにすぐ攻撃を仕掛ける。

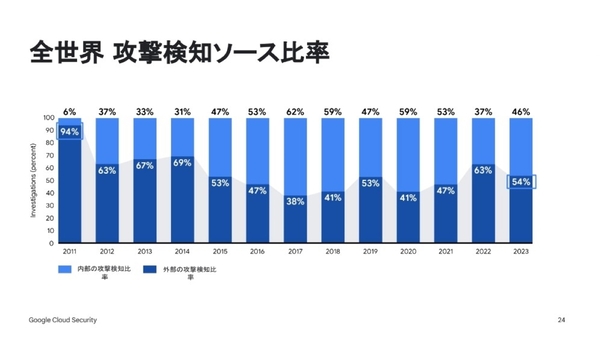

こうした攻撃は組織内部で迅速に検知できるのが理想だが、まだまだ組織外部(政府機関や警察、ベンダーなど)による検知のほうが多い。同レポートによると、2023年でも外部検知が54%を占めており、アジア太平洋地域に絞ると69%が外部検知だった。

シム氏は、「外部検知だとパニックになって対応が難しくなる。Mandiantが継続して必要性を訴えているのが、『組織内部で』迅速な検知・対応を行うこと」だと説明。加えて、「初期侵入はゼロデイを用いられると検知できないため、大事なのは被害が大きくならないよう脅威の滞留時間を短くすること。そのためには、脅威インテリジェンスやスレットハンティング、レッドチームなどで内部を検知していく必要がある」と強調した。