セゾン情報システムズが「HULFT Square」開発環境で採用、評価を語る

脆弱性管理のSnyk、DevSecOpsを実現する製品特徴や国内導入事例を紹介

2022年06月08日 07時00分更新

脆弱性管理ソリューションの米Snyk(スニーク)は2022年6月7日、ソフトウェア開発ライフサイクル全体をサポートする同社ソリューションの狙いや特徴、セゾン情報システムズの「HULFT Square」開発環境における導入事例を紹介する記者説明会を開催した。

説明会にはSnyk日本法人でカントリーマネージャーを務める秋山将人氏、セゾン情報システムズでHULFT Squareの開発を率いる有馬三郎氏が出席した。

Snyk Japan Country Manager, Regional Vice Presidentの秋山将人氏、ゲスト出席したセゾン情報システムズ 執行役員 DevOps統括 副統括 兼 NH2024プロジェクト担当の有馬三郎氏

脆弱性アセスメント/管理には「新しいパラダイムが必要」

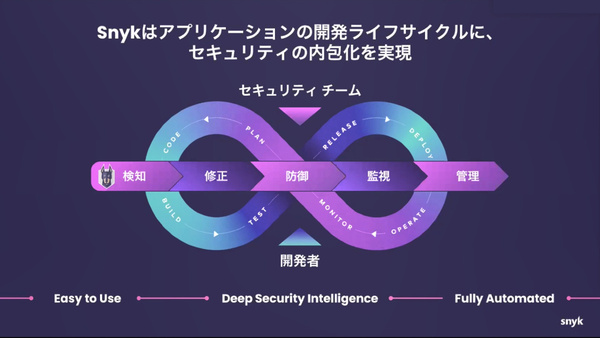

Snykは2015年に米国で設立されたセキュリティベンダーだ。アプリケーション開発プロセスの中でコードやオープンソースライブラリ、コンテナ、IaC(Infrastructure as Code)、クラウドポスチャーに潜在する脆弱性を検出、可視化し、自動的な修正や監視も行うソリューションを提供する。“デベロッパーファーストのセキュリティプラットフォーム”として、開発ワークフローに統合できる点も特徴だ。

Snykのソリューションは現在、Google、AWS、Salesforce、Intuit、Manulife、ダイキンなど、グローバルで1800社以上が採用しているという。なぜSnykのような脆弱性管理ソリューションが必要とされるのか。秋山氏はその背景として次の4つの環境変化を挙げる。

・企業DXに伴う開発手法の変化 … アジャイル、DevOpsといった開発スタイルへの移行に伴って、従来(ウォーターフォール型)のように開発の最終段階でまとめてセキュリティチェックを行うことができなくなった。

・クラウド移行に伴う開発者/運用者の役割変化 … セキュリティにおいても開発者が果たすべき役割が非常に広範囲になり、一方でIT運用側が手を出せる領域は限定的になっている。

・IT環境の分散化 … 分散化によって従来型の境界防御は無効になり、アプリケーションやコードベースが持つ脆弱性がよりクリティカルな問題となりうる。

・セキュリティ人材不足 … 開発者はグローバルで3000万人いる一方で、セキュリティスタッフは400万人強。さらに、現状でもすでにセキュリティ人材は270万人も不足していると言われる。

「セキュリティをどこで(どのタイミングで)チェックするのかについても、新しいパラダイムの適用が必要ではないか」「Snykでは、こうした(上述した変化の)ギャップを埋めない限り、DevOps環境でセキュアなアプリケーションを常に開発、供給してビジネス競争力を保っていくのは難しい世の中になってきていると認識している」(秋山氏)

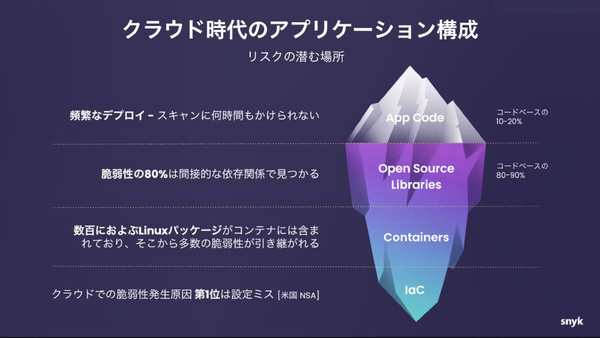

さらに秋山氏は、アプリケーションのリスクが潜在するレイヤーも従来とは違ってきていることを指摘する。現在、アプリケーションの中で独自に開発されるカスタムコードはコード全体の10~20%程度であり、残りの80~90%はオープンソースライブラリが占めるのが一般的だという。加えて、モダンアプリケーションを格納するコンテナには数百のLinuxパッケージが含まれる。クラウドインフラの設定はIaCで行われることも少なくない。これらの各レイヤーに、脆弱性が紛れ込むリスクが潜在している。

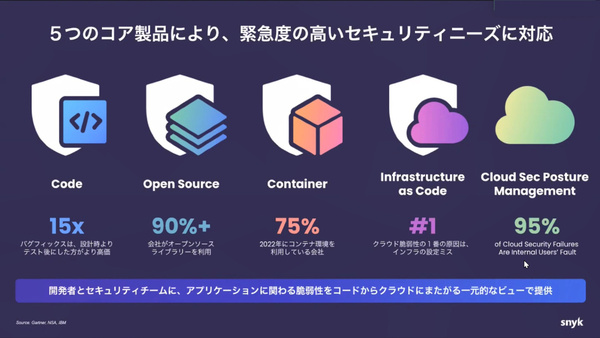

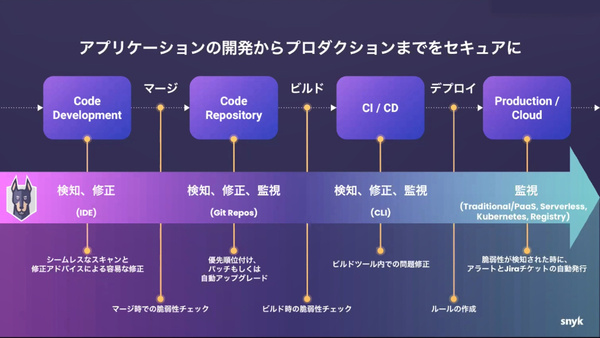

そこでSnykではDevOpsプロセス全体、そして全レイヤーにわたって脆弱性の検知/修正/防御/監視/管理の機能を組み込むソリューションを提供することで、セキュアなアプリケーションを持続的に展開できる環境を実現するというアプローチをとっている。具体的には5つのコア製品(Code、Open Source、Container、IaC、Cloud Sec Posture Management)を展開しており、顧客企業は必要な製品のみを選択して利用できる。

もうひとつのSnykの優位性は、品質の高い脆弱性データベースを保有していることだと秋山氏は語る。他の商用データベース比で3倍以上というデータ量だけでなく、脆弱性登録のスピードや低い誤検知率(精度の高さ)、さらに開発者にとっての使いやすさも目指して「かなりの投資を行い、労力を費やしている」(秋山氏)。その結果、Docker、Red Hat、Google、IBM Cloud、AWSといったベンダーにもSnykの脆弱性データベースがOEM提供されており、すでに広範な実績を持っているという。

そのほか、幅広い開発ツールと連携して脆弱性の検査や監視を自動化できること、脆弱性の状況がコードからインフラまで一元的に可視化されるため、セキュリティチームにとっても有益なことなどの特徴を紹介した。

アジャイル開発の価値を引き出すために必要だったプロセスの見直し

国内のSnyk導入企業としてゲスト登壇したセゾン情報システムズの有馬氏は、HULFT Squareの開発環境にSnykを導入した背景や実際の活用方法、評価などを語った。

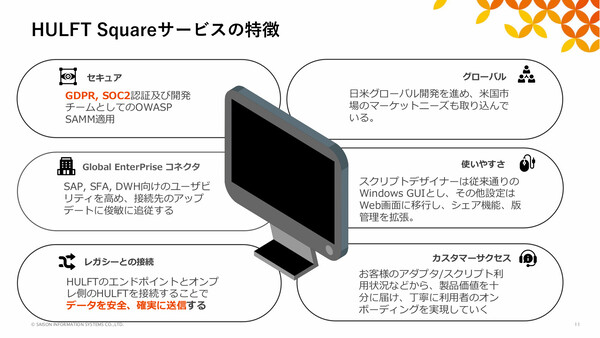

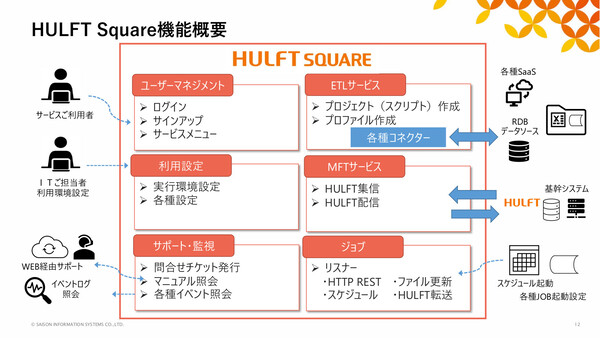

現在開発中のHULFT Squareは、オンプレミス/クラウドに散在する基幹システムや業務システムの間を柔軟につなぐ、クラウド型のデータ連携プラットフォームサービスだ。

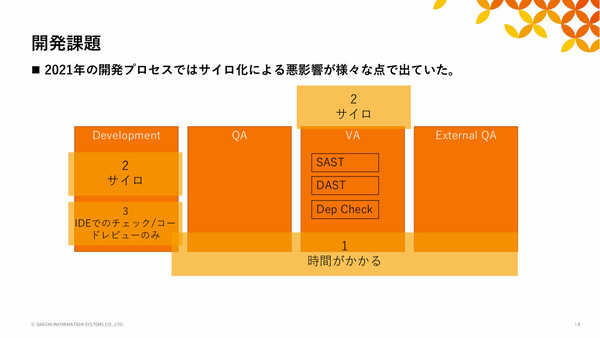

HULFT Squareは顧客の重要データ、機密データを取り扱うことになるため、開発においては「セキュアであること」を重要視している。昨年から開発をスタートし、これまでも静的解析(SAST)、動的解析(DAST)、脆弱性ライブラリのチェックといった脆弱性アセスメント(VA:Vulnerability Assessment)は実施してきた。

「ただし、それがちょっとうまく行ってないな、という部分が出てきた」(有馬氏)。一体どんな課題があったのか。まず“開発-QA-脆弱性アセスメント-外部QA”というこれまでの開発プロセスだと、リリースまでに時間がかかる。さらに、各工程がサイロ化されており「開発と脆弱性アセスメントに“距離”がある」ために、脆弱性の修正もスムーズに進まない。加えて、開発段階では脆弱性チェックが十分にできない。そうした課題があったという。

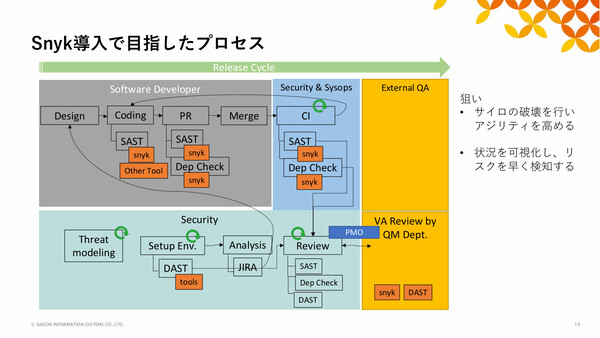

「いまはアジャイル開発を行っているが、やはりこのVA(脆弱性アセスメント)を開発の中に組み込まなければならないと、そう考えた」「(Snykを導入した新しい開発プロセスでは)基本的にはソフトウェアデベロッパーが静的解析(SAST)をきちんとかける。さらに、CIの中でも自動的に脆弱性を検出する。それと並行して、セキュリティチームでは動的解析(DAST)をかけて、その結果を分析したうえでデベロッパーに戻す。こうしたサイクルを、デベロッパーとセキュリティチームがセットになって、一緒にやっていくというかたちを目指した」(有馬氏)

今年1月ごろから新しい脆弱性アセスメントの仕組みを導入し、3カ月間ほど試行錯誤を繰り返したのち、現在は「この流れでやっていこう」という形が出来ているという。有馬氏は、「これを実現することでサイロを破壊し、できるだけ早くかつ安全にリリースして、お客様に価値を早く届けたい」と語った。

有馬氏は、Snyk導入後に気づいたメリットも紹介した。たとえばSnykには「Snyk Score」という脆弱性スコアの仕組みがあり、セキュリティチームにおける対応の優先度付けに役立つ。またオープンソースライブラリのライセンスチェックも行えるので、その面でのリスクも低減できる。ゼロデイ脆弱性が公開された際もデータベースへの情報追加が早く、自社製品への影響範囲の特定が迅速に行えた。またSnikのカスタマーサクセスマネージャー(CSM)とSlackの共有チャンネルと通じて情報共有や相談などを行っており「非常に心強い」としている。