ダークウェブを通じて高度な「分業化、専門化」が進むサイバー犯罪ビジネス、アカマイが解説

ドコモ口座経由の不正引き出しの背景に「進化したリスト型攻撃」

2020年10月19日 07時00分更新

NTTドコモの電子決済サービス「ドコモ口座」を通じて、同サービスと連携する複数の銀行から不正引き出しが行われた問題は、メディアで大々的に報じられ、多くの人に不安を抱かせた。そして、個々のサービス設計や不正アクセス監視体制の不備が指摘され、二要素認証の導入をはじめとする対策の必要性が叫ばれている。

ただ、より根本的な対策を考えるならばもう一歩引いて、組織化が進むサイバー攻撃全体の動向を俯瞰する必要があるのではないか――。アカマイ・テクノロジーズは2020年10月9日に開催した記者向け説明会「金融、決済サービスを狙う不正事件の考察と最新のセキュリティ攻撃手法の解説」において、そのような問題提起を行った。

分業化と専門化が進むダークウェブ、「進化したリスト型攻撃」の全貌

一般的な企業において、ビジネスの下流から上流まですべてを一社で完結させられるケースはまれだ。製造プロセスがサプライチェーンに依存しているだけでなく、流通、販売についてもさまざまなパートナーの力を借りて行っているはずだ。各プロセスを担当する企業は、それぞれどのように付加価値を高めていくかに頭を悩ませている。

こうした通常のビジネスと同じように、いやむしろそれ以上にサイバー犯罪の世界は「分業化、専門化が進んでいる」と、アカマイ・テクノロジーズの村田慎氏は現状を説明する。そして、今年に入って発覚した金融機関をターゲットとするサイバー攻撃、不正送金事件の背景には、分業の結果としての「進化したリスト型攻撃」があり、こうした大きな構図を理解しないと「効果的ではない対策に力を注ぐことになりかねない」と懸念を示す。

「リスト型攻撃」は、脆弱なWebサイトから流出したIDとパスワードのリストを用いて、ほかのさまざまなWebサービスや金融機関に不正ログインを仕掛ける手法だ。ユーザーが同じパスワードを使い回していれば、不正ログインされるリスクが高まる。ちなみにリスト型攻撃という言葉は「和製英語」であり、海外のWebでは「Credential Stuffing」と呼ばれるのが一般的だ。

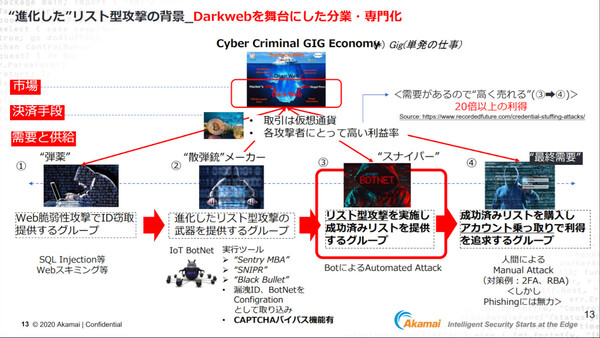

村田氏によると、最近のリスト型攻撃は最初から最後まで単一の攻撃者が実行するのではなく、複数のグループが関与して実行される形になっているという。「ボットを用いた“進化したリスト型攻撃”は、ダークウェブを舞台として最も分業化、専門化が進んだ攻撃手法の1つ」だと述べ、攻撃グループ間の決済手段として仮想通貨を用いたエコシステムも築かれているとした。

具体的にはどんなグループがあるのだろうか。村田氏は、主に以下の4つがあると説明する。

(1)「弾薬」の提供:Webアプリケーションの脆弱性を悪用してSQLインジェクションやWebスキミング攻撃を行い、IDやパスワードなどの情報を窃取するグループ

(2)「散弾銃」のメーカー:ボットネットを構築し、攻撃を実行する各種ソフトウェアを作成するグループ

(3)「スナイパー」:1つ目、2つ目のグループの成果を利用してリスト型攻撃(Credential Stuffing)を実施する。ただし、手動での攻撃ではなく、あくまでボットネットを用いた機械的な攻撃のみを行う

(4)「最終需要」:3つ目の攻撃によって、不正ログインが可能なアカウント、あるいは存在が確認できるアカウントをまとめた、質の高いリストができる。こうした「成功済みリスト」を購入し、アカウント乗っ取りや不正送金を行って実際に利得を得たり、フィッシング詐欺を仕掛けるグループ

上記の(1)から(4)のグループへとつながる過程で、攻撃に使われるリストの“付加価値”は高まっていく。「Recorded Futureのレポートによると、(3)のグループによる成果が(4)によって購入されるときには、20倍以上の価格が付くと言われている」(村田氏)。これだけの付加価値が付くからこそ、ますます分業化、専門化が進んでいくわけだ。

その意味で、不正ログインの成功ではなくリストの精度を上げることを目的としたリスト型攻撃に対して、「二要素認証や多要素認証は根本的な解決にはならない」と村田氏は指摘する。

「もしもログイン処理時に二要素認証を要求したなら、それは『入力したIDとパスワードが合っている』ことを攻撃者に伝えることを意味する。リスト型攻撃を専門にやっている攻撃者からすれば、そのIDとパスワードのリストを『成功者リスト』として高額でダークウェブで販売できる」(村田氏)。そしてこの成功者リストを購入した攻撃者が、より高度で手間のかかるマニュアルでの攻撃を実行する――という分業構造が成り立っているという。

リスト型攻撃が金融機関における不正送金の元凶に?

問題は、これが実被害につながっているおそれがあることだ。米FBIは9月10日に「Credential Stuffing」=進化したリスト型攻撃が、米国の金融機関を狙った攻撃の多くで起点になっていると注意を呼びかけた。過去3年間の金融機関に対する攻撃事案の41%が、この進化したリスト型攻撃から始まっていたという報告もあるという。

FBIが米国の金融機関向けに発表した警告文書(出典:https://www.documentcloud.org/documents/7208239-FBI-PIN-on-credential-stuffing-attacks.html)

被害事例も報じられている。米国のある中堅金融機関では、2020年1月から8月の間に不正出金攻撃を受け、約350万ドル(日本円にして3億5000万円相当)の被害が発生した。何らかのアカウント集約ソフトウェアにより窃取されたIDとパスワードの情報がひも付けられ、それを悪用したなりすまし攻撃の可能性が高いという。

この手口は、日本で9月に発生した不正出金に「極めて似ている」と村田氏は指摘する。それでなくても、攻撃手法やツールはダークウェブを通じてグローバルに流通しており、複数の攻撃が同時並行的に行われたと考える蓋然性は極めて高い。

したがって、最終段階のなりすましアクセスやフィッシングを防ぐ対策ももちろん重要だが、互いに利益で結びついているサイバー犯罪ビジネスの構図を理解し、ターゲット絞り込みのために行われるリスト型攻撃をどう食い止めるのかも重要になってくると、村田氏は強調する。

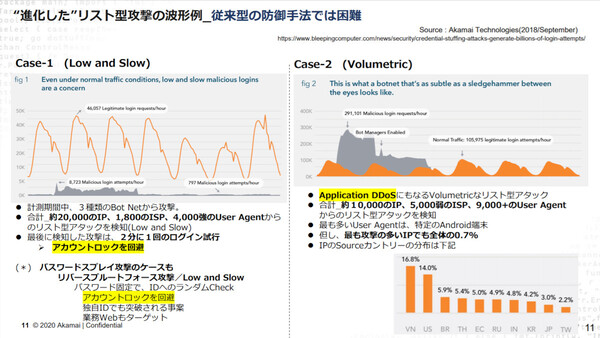

ここでやっかいなのは、リスト型攻撃の検知やブロックも、そう簡単にはいかないということだ。アカマイでは、以前はDDoS攻撃に利用されていた数万ものIPアドレスに分散するボットネットが、リスト型攻撃に転用されていることを把握したという。

そのうえ、“質より量”の力業でとにかく大量のログインを試行する「Volumetric」な攻撃と、怪しまれないように時間をかけて少しずつ攻撃してくる「Low and Slow」と呼ばれる攻撃手法が組み合わせられることで、攻撃の検知はより困難になっている。「平日はLow and Slow、そして防御側の監視の目がゆるむ金曜日の夕方以降はVolumetricになるというケースが多いようだ。逆に言うと、平日のLow and Slow攻撃は検知しづらい状況だ」(村田氏)。

たとえばあるLow and Slow攻撃では、約2万ものIPアドレスを次々に使いながら、2分に1回程度のゆっくりしたペースでログイン試行を行うことでアカウントロックを回避していた。たとえ時間がかかっても、複数のサービスに対して“並列処理”を行えば、攻撃者側の生産性は落ちない仕掛けだ。

こうした攻撃に対しては、従来のIPレベルの防御はほぼ役に立たないのが実情だ。また、Volumetricな攻撃が目くらましとなってLow and Slow攻撃に気付かなかったり、ただのDDoS攻撃と誤認している金融機関も少なくないのではないかと、村田氏は指摘する。