エフセキュアがフィッシング攻撃キャンペーンの調査レポートを公開、攻撃者グループを特定

日本でも観測された仮想通貨事業者を狙う攻撃にLazarus Groupの影

2020年08月26日 12時30分更新

フィンランドのセキュリティ会社、エフセキュアは2020年8月26日、2018年1月から展開されているフィッシング攻撃キャンペーンについての技術解説レポートを発表した。

同攻撃キャンペーンのターゲットとなったのは、アメリカ、中国、韓国、ドイツ、シンガポール、日本など14か国の仮想通貨交換事業者。分析の結果、マルウェアインプラント、使用ツール、TTP(戦術、技術、および手順)などの類似性から、北朝鮮とのつながりが示唆されるAPTグループ「Lazarus Group(ラザルスグループ)」が攻撃主体である可能性が極めて濃厚であると分析している。日本を含めグローバルで観測されていた攻撃キャンペーンだが、具体的にLazarus Groupと結びつけられたのは今回が初めてとなる。

エフセキュアが調査を実施したのは、ある仮想通貨関連企業がサイバー攻撃に遭い、金銭的な被害が発生、同社にインシデントレスポンスの依頼があったことから。調査の結果、この企業のシステム管理者宛てに、個人のLinkedInアカウント経由でニセの求人メールが送りつけられ、ここから攻撃がスタートしたことがわかった。

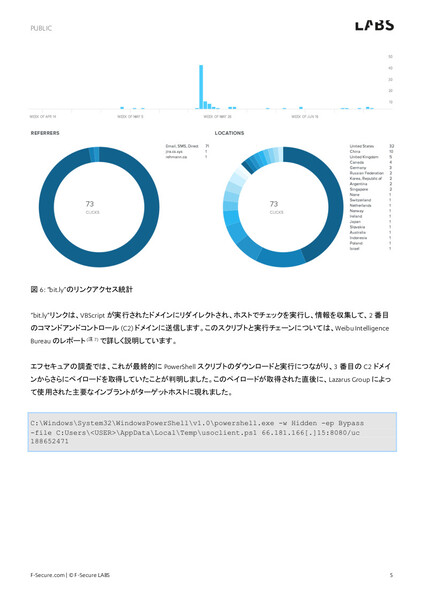

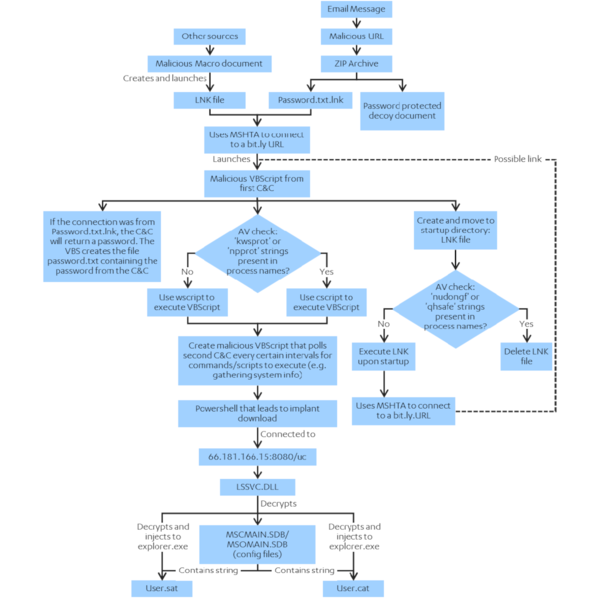

このシステム管理者がメールに記載された短縮リンクをクリックしたところ、パスワードロックされたドキュメントファイルと「Password.txt.lnk」というファイル(テキストファイルに偽装されたショートカットファイル)が格納されたZIPファイルがダウンロードされた。同氏はパスワードを確認しようとショートカットファイルを開いてしまい、攻撃プロセスが秘密裏に起動。C2サーバーからマルウェアインプラントがダウンロードされ、PCが感染。そこから仮想通貨の盗難に至ったという。

エフセキュアが調査を進めた結果、バックドアを作る2つのマルウェアが確認された。1つは2016年にカスペルスキーがLazarus Groupによる攻撃レポートで報告したバックドア、もう1つは2018年にESETがLazarus Groupの攻撃レポートで報告したバックドアと高い類似性を持っている。さらに、「cmd.exe」などのOS標準コマンドやユーティリティの活用、コマンド発行時に使われる共通の文字列、特定ディレクトリ内にマルウェアが生成するファイル、カスタマイズしたMimikatzによるクレデンシャルの窃取――といった手法の一致点から、同攻撃はLazarus Groupによるものである可能性が非常に高いとエフセキュアは断定している。

このほか、同攻撃ではアクセスしたホストごとに「Windows Defender」のモニタリング機能を無効化する、ZIPファイル内にあったドキュメントファイルを削除するなど、攻撃検知の回避や痕跡消去といったOPSEC(運用上のセキュリティ)を確認。ステルス性を維持するための仕掛けが随所に見られたという。

こうした隠蔽工作が行われたものの、調査を依頼した企業が導入していた他社製EDRの自動キャプチャ機能によって消去できなかったデータがあり、今回の発見につながった。ただし、この企業が導入していたその他の攻撃検知ソリューションでは、攻撃発生時にアラートが上がらず、被害が発生してしまったとエフセキュアでは分析する。

この攻撃キャンペーンについては、JPCERT/CCがインシデント報告対応レポートの中で、日本国内でも2019年6月から2020年3月にかけて観測されたと言及している。JPCERT/CCでも2019年7月付の公式ブログの中で、攻撃手法の解説と注意喚起を行っていた。

エフセキュアによる調査結果の詳細は、レポート「Lazarus Groupによる暗号通貨業界への攻撃」レポートに記載されている。

Lazarus Groupは一貫して金銭目的の攻撃活動を行っており、攻撃対象や標的へのアプローチ手法に変化は見られる一方で(最近はLinkedInの悪用を好む)、これまで使用してきたツールをフル活用しながら使い続ける傾向があるなど、変わらない側面も存在する。エフセキュアでは、今回の調査結果を公開することで、同グループによる攻撃の検知とネットワーク保護が強化されることを期待するとしている。