マルウェアごとのさまざまな回避策

2018年には、仮想通貨マイニングなどの新たな脅威が出現し、感染したマシンのリソースが乗っ取られました。それぞれの脅威には、独創的な回避技術が開発されています。

・仮想通貨マイニング:マイナーは、多くの回避テクニックを実装しています。Minerva Labsは、WaterMinerを発見しました。WaterMinerは、被害者がタスクマネージャまたはマルウェア対策スキャンを実行する際に、そのマイニングプロセスを停止します。

・エクスプロイトキット:一般的な回避手法には、プロセスインジェクションやメモリ空間の操作、任意のコードの追加などがあります。インメモリインジェクションは、配信中の検出を回避するための一般的な感染ベクターです。

・ボットネット:コードの難読化や反分解技術は、何千もの被害者へ感染をもたらす大規模なボットネットに使われています。2018年5月、AdvisorsBot は、ジャンクコード、偽の条件付き命令、XOR 暗号化、さらには API ハッシュを使用して発見されました。ボットは広く普及する傾向があるため、作者はリバースエンジニアリングを遅らせるために多くの回避手法を実装しました。また、ボットと制御サーバー間の通信には難読化メカニズムが使用されました。犯罪者は、DDOS攻撃請負サービス、プロキシ、スパム、またはその他のマルウェア配信活動のためにボットネットを利用します。ボットネットの削除を避けたり、遅らせるためには回避技術が欠かせません。

・先進的な永続的脅威:サイバー犯罪市場で取引されている盗難された証明書は、標的型攻撃において対マルウェア検出を避けるためによく用いられます。攻撃者は、ルートキットやファームウェアベースの脅威などの低レベルのマルウェアも使用します。たとえば、2018年にはESETで最初の UEFI ルートキットであるLoJaxが発見されました。また、セキュリティ研究者は、破壊的な機能がアンチフォレンジック技術として使用されていることも確認しました。OlympicDestroyer マルウェアは、オリンピック大会の組織を対象とし、捜査を避けるためにイベントログとバックアップを消去しました。

人工知能(AI)は次の武器

近年では、機械学習エンジンを迂回する回避技術を使用したマルウェアを目にするようになりました。例えば2017年に、Cerber ランサムウェアはファイルの分類エンジンをだます目的で、正規のファイルをシステムにドロップしました。2018年、PyLocky ランサムウェアは、InnoSetup を使用してマルウェアをパッケージ化し、機械学習の検出を回避しました。

人工知能エンジンの回避がすでに犯罪者のToDoリストにあるのは明らかです。しかし、犯罪者は悪意あるソフトウェアに人工知能を実装することもできます。我々は、後々のステージ展開や検出の回避以前に、回避技術が人工知能の活用を開始し、ターゲット選択の自動化や感染環境の確認が可能になると予測します。

こういった実装は、現状を打破することに繋がります。しかし、またすぐに一般化するでしょう。

複数の攻撃手法の組み合わせに対応するためのより洗練された防御策が必要に

今年はこれまで以上に素早いサイバー脅威の適応と方向転換が見られました。ランサムウェアはより効果的に、また姿を見せないように進化しています。我々は、クリプトジャッキングが急増していることを確認しています。これは、ランサムウェアよりも効率よく安全に、投資からのリターンが得られるからです。依然としてフィッシングは強力で、新たな脆弱性が悪用される可能性があります。ファイルレスで「一か所に根付かない」脅威はこれまで以上に対策をうまく回避し、検出されず、平昌オリンピックのキャンペーンではステガノグラフィーマルウェアの潜伏が発見されました。2019年には、攻撃者がこれらの手法をより頻繁に組み合わせて、多面的、または相乗的な脅威を生み出すと予測しています。

攻撃手法が組み合わされることによる防御への影響

攻撃は通常、1つの脅威に集中します。犯罪者は、有効性と回避効果を狙って、一度に1つの脅威を反復、進化させることに集中的に注力します。攻撃が成功すると、ランサムウェア、クリプトジャッキング、データ盗難などに分類され、防御が設定されます。この時点で、攻撃の成功率は大幅に低下します。しかし、精巧な攻撃が1つではなく、5つの最新の脅威を相乗的に連携させている場合、防御の全体図は非常にぼやけてしまう可能性があります。問題が発生するのは、攻撃を特定して軽減する試みを行う場合です。最終的な攻撃目標が不明瞭なので、脅威のチェーンをたどるにつれて、各脅威の詳細に迷い込んでしまい、特定が困難です。

相乗的な脅威が現実になっている理由の1つは、犯罪者が基礎、キット、再利用可能な脅威コンポーネントを開発することに集中して取り組むことによってスキルを向上させているためです。攻撃者は闇市場のビジネスモデルに労力を注ぎ込むことで、これまでの構成要素の価値を増やすことに専念できます。この戦略によって、目標達成に向けてたった一つの脅威ではなく複数の脅威の統合が可能になります。

複数の攻撃手法の組み合わせの例

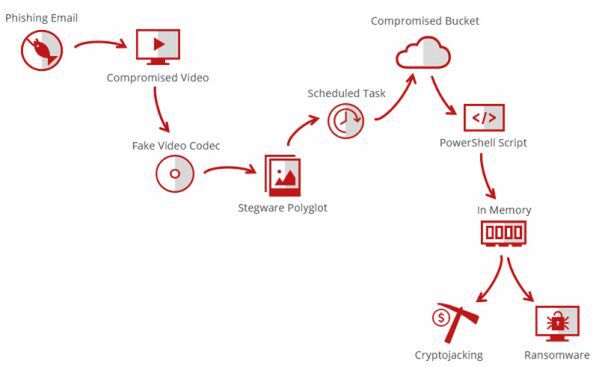

フィッシングから始まる攻撃 (Word 文書を使用する典型的なキャンペーンではなく、斬新な手法) を想像してみてください。このフィッシング詐欺メールには、ビデオ添付ファイルが含まれています。ビデオを開くと、ビデオプレーヤーが再生されず、コーデックを更新するように求められます。この更新プログラムを実行すると、ステガノグラフィックポリグロットファイル (単純な GIF) がシステムに展開されます。ポリグロット (同時に複数の形式に準拠するファイル) であるため、GIF ファイルは、侵害されたシステムでホストしている ファイルレス・スクリプトを感知するタスクをスケジュールします。メモリ内で実行されているスクリプトはシステムを評価し、ランサムウェアまたは仮想通貨マイニングのいずれかの実行を決定します。つまり危険な相乗的脅威が活動を始めます。

この攻撃から、フィッシング詐欺なのか、Stegwareか、あるいはファイルレスマルウェアなのか。クリプトジャッキング?それともランサムウェア?-など多くの疑問が生じますが、実際は全てが同時に行われているのです。

このような例は、1つの脅威に焦点を当てるだけでは攻撃を検出または修復できないことを示しています。攻撃を1つのカテゴリに分類しようとすると、全体像を見失い、鎮静効果が下がる可能性があります。チェーンの途中で攻撃を停止させたとしても、今後の攻撃への防御のために初期と最終段階を見つけ出すことが重要です。

好奇心旺盛で創造的であることが防御力になる

複数の攻撃手法の組み合わせによる脅威に対処するには、あらゆる脅威を疑う必要があります。もしこのランサムウェアの攻撃が大きな攻撃の一部だったとしたら? このフィッシング詐欺メールが、従業員が教育を受けていない技術に対して展開された場合はどうなるか?もし我々が攻撃の本当の目標を見逃しているとしたら?

これらの質問を念頭に置くだけで、全体像を捉えられるだけでなく、セキュリティソリューションを最大限に活用することが可能になります。犯罪者は複数の攻撃を組み合わせることにより相乗効果をもたらすと予測されますが、サイバー防御も相乗的に機能します。

サイバー犯罪者によるソーシャルメディアを使った情報操作やゆすりの対象が国家から企業へ

選挙はソーシャルメディアの影響を受け、フェイクニュースが蔓延、そしてフォロワーはすべて政府が管理するボットであり・・・。昨今、誰もがときどき、そのように感じる宣伝手法です。近年、ソーシャルメディア企業がこれらに悩まされていると言っても過言ではないでしょう。この間、自動化されたアカウントが閉鎖され、敵対的な戦術が進化し、これまで以上に正当なものに見えるボットネットアカウントが出現するにつれて、攻防が続いていました。2019年には、国家の関係者に代わり犯罪グループが企業に焦点を当てた、ソーシャルメディアを通じた誤報や強要キャンペーンが増加すると見込んでいます。

国家は大量のボットを活用してメッセージの配信や世論操作をしており、その効果は絶大です。ボットは、しばしば議論に拍車をかけるために両者の側につくのですが、この戦術はうまくいっています。ノードを増幅し、メッセージング (ハッシュタグを含む) をテストして成功率を決定するシステムを採用することで、ボットネットの利用者は重要な問題に関する一般的な意見をどのように形成するかを確実に理解しています。

1つの例として、開始わずか2週間で279のフォロワー(そのほとんどが他のボット)を持つアカウントが、とある組織に対して嫌がらせのキャンペーンを開始しました。増幅によって、アカウントは単にターゲットについての悪意あるコンテンツをつぶやいただけで、わずか4週間でさらに1,500フォロワーを獲得しました。

世論を操作するための活動は文書で十分に裏付けがされており、ボットは用意された議題を推進するための会話操作に精通しています。来年には、サイバー犯罪者が企業に対し強要キャンペーンとして利用していくでしょう。組織は深刻な脅威に直面しているのです。