Black Hat USA 2018/DEF CON 26 ラスベガス現地レポート 第3回

ドライブバイダウンロード攻撃解析ツール「EKTotal」、@nao_secの情報発信で世界に活躍の場を広げる小池氏&野村氏

学生2人組でBlack Hatに登場、自作の攻撃解析ツール披露!

2018年09月25日 07時00分更新

今年もたくさんの人で賑わったBlack Hat USAのデモ展示会場「Arsenal」。その一角で、軽妙な連係プレーを繰り広げながら共同開発したセキュリティツールをデモする2人組がいた。明治大学 総合数理学部4年の小池倫太郎氏と、東京電機大学大学院 未来科学研究科2年の野村敬太氏だ。

「Black Hatに参加するのも初めてですが、そもそもこういう場でデモ展示すること自体が初めて。1時間は本当に長かった……」。展示終了後のインタビューで、苦笑いしながらも少しほっとした様子の両氏。展示ブースではツールの説明に聞き入る参加者も多く、2週間前からプレゼンテーションの練習をした成果はあったようだ。

トラフィックからドライブバイダウンロード攻撃を検出、自動解析「EKTotal」

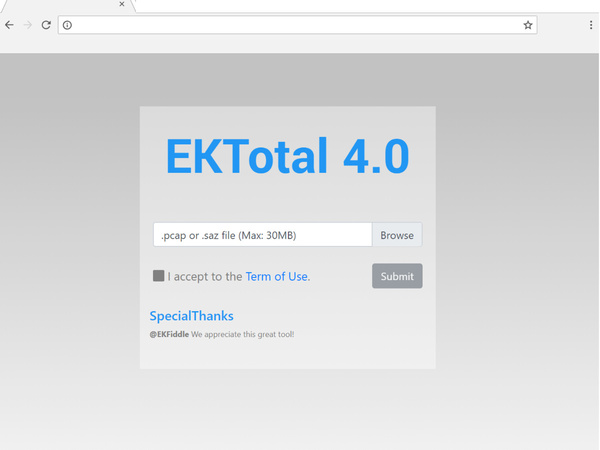

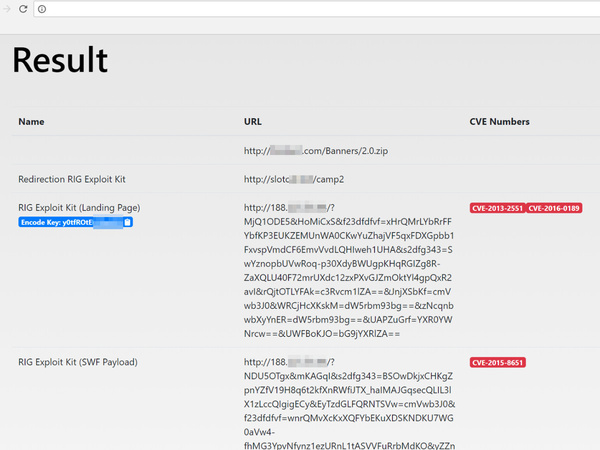

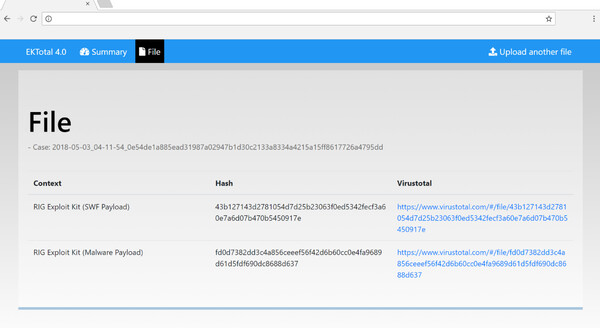

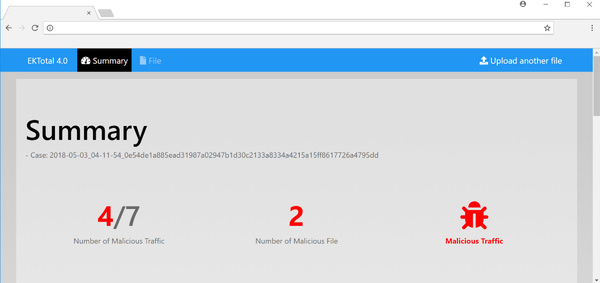

両氏が共同開発しデモ展示を行ったのは、トラフィックを解析してドライブバイダウンロード攻撃を自動検出するツール「EKTotal」だ。悪名高きエクスプロイトキット「Rig Exploit Kit(Rig EK)」を含む4つのツールによる攻撃と、「Seamless」「Fobos」など10種類以上の攻撃キャンペーンを検出、特定することができ、攻撃に悪用されている脆弱性、マルウェアの暗号化に使われている暗号鍵、CVE情報などをレポート表示する。

具体的には、トラフィックのキャプチャファイル(pcap、saz形式)をEKTotalに読み込ませると、MalwareInfosecが公開している「EKFiddle」や、EKFiddleにないデータを含む独自フィルタを使って悪性トラフィックをあぶり出す。その後、難読化されたJavaScriptコードやマルウェアの暗号鍵などすべて抽出し、暗号化されたマルウェアを復号する。たとえスキルがあっても面倒なこうした作業を自動で実行し、すぐにマルウェア解析できる状態にしてくれるため、SOCやCSIRT、セキュリティリサーチャーの業務が効率化できる。

「ドライブバイダウンロード攻撃はやや下火になりつつあるものの、日本を標的としたものはまだ多いですね」と小池氏は言う。自力で攻撃コードを開発できる技術力がなくても、エクスプロイトキットを購入すれば実行できてしまう状況も、なかなか攻撃がなくならない原因のひとつだろう。裏を返せばそうした需要が根強くあるため、新たなエクスプロイトキットが次から次へと登場し、闇市場で流通することになる。

「エクスプロイトキットは流行りすたりが激しいので、膨大なトラフィックデータから攻撃を探り当てるだけでも大変です。さらにコード難読化などの“工夫”も随所になされていて、マルウェアを解析できる状態にたどり着くまでにはいくつもの精査が必要。時間がかかります」(小池氏)

ここでEKTotalを使えば、エクスプロイトキット固有の特徴、攻撃キャンペーンで使われやすいドメインやURLパラメーター、エクスプロイトキットへリダイレクトするためのコードといった情報に基づき、悪性トラフィックをフィルタリングしてくれる。前述のとおり、難読化の解除やマルウェアの復号も自動的に行われるので、マルウェア解析を準備する手間が大幅に簡素化されるわけだ。

それぞれの得意分野を持ち寄り、使いやすく高度なツールを完成

EKTotalの開発期間はおよそ1カ月。小池氏はEKTotal全般の設計とバックエンドの実装を、野村氏はWebインターフェイスの設計やデザインを担当した。

そもそもの始まりは2017年頃にさかのぼる。セキュリティ・キャンプ修了生のその後の研究や活動を発表、表彰する「セキュリティ・キャンプアワード」において、小池氏は270万以上のWebサイトの侵害状況を調査する脅威インテリジェンスハンティングツール「tomori」と「ayumi」を発表した。最優秀賞を受賞した小池氏は「ドライブバイダウンロード攻撃の動的な解析環境を目指す」と宣言していた。

その後、Rig EKなどのリアルタイム解析ツール「mal_getter」を開発。ヒューリスティック解析エンジン部分をEKTotalに移植して、ツールとしての精度をさらに高めていった。

フロントエンドにもこだわった。

「“インスタ映え”を考えてみました」と冗談ぽく笑うWebデザイン担当の野村氏が目指したのは、わかりやすい情報表示と面白いデザインだ。

「まず情報のわかりやすさについて。リサーチャーは解析ツールのスクリーンショットを貼り付けてツイートすることが多いのですが、画面を見ても必要な情報がすぐにわからないようなツールもあります」。EKTotalは必要最小限の色使いで、ぱっと見るだけでどこに何の情報があるかがわかるよう心がけたと、野村氏は説明する。

もうひとつ、遊び心から攻撃ツールであるRig EKのデザインコンセプトを模してみたという。これが“面白さ”の部分だ。「実際に解析に携わる人であれば、EKTotalの画面を見てフフッと笑ってしまうと思います」(野村氏)。

このほか、たとえば非同期にデータを取得する機能や、ページ遷移のないシングルページナビゲーションなど、今どきのWebアプリケーションで採用される機能もいろいろ盛り込んだ。

フロントエンドとバックエンドを合体させる際の調整作業も入念に行ったという。

「たとえば解析エンジンのデータをAPI経由でWeb側に渡すとき、順番を気にしないのであれば連想配列でいいけど、任意の順番にしたいのであればオーダーを表すキーを追加してほしいなど、細かいところで調整していきました」(野村氏)

この連載の記事

-

第2回

TECH

機械学習を活用したツールでBlack HatとDEF CONに乗り込んだMBSD高江洲勲氏 -

第1回

TECH

FAX番号だけで複合機が乗っ取られる“Faxploit”脆弱性公表 -

TECH

Black Hat USA 2018/DEF CON 26 ラスベガス現地レポート - この連載の一覧へ