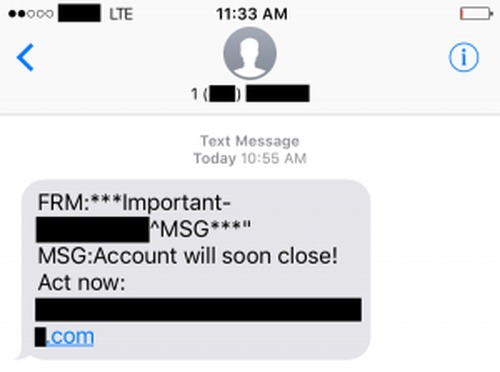

マカフィーのモバイルリサーチチームは、現在活動中の米国のオンラインバンキングユーザーを対象としたSMSメッセージを使用したフィッシング攻撃(スミッシング)を発見しました。その手口は「銀行口座が閉鎖されてしまうため、ユーザーは直ちにSMSに記載のURLにアクセスし手続きをしなければならない」という通知によってユーザーを脅し、フィッシングサイトに誘導します。

今回のスミッシング攻撃で使用されているSMSメッセージの構造として ’FRM’ や ’MSG’ が使用されている点において、2016年7月末に発見したiOSユーザーをターゲットとしたスミッシング攻撃と類似しています。以前の攻撃ではAppleアカウントを盗むため(クリック数やURLの作成日が追跡可能な)短縮URLが使用されていましたが、今回のスミッシング攻撃では、金融機関の名称をURLに含めることでユーザーに不信感を抱かせないようにしているのもその特徴といえます。

偽の顧客識別プログラム

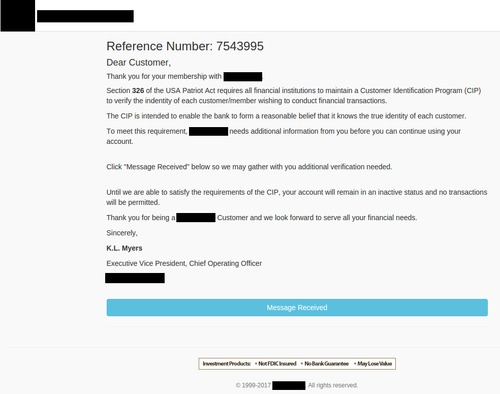

ユーザーがURLをクリックすると、実際の銀行サイトを模倣したフィッシングサイトにリダイレクトされます。このフィッシングページでは、偽の顧客識別プログラム(Customer Identification Program - CIP)を介してIDの確認を要求します。IDの正当性が確認されるまでアカウントが無効化され、オンライン取引が拒否されるとしてユーザーを脅迫します。

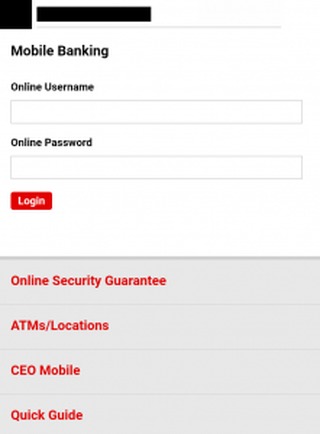

ユーザーが [Message Received(メッセージの受信)] をクリックすると、次のステップであるユーザー名とパスワードの入力画面に進みます。

サイバー犯罪者は、ユーザー名とパスワードだけではユーザーの銀行口座にアクセスするのに十分でないことを知っているため、社会保障番号、クレジットカード番号、さらにはATMの暗証番号といった追加の機密情報を要求してきます。このフィッシングサイトでは、これらの情報が提供されることによってバンキングアカウントのロックが解除されるとことを約束しています。

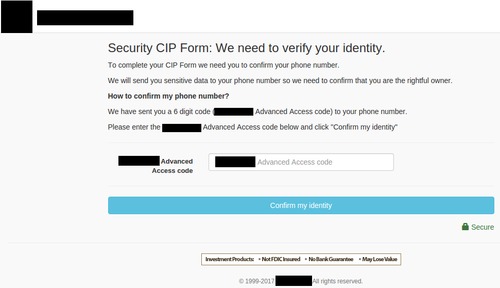

二要素認証を盗む

このフィッシングスキームの最終ステップでは、金融機関の二要素認証によるセキュリティを突破するために、送金といった特定の銀行サービスを利用する際にSMS経由でユーザーのモバイルデバイスに送信されてくるユニークなアクセスコードを要求します。

この二要素認証の要求によってサイバー犯罪者は被害者の銀行口座に完全にアクセスすることが可能となります。ユーザーが [Confirm my identity(自分の身元を確認する)] ボタンをクリックすると、入力したアクセスコードが収集され、ユーザーは正当な金融機関のウェブサイトにリダイレクトされます。これによって、ユーザーに偽の顧客識別プログラムが正常に完了したと思い込んでしまうのです。

サイバー犯罪者は、セキュリティチェーンの中で最も弱いリンクは常にユーザー(人間)であることを知っています。ユーザーから可能な限りの機密情報を盗み出すためにスミッシング攻撃を仕掛けてきます。これまでのスミッシング攻撃を見てみると、攻撃者は不正アクセスを行うために、あらゆるタイプのユーザーアカウントをターゲットにしていることがわかります。このような脅威から身を守るためには、不明な電話番号からのSMSメッセージを常に疑い、不審なリンクはクリックしないように注意してください。

※本ページの内容は McAfee Blog の抄訳です。

原文: Smishing Campaign Steals Banking Credentials in U.S.

著者: Carlos Castillo

【関連記事】