「イノベーションを阻害しないセキュリティ」を提案、「CODE BLUE 2016」レポート

セキュリティを「必要悪」にした犯人は業界自身ではないか?

2016年11月02日 07時00分更新

セキュリティ対策と業務効率や生産性はトレードオフの関係にある。これはまぎれもない事実だ。「だからこそ、双方のバランスが取れるアプローチを模索しよう」――本来ならば、そう受け取られるべき提案だったが、そうはならなかった。

2016年10月20~21日、都内で開催されたセキュリティカンファレンス「CODE BLUE 2016」を締めくくる基調講演「How much security is too much?(セキュリティ対策はどこからが過剰なのか?)」で、カルステン・ノール氏は、セキュリティ業界の人間としてのジレンマを吐露した。

イノベーションを阻害しているのはセキュリティ業界かもしれない、と自問

業務効率や生産性とのバランスが取れたセキュリティ対策を実施すべきだ――。セキュリティ業界の人間はよく、そのように訴える。

だが、現実はそうはなっていない。高度なサイバー攻撃や内部犯行による大型のセキュリティ事件が頻発し、なすべき対策よりも脅威と被害の大きさにフォーカスした報道が過熱する昨今、十分な検討をせずにガチガチの対策を導入してしまう企業も少なくない。たとえば「USBメモリの使用禁止」「指定アプリケーション以外の利用禁止」「外出先からの社内ネットワークへのアクセス禁止」といった具合に。

こうしたセキュリティ偏重の判断は、業務の現場に不便さをもたらし、柔軟な発想や市場変化に対する機敏性を損なわせる。最悪の場合、ビジネスイノベーションの機会をも潰してしまう。

だが、そんな決断に至った企業を、セキュリティ業界の人間が「思考停止した対策」だと責めることができるだろうか。そもそも、社内システムに侵入可能な脆弱性を発見し、ブログやカンファレンスで発表して不安や恐怖をあおっているのは、他ならぬ自分たちではないか。生産性向上、ひいてはイノベーションの芽を摘み取っているのは、セキュリティ業界にいる私たち自身なのではないだろうか。ノール氏はそう問いかける。

ノール氏は、自身が「Black Hat USA 2014」の講演で、USBデバイスのファームウェアが改竄できるという脆弱性(“BadUSB”脆弱性)を公表したときのことを振り返った。

「(この脆弱性を公表した)結果、不安にかられた何百社もの企業から対策の問い合わせが相次いだ。しかし、この脆弱性を実際の攻撃につなげることは、マルウェアを使って標的型攻撃を仕掛けるよりもはるかに難しい。あくまでも『理論上は可能』というだけで、実際に悪用された事例はまだ耳にしていない。脆弱性を発表したことにより、私は、攻撃の成功率がより高いソーシャルエンジニアリングやマルウェアの対策に費やすべき時間を企業から奪ってしまった。私も、セキュリティの脅威を強調し、訴えてきた人間のひとり。ときどき恥ずかしさがこみ上げてくる」

この一件が、冒頭で紹介したノール氏の“ジレンマ”につながっている。

Security Research Labsでチーフサイエンティストを務めるノール氏は、これまでセキュリティ施策で携わってきた企業の中から、インドのスタートアップ企業Jioを取り上げた。Jioは4Gインターネットの提供を目指すモバイル通信事業者で、ノール氏は市場参入前のセキュリティ診断を任されたという。

だが、このときノール氏はセキュリティリサーチャーとしてジレンマに陥ったと振り返る。ユーザーの安全を考えれば、セキュリティ上の問題はきちんと改善してからサービスインしてもらいたい。だが、そのために市場参入が遅れれば、Jioのビジネスチャンスを奪うことになる。しかも、ユーザーは新サービスを待ちきれず、安全性の低い他社サービスへ流れてしまう可能性もある。

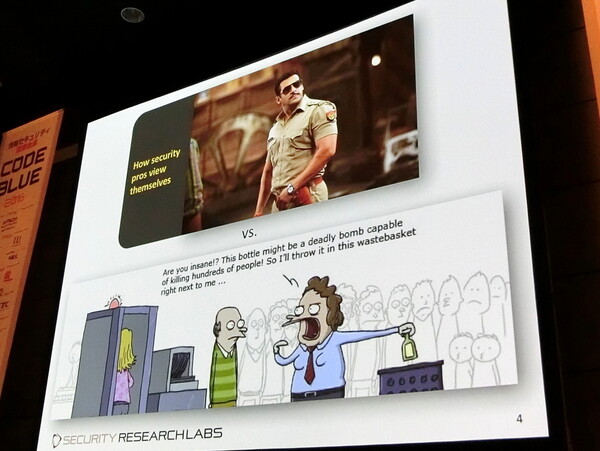

「私たち(セキュリティ業界の人間)は、自分たちのことを『世界を脅威から守る正義の味方』だと信じている。でもユーザーからすれば、空港の保安検査場にいる職員と同じだ。ちょっとしたことでも事細かくチェックし、搭乗までの時間を無駄に長引かせる存在でしかない」

良いことをしているつもりが、実際は過剰な対策や反応を巻き起こし、現場の動きを鈍らせているのかもしれないと、ノール氏は自問する。