「証拠隠滅型マルウェア」から「データ改竄攻撃」「サイバー損害保険」まで

2016年に流行るサイバー攻撃手法は?ベンダー10社予測まとめ(後編)

2016年01月05日 15時00分更新

本稿前編では、セキュリティベンダー10社による2016年の脅威予測レポートに基づき、攻撃ターゲットや攻撃目的がどう変化するのかを検討した。後編(今回)は、2016年に予測される新たな「攻撃手法の変化」、そして「防御側の変化」を見ていくことにしたい。

本稿で参照したレポート一覧●

インテル セキュリティ(マカフィー)/

シマンテック/

トレンドマイクロ/

カスペルスキー/

ESET/

ファイア・アイ/

フォーティネット/

ジュニパーネットワークス/

EMC RSA事業本部/

ウォッチガード

攻撃手法:標的型攻撃は事後調査/捜査の難しい「証拠隠滅型」へ進化

まず、2016年にサイバー攻撃の手法がどう進化していくのか、多くのベンダーが予測しているものをまとめてみる。

日本年金機構の情報漏洩事件に端を発し、2015年は国内でも標的型攻撃/APTの被害が多数発覚した。ベンダー各社とも、企業や組織を狙った標的型攻撃/APTは2016年も引き続き発生し、さらに攻撃手法を巧妙化させていくと予測している。

そうした予測でも特に目を引くのが、被害発覚後のフォレンジック調査で攻撃者の追跡を困難にするために「痕跡を残さない攻撃手法」に変化していくだろうという指摘だ。マルウェア検体やログデータの痕跡が残っていなければ、侵入の手口や被害の大きさ、侵入者の身元などを知るための手がかりがごく限られてしまうことになる。

「攻撃の痕跡を減らして解析者によるサンプルの入手と調査を困難にし、検知を回避する目的から『執拗』な攻撃は減り、メモリ常駐型やファイルレスのマルウェアの比重が大きくなると予想します」(カスペルスキー)

「セキュリティを回避するため、BIOS、ドライバー、他のファームウェアの脆弱性を悪用する攻撃が発生しています。この攻撃では、命令を直接メモリーに挿入したり、メモリー内のファンクションを操作して感染ファイルのインストールやデータの抽出を行っています」(インテル セキュリティ)

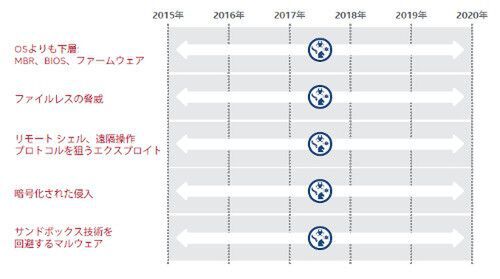

インテル セキュリティでは「検出の難しい攻撃」の増加を予測。その1つがファイルレスのマルウェアだ

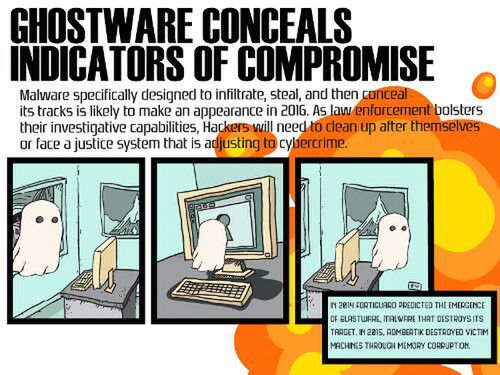

フォーティネットも、2015年に登場した「ブラストウェア」(検知されるとシステムを破壊/無効化して調査を困難にするマルウェア)が引き続き使用されるとともに、侵害の痕跡を消し去る「ゴーストウェア」も新たに現れるだろうと予測している。

「つまり、組織が攻撃によって引き起こされたデータ損失の程度を追跡することが非常に難しくなるということです」(フォーティネット)

証拠隠滅型マルウェアの登場。昨年発見された「ブラストウェア」に続いて、今年は「ゴーストウェア」が登場するだろうとフォーティネットは予測

攻撃手法:データを盗むのではなく「データを改竄/破壊する」攻撃

これまでの標的型攻撃やAPTでは、機密データや個人情報を「盗み出す」ことが主な目的となっていた。だがこれからは、侵入してひそかに「データを破壊する」、つまりデータ内容の改竄やデータ削除を行うタイプの攻撃が増えると予想されている。特に、データのひそかな改竄は大きな脅威になるだろう。

「データが知らないうちに書き換えられると、間違ったデータに基づいて意思決定が行われることになります。化合物の調合や制御システム、製造プロセスに関するデータが誤って解釈された場合、それらが引き起こす壊滅的な結果を考えてみてください」(EMC)

EMCが指摘するとおり、重要な業務データの改竄や消去により、場合によってはデータ漏洩よりも深刻な打撃を受けることになる。企業のビジネスは大きく混乱し、場合によっては事業活動の停止という事態を引き起こすかもしれない。

ファイア・アイも、「セキュリティ関係者が恐れる最悪の出来事」の1つとして、新たに「何者かによって、すべてのデータを消去される」ことが加わったと述べている。

データの改竄/消去という新たな攻撃は、これまでの「データ漏洩を防ぐ」タイプの対策では対抗できない点には注意が必要だろう。重要データの改竄検知や改竄防止、さらに迅速なバックアップ/リカバリ環境の整備といった、新たな対策の検討が必要になる。

(→次ページ、クラウドの重要データのターゲット化、さらに「ネット恐喝」も普及)