すでにサンドボックス型セキュリティでも限界に来ている

現在、標的型攻撃対策のために導入される主要なソリューションの1つとしてサンドボックス型製品がある。疑わしいファイルがあれば外部と隔離した仮想環境(サンドボックス)内で実行し、悪意のある振る舞いが確認されたらブロックしたり通知したりするというのが主な流れだ。まだシグネチャーが作成されていない未知のマルウェアを検知できるため、旧来のマルウェア対策製品を補完するソリューションとして選ばれるケースが増えている。

だが、7月に開催された「Macnica Networks DAY 2015」(主催:マクニカネットワークス)の基調講演において、米クラウドストライク CEOのジョージ・カーツ氏は、そもそも侵入手口としてマルウェアを利用する標的型攻撃は「全体の40%程度にとどまる」ことを指摘した。

「侵入手口の(残りの)約60%は、認証情報の窃取、ソーシャルエンジニアリング、脆弱性の悪用、内部犯行などだ。むしろ最近のマルウェアは、サンドボックスで実行されていることを感知し、検出を免れるように動作する」(カーツ氏)

クラウドストライク共同創立者兼CEO ジョージ・カーツ(George Kurtz)氏

同社セキュリティ研究センターの凌翔太氏は、自作のC&Cサーバーとボットで標的型攻撃をシミュレーションする「ShinoBOT」を開発する中で、多くのサンドボックス型製品を調査した。その結果、多くのサンドボックス型製品では、マルウェアのハッシュ名をリネームして実行していることがわかったという。

「そこでShinoBOTでは自分のプロセス名がリネームされているかどうかをチェックし、変更されている場合は動作を終了するようにした結果、サンドボックスによる検出を回避できた」(凌氏)

マクニカネットワークス セキュリティ研究センター 主任技師 凌翔太氏

さらに同氏は、ウイルス対策製品がパターンマッチングをかける個所を独自にエンコードして検出を回避する方法や、ボットの通信先となるC&Cサーバーのホスト名を疑似DGA(ドメイン生成アルゴリズム)でランダム生成してURLフィルターを回避する方法などを実演し、シグネチャーベースの対策も容易に回避できることを示した。

マルウェア感染から管理者権限の奪取まで「わずか40分」

防御側の対策が回避された事例として、カーツ氏は2013年後半から米国と日本の電気通信事業者やテクノロジー企業を標的に活動する攻撃グループ「Hurricane Panda」の攻撃手法を取り上げた。

「ある企業から、標的型攻撃の痕跡を発見して対策しているにも関わらず、何度も侵入されて困っていると連絡があった。同社はVPNを全部止め、ID/パスワードも全部リセットし、二要素認証も導入したが、それでもダメだったという。調査の結果、攻撃グループはSQLインジェクションで脆弱性を突き、WebshellスクリプトをWebサーバーにアップロードし、そこからファイルのアップロード/ダウンロードなど各種プロセスを実行していた。その後も、盗んだ管理者IDでWMI(ネットワークを管理するために必要な情報を取得・操作するための標準インターフェイス)コマンドを使って情報収集するなど、シグネチャベースでは検出できない形で1年以上も潜伏し続けていた」(カーツ氏)

さらに困ったことに「最近の攻撃はスピードが格段に上がっている」とマクニカネットワークスの畠山義秀氏は説明する。「弊社案件では、マルウェア感染から管理者権限の奪取まで、わずか40分というケースもあった」(畠山氏)。

マクニカネットワークス セキュリティ第1事業部 事業部長代理 畠山義秀氏

攻撃のインジケータと日本特有の攻撃手法を意識した対策が重要

もちろん、シグネチャベースの対策やサンドボックス型の対策が標的型攻撃に対して完全に無効になったというわけではない。

「標的型攻撃の場合、攻撃者は組織に所属している可能性が高い。一般的な企業のようにTCOや効率などを重視し、エクスプロイトやRAT、C&Cサーバー、“水飲み場”サーバーなどの資源を使いまわすことも十分ありうる。つまり、一定期間であればブラックリスト的な対策も効果が高いということだ」(凌氏)

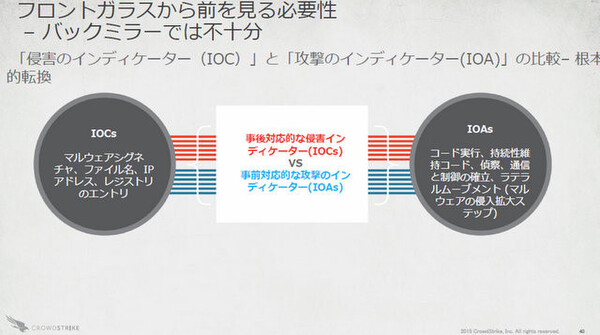

考えるべきは、既存の対策を補完するにはどうすればよいかだ。そのキーワードが、攻撃を示唆する情報=「インジケータ」である。

カーツ氏は、「インジケータには2種類ある」と説明する。1つは、IoC(侵害のインジケータ)で、マルウェアのシグネチャやファイル名、IPアドレスなど、侵入の痕跡を示す情報だ。「フォレンジック調査など、事後処理で活用するのであれば有効だ」(カーツ氏)。

もう1つは、IoA(攻撃のインジケータ)だ。「たとえば銀行強盗が出入り口付近をうろつき、その後に変装するなどで銀行内に侵入、監視カメラをかいくぐって金庫に近づき、現金をバッグに詰めたら用意していた車で逃亡する。侵入時は白か黒か断定できないが、以降の行動と相関付ければ強盗の可能性は高まる。ITセキュリティ対策も同様で、IoAを追うことができれば迅速な対処につなげられる」(カーツ氏)。

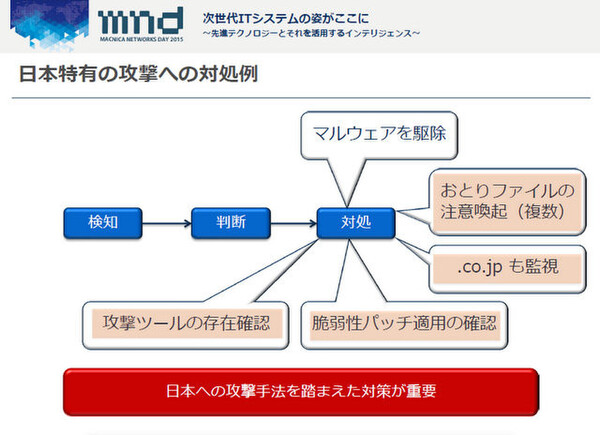

これに加えて、畠山氏は日本のみにターゲットを絞った攻撃オペレーションを想定し、グローバルなセキュリティ対策の視点では見落とされがちな、ローカルな視点での対策も組み込んでいく必要があると述べた。

日本年金機構を始めとする公共機関を狙った「Operation CloudyOmega」が、良い例だ。同攻撃では、国内の正規サーバー(co.jpドメイン)をC&Cサーバーに不正利用し、海外ではリンクをクリックさせるのが主流であるところを添付ファイルの開封で感染させるなど、日本向けに攻撃をカスタマイズしているのが特長という。

「co.jpドメインも監視対象に含める、日本向けのおとりファイルが確認されたらすぐに注意喚起を共有する、攻撃オペレーションで狙われた脆弱性のパッチ適用状況をすぐに確認するなど、自国や業界特有の情報にも耳を傾けられるようにしたい」(畠山氏)