ランサムウェアを防ぐための侵入対策とサイバーレジリエンス 第2回

攻撃プロセスを分解して理解し、各フェーズでの対策とソリューションを検討する

侵入されても被害発生は防げる! ランサムウェア対策を「攻撃プロセス」から考える

2026年01月21日 14時45分更新

内部端末の乗っ取り阻止:攻撃者の行動をいち早く検知、ブロックすること

企業のネットワークに侵入した攻撃者は、「(2)偵察と内部端末の乗っ取り(管理者権限の奪取)」に着手する。具体的には、まず内部偵察でネットワーク構成を把握し、“攻撃の踏み台”となるエンドポイント(業務PCやサーバーなど)を見つけ、その管理者アカウントの奪取を図る。

防御側は、こうした攻撃者の行動をいち早く察知し、攻撃行動を食い止める対策を行わなければならない。

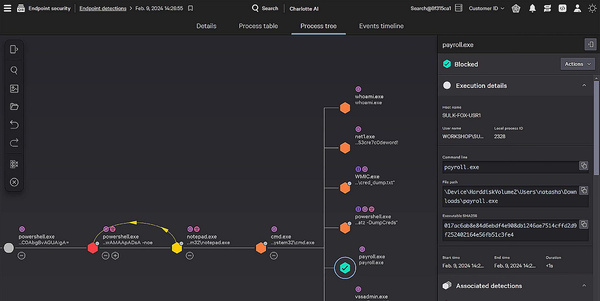

ここで有効なのが、エンドポイントの挙動(ログ)を細かく監視し、そこから不審なふるまいを検知するEDR(Endpoint Detection & Response)だ。攻撃者は、攻撃専用ツールだけでなく汎用ツール(PowerShellなど)も使って攻撃を進める。これを従来のマルウェア検知(EPP)の視点から検知するのは難しいが、「ふだん使われていないツールが使われた」という挙動の視点ならば検知しやすい。不審さの度合いが高い挙動やプロセスを、自動的にブロックできる製品もある。

ほかにも、EDRの監視範囲を拡張して、ネットワークやメール、ID関連のログも組み合わせて監視するXDR(eXtended Detection & Response)、ファイアウォールやVPN、ドメインコントローラーなどのログも統合して監視するSIEM(Security Information and Event Management)といったソリューションもある。

なお最近は、多くの企業でEDR/XDRの導入が急速に進みつつあるが、「不審な行動だけを自動検知するためのチューニングが難しい」「アラートが大量に出て対応の優先順位付けが難しい」といった課題も指摘される。そのため、セキュリティ専任担当者がいない企業では、その作業をセキュリティベンダーに委託するサービス(MDR:Managed EDR/XDR)を利用するケースが多い。

EDRは、エンドポイントにおけるプロセスの実行ログを収集し、それらをひも付けて分析、不審な行動をあぶり出す。危険なプロセス実行の停止、脅威インテリジェンスとの照合によるリスク分析、他のセキュリティツールとの連携による対応の自動化など、機能進化も目覚ましい(画像出典:Crowdstrike)

攻撃の横展開の阻止:Active Directoryなどの重要サーバーを重点監視すること

内部偵察を終え、攻撃の足がかりとなるエンドポイントを確保しだ攻撃者は、ドメインコントローラー(Active Directoryサーバー)などの重要なサーバーの乗っ取り(ドメイン管理者権限の奪取)に進む。これが「(3)内部での横展開、攻撃の拡大(ラテラルムーブメント)」のフェーズだ。

ドメインコントローラーを乗っ取った攻撃者は、アカウントの改竄を行って“正規ユーザー”になりますまして行動したり、グループポリシーを書き換えてあらゆるエンドポイント(PCやサーバー)のEPPを無効化させたり、エンドポイントにマルウェアを配信したりすることができる。ここまで攻撃プロセスが進んでしまうと、非常に危険な状態だ。

この(3)で取るべき対策は、まずは上述の(2)と同様に、攻撃者の行動をいち早く察知して、行動を食い止めるというものになる。その対応ソリューションとしても、まずはEDRが挙げられる。特に、Active Directoryサーバーの操作は常に監視し、不正利用が行われていないかどうかは厳しくチェックすべきだ。

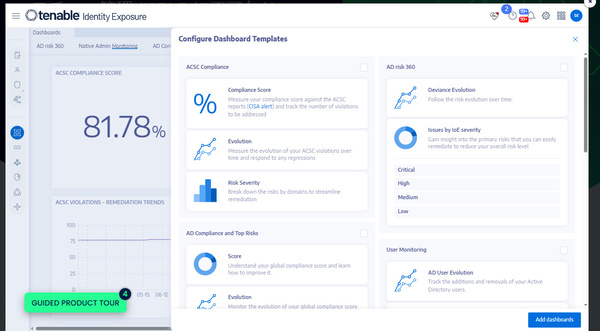

また、ドメインコントローラー(Active Directoryサーバー)の保護に特化した専用ソリューションもある(ITDR:Identity Threat Detection & Response、AD監視ツールなどと呼ばれる)。Active Directoryの操作を監視して、不正なアカウントの作成/変更や、ポリシーの改竄などを防ぐものだ。

加えて、サーバーの管理者アカウント(特権アカウント)が奪取されても悪用できないように、特権付与を一時的なものにしたり、特権アカウントによる操作をすべて記録したりする、特権アクセス管理(PAM:Privileged Access Management)といったソリューションもある。

「Tenable Identity Exposure」は、Active DirectoryやEntra IDの設定ミス、過剰な権限付与、不正なアカウント操作などを検出する専用セキュリティ(画像出典:Tenable)

* * *

以上説明してきたとおり、ランサムウェア攻撃の最終フェーズに至る(ビジネスへの実被害が発生する)前に攻撃者を制圧する「予防対策」には、さまざまなものが考えられる。特に、初期侵入が防げなかったとしても、その後のフェーズで攻撃行動を検知し、行動を食い止めることは可能であるという点は、よく理解しておきたい。

ただし、近年では攻撃手法が高度化しており、(1)~(5)のフェーズがごく短い時間で進んでしまうことも多いという。侵入からわずか数時間でランサムウェアが実行されてしまうような状況では、人的な監視と対応だけでは限界がある。防御側も何らかのソリューションを導入し、「自動化」を武器にして対抗すべき時代に来ている。

また、今回紹介した予防対策とあわせて「攻撃が実行されても被害を最小限に抑える事後対策」を検討し、備えることも重要だ。この事後対策については、次回の記事でご説明したい。

この連載の記事

-

第3回

TECH

ランサムウェアで事業を止めない 今こそ考えたいサイバーレジリエンスとバックアップ -

第1回

TECH

売上と信頼に大きなダメージ 日本企業を震撼させるランサムウェアの現状と対策 - この連載の一覧へ