ランサムウェアを防ぐための侵入対策とサイバーレジリエンス 第2回

攻撃プロセスを分解して理解し、各フェーズでの対策とソリューションを検討する

侵入されても被害発生は防げる! ランサムウェア対策を「攻撃プロセス」から考える

2026年01月21日 14時45分更新

内部への侵入阻止:多様な“侵入口”を漏れなく把握し、監視すること

それでは、上述した(1)~(3)の各段階で、攻撃者の動きを察知したりブロックしたりする具体的なソリューション(製品)を見てみよう。まずは「(1)企業内部ネットワークへの侵入」からだ。

ランサムウェア攻撃者が侵入に利用する主な手口としては、「リモートアクセス手段(VPN、RDP)の悪用」「フィッシングメール」「インターネット公開サーバー/アプリの脆弱性悪用」などがある。

これらを封じるためには、NGFW(次世代ファイアウォール)/IPS、メールセキュリティ、EPP(EndPoint Protection)、脆弱性/パッチ管理、さらに社員の意識向上を図るフィッシング模擬訓練、“シャドーIT”の抑止など、多様な防御手段を組み合わせた「多層防御」アプローチで対抗するのが基本だ。

現在、最も多いと言われる「リモートアクセス手段の悪用」、特にVPNの悪用については、この機会にVPNの利用をやめて、SASE(Secure Access Service Edge)が提供するZTNA(Zero-Trust Network Access)に移行することも提唱されている。

ZTNAでは、ユーザーやデバイスごとにID情報、デバイスの状態、コンテキストなどを常時確認し、特定のアプリケーションに対する最小のアクセス権限だけを与える。VPNのように、盗んだ認証情報や脆弱性の悪用で「ひとたび“最初の関門”さえ突破すれば、あとは内部のサーバーやストレージにアクセスし放題」といった事態が防げる仕組みだ。

SASEに含まれるZTNAは、ユーザー/デバイスの詳細な情報に基づいて、オンプレミス/クラウドにあるシステム/IT資産に対し、強力なアクセス認証/認可手段を提供する(画像出典:Cato Netwoks)

また、VPN装置を含む、“攻撃者の侵入口”となりうるIT資産やシステムを漏れなく把握し、そこに脆弱性や設定ミスなどが存在しないことを、継続的に確認することも大切だ。特に近年では、企業システムはオンプレミスだけでなくクラウドにも拡大しており、IT管理者が“侵入口”を見落としやすくなっている。

こうした対策に使われるのが、ASM(Attack Surface Management)や脆弱性管理ツールと呼ばれるソリューションだ。ASMを使ってインターネットからアクセス可能な自社のシステムやIT資産をスキャン/漏れなく把握し、それらに脆弱性管理ツールを適用して、侵入に悪用できそうな“穴”があればパッチ適用などで防ぐ、といった役割分担になる。継続的に監視を行い、発見された脆弱性は攻撃リスクの高いものから対応を進める、といった運用が推奨される。

ASMと脆弱性管理ツールの統合製品もある。Qualysの脆弱性管理/評価製品「VMDR」では、独自のリスクスコア分析(脆弱性の深刻度、悪用可能性、保護資産の重要性など)から対応の優先順位付けまでを行う(画像出典:Qualys)

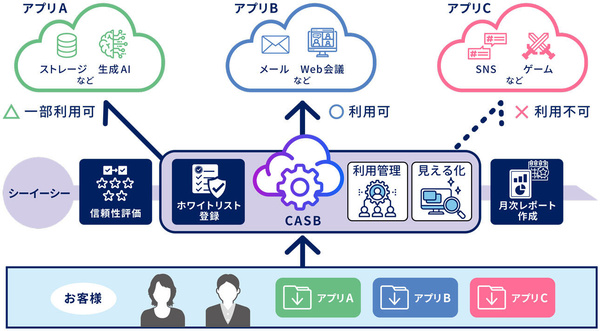

会社として許可/把握していない“シャドーIT”の利用が、セキュリティリスクを高め、攻撃の“侵入口”になることもある。そのリスクを抑制するためには、業務PCからのクラウドアクセスを監視/制御するCASB(Cloud Access Security Broker)が活用できる。CASBは、前述のSASEを構成する要素のひとつでもある。

CASBを使ってインターネットアクセスを分析することで、管理者は「誰が、どんなSaaSを利用しているか」を把握し、制御することができるようになる(シャドーITの検出と利用制限)。さらに、外部に機密情報が送信されていないか(DLP:情報漏洩防止)、クラウドストレージなどからマルウェアがダウンロードされていないか、といったことも検証することができ、監査ログを記録することも可能になる。

シーイーシーの「クラウドアプリ信頼性評価」は、CASBを介して社内のシャドーIT利用を検出するとともに、各SaaSの信頼性評価や、ホワイトリスト型の利用制限を行うサービスだ(画像出典:シーイーシー)

この連載の記事

-

第3回

TECH

ランサムウェアで事業を止めない 今こそ考えたいサイバーレジリエンスとバックアップ -

第1回

TECH

売上と信頼に大きなダメージ 日本企業を震撼させるランサムウェアの現状と対策 - この連載の一覧へ