昨年、日本企業を震撼させたランサムウェアの被害。犯罪者集団から暗号化したデータの身代金を要求されるという犯罪を報道で見て、自社のセキュリティ対策を見直した会社は多いはずだ。ここではサイバーセキュリティのトップニュースとなったアサヒグループホールディングス(以下、アサヒグループHD)のシステム障害事例を検証しつつ、ランサムウェア対策の現状と課題について考えていきたい。

ランサムウェア、災害対策と同じレベルで考えるべき

昨年末に日本ネットワークセキュリティ協会(JNSA)から発表された2025年のサイバーセキュリティの十大ニュース。トップニュースとして取り上げられたのは、ランサムウェア攻撃の被害とその影響の拡大だ(関連記事:1位はやはりあの事件 ― セキュリティプロが選ぶ「2025年の10大ニュース」)。

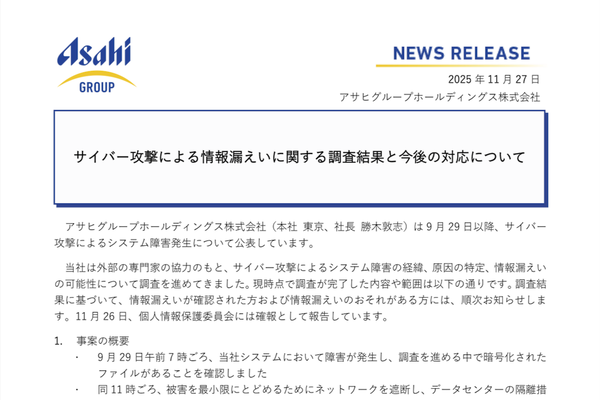

アサヒグループHDは、昨年の9月29日にランサムウェア攻撃を受け、大規模なシステム障害が発生した。システム障害は、受注・出荷システムや物流関連の機能を停止させ、全国の工場・販売現場で大きな混乱が発生。商品の供給に遅れが発生し、顧客や従業員、関係者など約191万人の個人情報漏えいの可能性も指摘されている。システムに頼れないため、社員は電話やFAX、Excelを用いた手作業で事業継続を行なったという。

システムを利用不能にし、企業に金銭を要求する身代金型のランサムウェアは以前から存在していた。実際、2年前の2024年6月には、KADOKAWA・ニコニコ動画がサイバー攻撃を受け、36億円の特別損失を計上している(関連記事:KADOKAWA、ランサムウェアなどで攻撃 ニコニコは「1から作り直すような規模の作業が必要」)。しかし、サイバー攻撃によって実ビジネスでここまで大きな被害が出たという事実は、企業のIT部門のみならず、経営者にも大きなショックを与えた。

冒頭のJNSAの調査でも「サイバー攻撃が災害級の被害をもたらしうることが、あらためて認識された」と強調されている。10月19日には、物流・通販大手のアスクルでもランサムウェア攻撃によるシステム障害が発生。オンラインによる注文受付や出荷業務が一時停止し、企業・個人事業主への商品供給が大幅に滞った(関連記事:アスクルのランサムウェア被害、現状の影響内容が明らかに)。被害の大きさや広範さを考えれば、ランサムウェアはもはや災害対策と同じリスクとして検討すべき事案と言える。

セキュリティ対策はしていたはずなのに

アサヒグループHDへのサイバー攻撃で大きな教訓となったのは、セキュリティ対策に「銀色の弾丸」は存在しないという点だ。

記者発表会で明らかにされたとおり、アサヒグループHDは、EDR(エンドポイントでの検知・対応)やゼロトラストを前提としたネットワークを導入しつつ、NISTのサイバーセキュリティフレームワークに沿った管理体制も整備していた。その他、外部ベンダーによるセキュリティ評価、ペネトレーションテストなどを実施しており、自前でシステムを復旧するためのバックアップデータも保持していた。

記者発表会での情報提供以降、EDRや継続的なセキュリティ評価の実施など、運用での課題は指摘されているとは言え、一通りのセキュリティ対策はきちんと行なわれていたわけだ。アサヒグループHDの事例を聞いて、「自分の会社は果たして大丈夫だろうか?」と不安になった企業の担当者は多いだろう。

しかし、ランサムウェアの勢いはとどまることを知らない。セキュリティ企業Emsisoftによると、ランサムウェアグループから攻撃を宣言された企業は8000組以上となり、2023年から50%以上増えたという。リークサイトで言及されず、攻撃に対して沈黙を守っている組織も多いと見られるため、実際の被害ははるかに大きいとみられる。

ランサムウェアの被害が拡大する理由はさまざまだ。システムのクラウド化やコロナ禍移行のリモートワークの台頭で、攻撃対象となる「アタックサーフェス」はどんどん拡大しており、従来のように自社のPCやWeb、メールのみならず、VPN装置、スマホ、クラウドなど幅広い領域が狙われる。この中には、企業買収や組織の統合、申告漏れなどで対策漏れしたいわゆるシャドーIT端末も攻撃対象に含まれる。

また、サイバー攻撃が企業単体の問題にとどまらず、取引先や委託先などの企業のサプライチェーン全体に大きなマイナスを与えることもわかってきた。個人情報の情報漏えいやシステムの委託に関して、企業間の法的な責任問題につながる事例も数多く見られ、もはや企業単体だけでは対策が難しいことが浮き彫りになっている。

対策は「攻撃を受ける前提で」 バックアップも実行計画の立案が重要に

では、果たしてランサムウェアは防げるのか? 警察庁が示しているランサムウェア対策としては、大きく「感染させないための予防策」と「感染しても被害を最小限に抑える事後対策」に分けられる。

感染させないための予防策は、OSやソフトウェアのアップデート、不審なメールやサイトへの対策、従業員への教育といったユーザー側の運用で実現できることのほか、多要素認証やセキュリティソフトなど別途製品やサービスを導入する施策もある。重要なのは、ランサムウェアが攻撃を実行するまでの一連のフロー(サイバーキルチェーン)の分断を意識した対策だ。

一方で、今回のアサヒグループHDへの攻撃事例で注目が集まったのは、後者の事後対策だ。ランサムウェアを含むサイバー攻撃に関しては、以前は侵入させない予防策に重点が置かれていたが、現在はもはや予防策が追いつかず、攻撃を受けることを前提とした対策(サイバーレジリエンス)に重きが置かれている。昨今は脆弱性の発見から攻撃に至るまでのスピードが速くなり、AIの悪用により言語の壁をも超えるようになっているため、攻撃を防ぐより、被害を最小限に抑える方が重要になっているわけだ。

事後対策としては、データのバックアップが基本になる。実際、アサヒHDが身代金を払わないという判断を下せたのは、自力でのバックアップからの復旧が可能だったからだ。ただ、バックアップからの復旧には時間がかかり、ランサムウェアが混入しているバックアップデータを復旧してしまう危険性もある。なにより最近のランサムウェアはバックアップを暗号化してしまうので、万全策とは言えない。そのため、単なるバックアップソフトの導入にとどまらず、人員の配置を含めた事業継続や復旧に関する計画が重要になる。

ランサムウェアの攻撃手法は日々巧妙化しており、最新の情報をキャッチアップする必要がある。一方で、初動対応や基本的な対策は大きく変わることはないので、セキュリティベンダーや各団体の情報を改めて理解しておきたい。また、具体的なサービスやツールについては別記事で紹介していきたい。