有効期間が「最長47日」まで段階的に短縮、手作業での更新では限界に

SSL/TLSサーバー証明書は「1カ月半ごとの更新」が必須に IBMが更新自動化ソリューション発表

2025年11月10日 10時00分更新

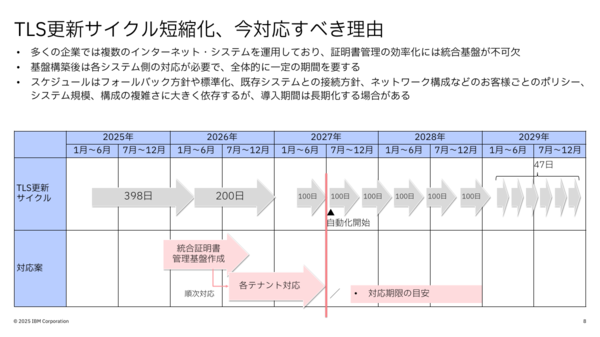

今年(2025年)4月、TLS証明書発行機関(認証局)とブラウザメーカーの業界団体「CA/Browser Forum」において、発行するTLSサーバー証明書の有効期間を、現在の「最長398日」から短縮していくことが正式決定された。

この有効期間の短縮化は、3年間をかけて段階的に進められる。まず2026年3月には「最長200日」に、2027年3月には「最長100日」に、そして最終的に、2029年3月には「最長47日」(およそ1カ月半)にまで短縮される。

そのためサーバー管理者は、サーバー証明書のライフサイクル管理について見直しを行い、「最長47日」という更新期間に対応できる現実的な方法を検討しなければならない。ほとんどのケースでは事実上、更新作業の自動化が“必須”になるはずだ。

こうした動きを受けて、日本IBMが10月30日、証明書ライフサイクル管理全般の自動化とセキュリティ強化を実現するソリューションの提供を開始した。

サーバー証明書の更新作業は“自動化が必須”に

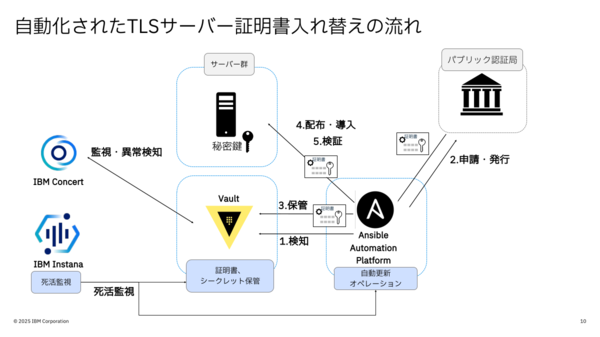

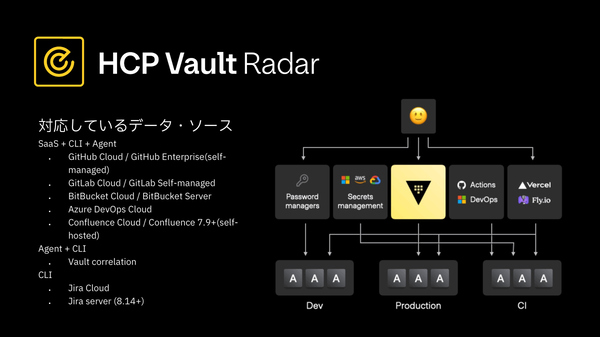

IBMが発表したソリューションは、TLS証明書やシークレット(パスワード、アクセスキー、APIトークン、SSH秘密鍵などの認証情報)をセキュアに保管する「Hashicorp Vault」と、サーバー群の証明書更新ワークフローを自動化する「Ansible Automation Platform(AAP)」を中心に構成される。

そのほか、Vaultが保管する証明書の一元的な可視化や期限切れの発見などを担う「IBM Concert」、この証明書管理基盤全体の可用性を監視する「 IBM Instana Observability」も組み合わせ、IBMがインテグレーションサービスも含め提供する。

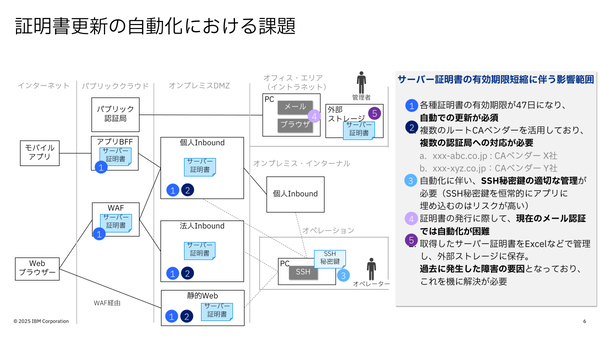

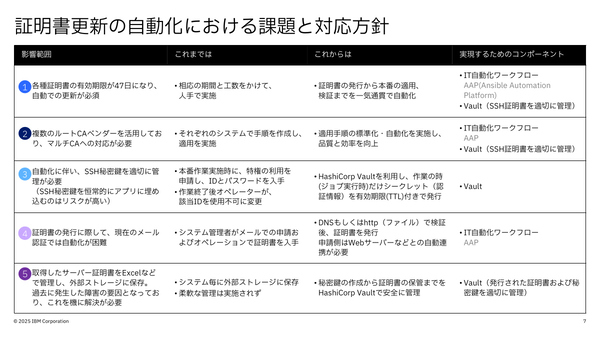

前述したように、証明書の有効期間が大幅に短縮されることで、事実上、証明書更新作業は“自動化が必須”となる。同日の記者発表会において、IBM テクノロジー事業本部の菱沼章太朗氏は、証明書更新の自動化にまつわる「課題」と「対応方針」を説明した。

まず考えられる「課題」については、証明書発行に複数の認証局を利用している場合の対応、サーバーへの更新作業を行うためのSSH秘密鍵の適切な管理、認証局の証明書発行における認証方法(メール認証では自動化が困難)、取得した証明書の安全な管理方法などが考えられる。

こうしたさまざまな課題に対し、Hashicorp VaultとAAPの組み合わせによる「証明書更新基盤」を構築し、適切な対応を行うのがこのソリューションの狙いだ。

同ソリューションについて、IBMでは日本独自にタスクチームを組成し、アーキテクチャの定義から技術リスクの明確化、実機での検証を実施してきたという。

菱沼氏は、2029年の「最長47日への短縮」ばかりがクローズアップされがちだが、再来年(2027年)には最長100日に短縮されて更新頻度が現在の3倍以上になること、証明書更新基盤の構築後にもサーバー側での調査や対応が必要であることなどを指摘して、「すぐに対応を再検討する必要があると考えている」と述べた。

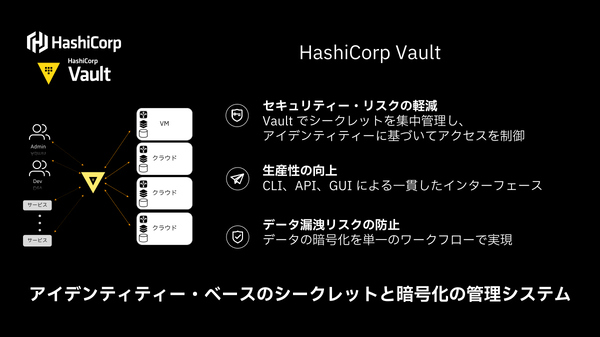

また、同社 Hashicorp事業部の小原光弥氏は、証明書やシークレットのセキュアな集中管理を行うVaultについての詳しい説明を行った。

Vaultを利用することで、シークレットそのものをソースコードに記載(ハードコーディング)する必要がなくなるほか、シークレットの定期的な更新(ローテーション)、過剰な権限設定の防止、シークレットへのアクセスの監査といったことも実現できることを説明した。