2024年はファイアウォールやVPN装置への大規模攻撃が進行中、背景をWithSecureが解説

サイバー攻撃の主要な標的は電子メールから「エッジサービス」へ ―なぜ?

2024年06月20日 07時00分更新

「大規模エクスプロイトの発生に必要な条件は1つだけ。それは、インターネットからアクセスできるエッジサービスに、脆弱性のあるソフトウェアが組み込まれていることだ」(WithSecure スティーヴン・ロビンソン氏)

これまで、企業や組織を外部から狙うサイバー攻撃の“侵入口”(初期感染経路)として最も警戒されてきたのは、攻撃者が送信する電子メールだった。業務に関係のありそうな内容のメールを送付し、添付したマルウェアファイルを開かせたり、フィッシングサイトに誘導したりする――。これはすでによく知られた手口だ。

こうした電子メール経由の攻撃がなくなったわけではないが、攻撃者たちはすでに“次の侵入手段”へと移行している。ファイアウォール、VPNゲートウェイ、Eメールゲートウェイなど、企業のネットワークエッジに配置されるサービスに潜在する脆弱性を突き(=エクスプロイトを実行し)、それを踏み台に企業内ネットワークへ侵入する方法だ。

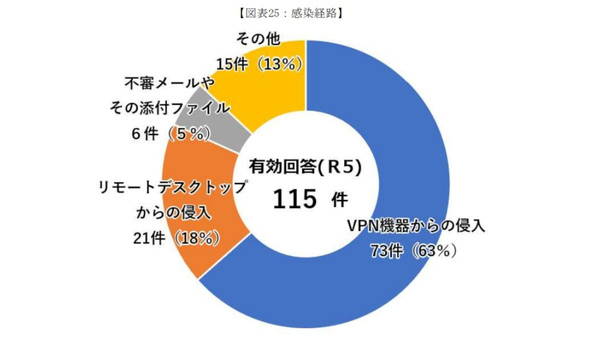

たとえば警察庁の発表(2024年3月)によると、2023年に国内で報告されたランサムウェア攻撃において、初期感染経路の63%は「VPN機器」が占めており、電子メール経由での感染は5%にすぎなかった。同じ傾向は、さまざまなセキュリティベンダーが発表する脅威動向レポートにも見られる。

2023年の国内ランサムウェア被害報告では、VPN機器経由での初期感染が過半数を占めた(出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」)

なぜこうした変化が起きているのか。5月末にフィンランドで開催されたWithSecureの年次イベント「SPHERE 24」のプレス向けセミナーで、WithSecure Intelligence シニアスレットアナリストのスティーヴン・ロビンソン氏が、自らの調査結果に基づく解説を行った。

サイバー攻撃の初期感染経路として「エッジサービスの脆弱性」が主流に

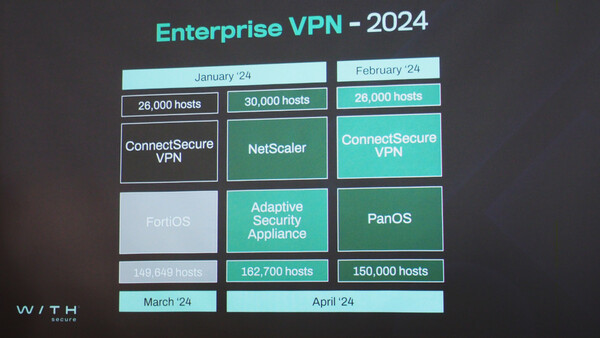

ロビンソン氏が大規模エクスプロイトの調査を開始したのは今年1月のこと。1月に大規模エクスプロイトが観測され、以後もそうした動きが続いていることから、より深い調査に乗り出した。「昨年もこうした動きは観測されていたが、今年に入ってその件数と深刻さは爆発的に増加している」(ロビンソン氏)。

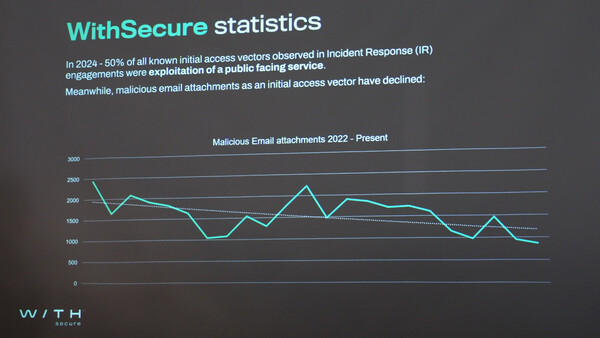

ロビンソン氏によると、WithSecureが今年に入ってインシデントレスポンス(IR)を支援したサイバー攻撃では、その50%がインターネットからアクセスできるインフラ/サービスの悪用から始まっていたという。一方で、これまで注視されてきた電子メールの悪用(フィッシングメール)による初期感染ケースは減少傾向にある。

エッジサービスへのエクスプロイトが最大の初期感染経路になっていることは、Symantec、Mandiantなど、他のセキュリティベンダーも指摘している。たとえばVerizonは、セキュリティ侵害につながるエクスプロイトが「(前年比で)180%増加した」と報告しているという。

実際、Citrix NetScaler、Cisco IOS XE、Fortinet FortiOS、Palo Alto PAN-OS、Juniper Junos OS、Ivanti Connect Secure、ConnectWise ScreenConnect、MOVEitなど、数多くのエッジサービスが2024年に脆弱性を悪用されている。インターネットからアクセスできるそれらの台数を合計すると、ゆうに50万台以上に及ぶという。

エッジサービスのエクスプロイトは“投資対効果の高い”攻撃手法

それではなぜ、エッジサービスの脆弱性が狙われるようになったのか。端的に言えば「攻撃者にとって、現時点で“最も投資対効果の高い”攻撃手法だから」ということになる。ロビンソン氏は、その背景事情を説明した。

エッジサービスは、インターネットと内部ネットワークの両方にアクセスできる場所に配置される。そのソフトウェアが脆弱性を持ち、不正な権限昇格などで攻撃者がコントロールを掌握すれば、企業内ネットワークにたやすく侵入できる“侵入口”になる。また、電子メールゲートウェイであれば、そこを流れるすべてのメールの内容を盗み読むこともできる。

しかし、こうしたエッジサービスの実体はアプライアンスであることが多く、導入後、何かトラブルが起きないかぎりは何年間も放置されがちだ。ソフトウェアアップデートもひんぱんに提供されるわけではなく、発見された脆弱性の修正も遅れやすい。「ネットワーク管理者もアプライアンスのメーカーも、『壊れていないなら直さなくてよい』という言葉をよく口にする」(ロビンソン氏)。クライアントPCでは導入が進みつつあるEDRも、エッジサービスにはインストールされていない(できない)ケースがほとんどだ。攻撃者にとっては探索や侵入を試みやすい対象だと言える。

さらに、ロビンソン氏が指摘したもうひとつの背景事情が、「サイバー犯罪ビジネスの分業化が進んでいること」である。ある企業ネットワークへの侵入が可能なエッジサービスの脆弱性を発見したとしても、攻撃者は必ずしも自ら侵入を行う必要はない。そのネットワークに侵入する価値が高いと判断すれば自ら侵入するが、それだけの価値がない、あるいは侵入するスキルを持たないならば、侵入可能なターゲットの情報を闇市場で売りさばけばよい。

「つまり、エッジサービスの脆弱性を探る攻撃者は(いずれにせよ金銭化できるので)ターゲットを選ぶ必要がなくなった。一方で侵入を実行する攻撃者も、侵入するだけの価値があるターゲットかどうかを判断してから情報を購入できる。これにより“質より量”の大規模エクスプロイトが引き起こされることになる」