中小企業情シス担当者のための“IPv6対応入門”2021年版第3回

クラウドサービス/SaaSの業務利用増加によるトラフィックの課題を解消する

快適なクラウド利用のための「インターネットブレイクアウト」

中小企業のオフィスネットワークをIPv6対応させ、快適なビジネスネットワーク環境を構築するための手順やポイントを紹介していく本連載。前回のステップ1、インターネットアクセス回線のIPv6対応に続いて、今回はステップ2となる「インターネットブレイクアウト」について説明する。

日常業務の中でクラウド上のシステムやアプリケーションを利用する機会が増えた現在、ローカル拠点~センター拠点間のトラフィック容量を軽減することが求められている。そこで注目されているのが、インターネットブレイクアウト(ローカルブレイクアウトとも呼ぶ)だ。

なお、本連載ではオフィスネットワークのIPv6対応を扱っているが、インターネットブレイクアウトはIPv4環境でも同じように実現できる。ただし「中小企業のオフィスネットワークを快適なものにする」という大きな目標には当てはまるため、ここで紹介することにした。

インターネットブレイクアウト(ローカルブレイクアウト)とは

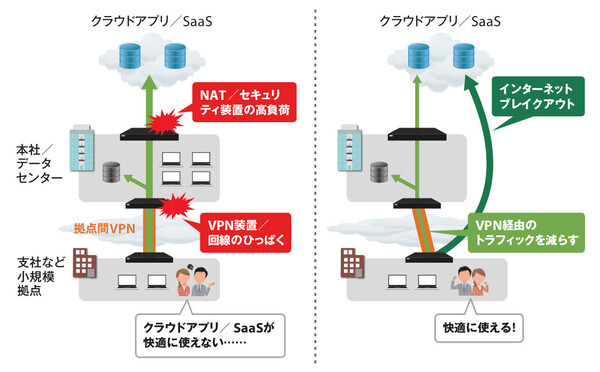

従来の企業ネットワークでは、ローカル拠点(支社など)とセンター拠点(本社やデータセンター)の間をVPNやWAN回線で接続し、ローカル拠点からのアクセストラフィックはすべてセンター拠点を経由するネットワーク構成が一般的だった。その際、センター拠点にある社内サーバーへのアクセスはもちろん、インターネットへのアクセストラフィックもいったんセンター拠点を経由して、インターネットへと送り出されていた。

しかし、近年では業務アプリケーションのクラウド移行が進んだことで、ローカル拠点からのインターネットアクセストラフィックが増大している。その結果、VPN帯域が圧迫されたり、センター拠点でのNATやゲートウェイセキュリティの負荷が高まったりして「SaaSアプリのレスポンスが遅い」「ダウンロードもアップロードも重い」といった業務影響が出るようになってきた。快適なネットワーク環境を維持するためにはVPNの帯域幅拡張やゲートウェイセキュリティ機器の増強が必要になるが、コストがかかるうえに、将来的なトラフィック増加との“いたちごっこ”になるのは間違いない。

インターネットブレイクアウトによって、こうした課題を軽減、解消することができる。インターネットブレイクアウトは、ローカル拠点から特定のインターネットサイト/クラウドサービス宛のトラフィックだけを、直接インターネットへと送り出すネットワーク構成である。これにより、センター拠点に転送されるトラフィックを減らすわけだ。

すでに数年前から注目されていたものの、コロナ禍によってクラウド業務アプリケーションやWeb会議サービスの利用がさらに一般化したことで、中小企業層でもインターネットブレイクアウトの採用を検討すべきときに来ていると言えるだろう。たとえば「Office 365」や「Google Workspace」といった社内利用者の多いアプリケーション、「Windows Update」のように大容量トラフィックが生じるコンテンツなどが対象だ。現在では「Zoom」や「Microsoft Teams」などのWeb会議サービスも対象になるかもしれない。

ちなみに、Office 365やGoogle Workspaceのような大手SaaSベンダーの多くでは、サービスのIPv6対応が進んでいる。したがって、本連載のステップ3(LAN内も含めたIPv6対応)まで作業が進めば、インターネットブレイクアウトでより快適なアクセス環境が得られることになる。

インターネットブレイクアウト対応に必要なもの

インターネットブレイクアウトを実現するためにはどんな機器やサービスが必要になるか。中小企業の場合、ローカル~センターの拠点間接続にはNTT東日本/西日本の提供する「フレッツ・VPN」シリーズのサービスやインターネットVPNを利用しているケースが多いと思われるので、話を絞って進めたい。

前掲の図にあるように、インターネットブレイクアウトではローカル拠点ネットワークの“出入口”部分でトラフィックを確認し、VPNを介してセンター拠点に送るか、直接インターネットに送るかを判断することになる。具体的にはVPNルーターが、設定に基づいてトラフィックの送信先経路を選択するイメージだ。

したがって、VPNルーターがインターネットブレイクアウト(ローカルブレイクアウト)の機能を備えていなければならない。これについては、メーカーのWebサイトやマニュアルで確認してほしい。ある程度の規模の拠点間VPNに対応したオフィス向けルーターであれば、この機能を搭載しているものが多いはずだ。

インターネットブレイクアウトを実現する方法はさまざまだが、対象とするトラフィックを宛先のドメイン名(FQDN)で判別する方法が最も一般的だ。Office 365などの、サーバーのFQDNが定期的に変化するサービスに対応するために、ルーターメーカーから最新版のFQDNリストを自動配信する仕組みのルーターもある。

一方で、インターネットサービスプロバイダー(ISP)との契約内容は、特に変更する必要はない。もちろん、インターネットアクセス帯域そのものが不足している場合にはインターネットブレイクアウトの効果が得られないので、その点は注意してほしい。

なお最近では、中堅中小企業をターゲットとした低価格なSD-WANサービスも登場し始めている。こうしたサービスでは閉域網を使って拠点間を接続すると同時に、インターネットブレイクアウトの機能も備えている。SD-WANサービスを採用する場合は、事前にその対応状況や設定方法などを確認しておくとよいだろう。

セキュリティ対策には注意が必要

インターネットブレイクアウトを採用する際の注意点としては「セキュリティ対策」が挙げられる。

インターネットアクセスがすべてセンター拠点を経由する場合、そこに設置されたファイアウォールやプロキシ、UTMといったゲートウェイセキュリティ機器を用いて、一括してセキュリティを適用することができた。だが、インターネットブレイクアウトの構成をとると、ローカル拠点ではそうしたセキュリティ機器を通過することなくインターネットトラフィックがやり取りされることになってしまう。

そのため、すべてのインターネットアクセスを対象とするのではなく、特定の(特にトラフィックの多い)クラウドサービスのみをインターネットブレイクアウトの対象として、メールやWebといった攻撃リスクの高いアクセスについては従来のままとする(インターネットブレイクアウトの対象外にする)ことが考えられる。

もちろん、コストはかかるものの、ローカル拠点にもセンターと同じようにファイアウォールやUTMなどを設置したり、クラウド型のゲートウェイセキュリティサービスを採用して、インターネットブレイクアウトのトラフィックにもセキュリティをかけることができればベターである。

* * *

以上、今回はオフィスネットワークでのクラウド/SaaS利用を快適にするインターネットブレイクアウトについて説明した。実際の作業はルーターでの設定変更程度で済むことが多いが、設定ミスで業務に影響を与えることのないよう、作業は慎重に行ってほしい。

次回記事では、オフィスネットワークIPv6対応のステップ3となる「LAN内も含めたIPv6対応」を紹介する。