社内NWのIoTデバイスを完全に把握できていない企業が7割超、「可視化が最も重要」と指摘

IoT活用する国内企業の半数が攻撃被害を経験、パロアルト調査

2020年11月05日 07時00分更新

パロアルトネットワークスは2020年11月4日、ICS(産業制御システム)や企業向けデバイスを中心としたIoT/OT領域のセキュリティ脅威と対策に関する記者説明会を開催した。同社が国内企業420社超を対象に実施した実態調査では、IoT/OTデバイスを自社内で活用する企業の約半数、48.1%が何らかのサイバー攻撃被害を経験している一方で、社内ネットワークに接続されているデバイスを完全に可視化(把握)できている企業が27.0%にとどまるなどの課題が明らかになっている。

発表会には同社 日本担当最高セキュリティ責任者(Field CSO)の林薫氏、チーフサイバーセキュリティストラテジストの染谷征良氏に加え、ゲストとして製造業などの顧客におけるIoT/OTセキュリティの現状に詳しいアクセンチュア テクノロジーコンサルティング本部 セキュリティグループ シニアマネジャーの藤井大翼氏も出席。現状における課題や、IoT/OTセキュリティ対策を進めていくための“5ステップ”などを紹介した。

IoT/OTデバイスも金銭目的のサイバー犯罪ターゲットになりつつある

説明会ではまずパロアルトの林氏が、IoT/OT領域をめぐるサイバー脅威とセキュリティの現状について説明した。

「IoT」の言葉がガートナーの「先進テクノロジのハイプ・サイクル」に初登場したのは2011年のこと。ほどなくして海外では「Industrial Internet」「Industry 4.0」といった製造業の取り組みも始まり、日本では2016年に「IoTセキュリティガイドライン」が発表されている。林氏によると、2015年以降は総務省の情報通信白書で「IoT」という言葉が多く使われるようになっているという。

こうしてIoTが普及/浸透する一方で、IoT/OTを狙ったサイバー攻撃はそれ以前から始まっていた。イランの核燃料処理施設でICSを狙った「Stuxnet」事件は2010年に発生。IoT機器の脆弱性を突いて感染、攻撃の踏み台とする「LightAidra/Aidra」は2012年に発見され、大量のIoT機器をボットネット化した「Mirai」がDDoS攻撃に悪用されたのは2016年だった。

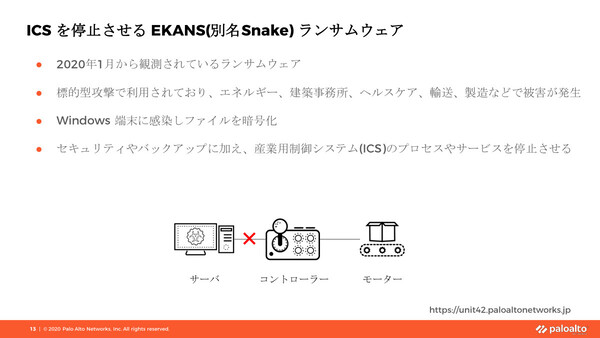

そして今年(2020年)には、ICSを標的とした「EKANS(イーカンス)」ランサムウェアが標的型攻撃に利用された。実際に、エネルギー、建築事務所、ヘルスケア、輸送、製造といった業種でプラントや工場が操業停止する被害も出ている。EKANSについて林氏は、かつてのStuxnetやSandwormといった国家を背景とするサイバー攻撃ではなく「金銭を目的とした」攻撃であり、OTが一般的なサイバー犯罪者のターゲットにもなりつつあることを示していると説明する。

IoTデバイスがマルウェア感染したり攻撃被害を受けたりする原因については、(1)工場出荷時に設定されたままの「共通パスワード」、(2)機器に潜在する「脆弱性やバグ」、(3)不要なサービス/機能を有効化してしまうなどの「設定ミス」、の3つが大きいという。とくに(2)の脆弱性やバグについてはIoT/OT特有の事情もあると、林氏は指摘する。

「IoT機器をPCの延長線上にあるものと考える人は少ない。一般的なハードウェアと同じととらえて『壊れるまで利用する』考え方が主流だ。しかし実際には、IoT機器はPCと同じようなソフトウェアスタック、つまりOSやライブラリ、アプリケーションを搭載している。そして、ハードウェアとソフトウェアの保守期間が同じではなく、ばらばらのこともある」(林氏)

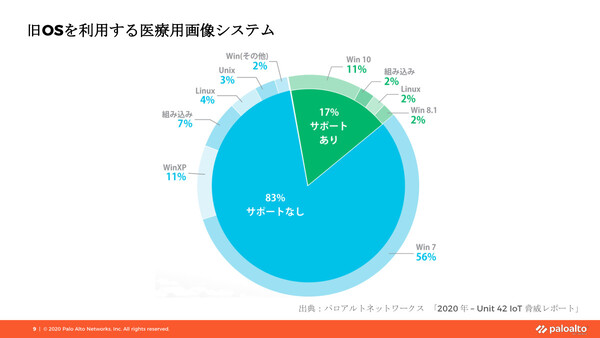

ハードウェアとしてはまだ使える(耐用年数を迎えておらず故障もしていない)が、ソフトウェアが先に保守期間を終えてしまい更新されなくなることで、ハイリスクな状況が発生してしまう。これがIoT/OT領域の、とくに高額な機器では多く見られる問題だという。実際に、パロアルトが2018~2019年に行った医療用画像システムに対する調査では、サポート期限切れの古いOS(Windows 7、Windows XP)のままで使っているユーザーが83%にも及んだという。

国内企業でも進むIoT活用、現場管理からIT部門管理への移行も

続いてパロアルト 染谷氏が、今年7月末に実施した国内企業のIoT/OTセキュリティ実態調査「IoT/OT サイバーセキュリティ ジャパンサーベイ 2020年版」の結果を紹介した。この調査は年間売上高500億円以上、従業員500名以上の国内民間企業を対象としたもので、デジタルインフラ、サイバーセキュリティ、IoT/OT領域の意思決定者および実務従事者428名が回答した。

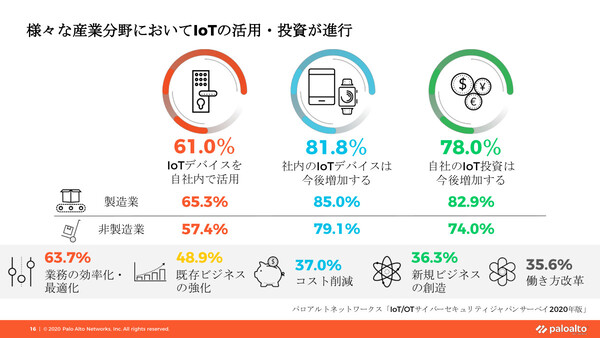

まず、国内企業でどれだけIoT活用が進んでいるのか。調査結果を見ると、61.0%の企業が「IoTデバイスを自社内で活用している」と答えている。とくに製造業では65.3%と高く、非製造業でも57.4%と半数を超える。活用目的としては「業務の効率化・最適化」が63.7%と最も高い。回答者の81.8%が「社内のIoTデバイスは今後増加する」、同様に78.0%が「自社のIoT投資は今後増加する」と見ており、将来的には業務改善にとどまらない、新規ビジネス開発などの目的も増えてくるものと考えられる。

一方で、サイバーセキュリティの取り組みも喫緊の課題となっていることがわかる。IoTデバイス活用企業のうち48.1%が、デバイスに対する攻撃被害を経験している。染谷氏によると、製造業では産業機器、非製造業では映像・監視・認証機器(ネットワークカメラなど)の被害経験が多かったという。かつては独立したOTネットワークで運用されていた機器が、汎用OSの搭載によるオープン化、ITネットワークとの融合による接続性の拡大を通じて被害を受けやすくなっている背景がある。デバイスそのものの被害だけでなく、そこが社内ITネットワークへの侵入口/踏み台となるケースもある。

IoT/OTセキュリティを考えるうえで課題となる点の1つが、「社内の誰が責任を持つべきか」である。従来、工場の産業機器などは、IT部門ではなく現場の製造部門などがセキュリティも含めた管理責任を負ってきた。しかし、ITとOTのネットワーク融合が進むなかでは、OT部分のみを切り離して考えるのではガバナンスが利かず、セキュリティリスクを高める結果を招く。

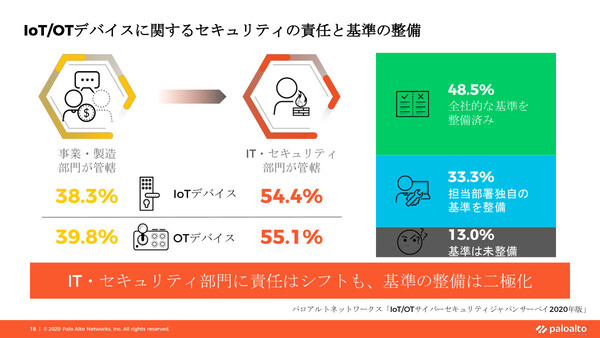

今回の調査結果を見ると、IoT/OTデバイスを「IT/セキュリティ部門が管轄」しているという回答が55%前後を占めており、管理責任の移行が進みつつあることがわかる。染谷氏は、「ITとOT、IoTを分断して考えるのではなく、企業のデジタルインフラ全体をどう安全にしていくのか、そういう発想に企業がシフトしているのでは」と分析する。

ただしその一方で、IoT/OTデバイス選定時に参照するセキュリティ基準については、全社的な(一貫性のある)基準を持つ企業と、そうでない(担当部署独自の基準を持つ、または基準を持たない)企業とが大きく二極化していることも判明した。全社統一的な基準を策定していくことが今後必要な取り組みになるだろうと染谷氏は語る。