カナダに本社を置くBlackBerryは、米国のセキュリティ企業Cylance(サイランス)を2019年2月に買収した。Cylanceのセキュリティ製品は、パターンファイルによるマルウェア検知でなく、AIによってマルウェアを見つける技術が特徴。膨大な数のファイルの内部構造パターンを学習した検知エンジンがファイルの良否を判定する。BlackBerryは買収後の約1年で、自社製品にCylanceの機能を統合させる作業を進めている。

また、その膨大なマルウェア解析結果を基にした、企業向けの脅威インテリジェンスサービスも「BlackBerry Cylance Research」という組織で提供しており、今回2020年版のサイバー脅威レポートを公開した。その概要を、BlackBerryの脅威解析チーム アジア太平洋地域マネージャーの本城伸輔氏が解説した。

ランサムウェアは「アズアサービス」化している

BlackBerry Cylance Researchは、米国、ヨーロッパ、日本の3極で24時間体制のセキュリティ監視を行っている。顧客から依頼されてファイルを分析し、ブログ、ホワイトペーパーも調べている。また独自のハニーポッドも設けて検体を回収して分析している。脅威インテリジェンスの提供もしている。今回のレポートはこの部分だ。

本城氏はまず、2019年の標的型攻撃について総括を行なった。2019年の全体的な傾向としては、「フィッシング」「ランサムウェア」「コインマイナー」の3つの攻撃トレンドが目立ったという。すべて、攻撃目的は金銭の取得だ。

本城氏は「依然として攻撃の発端はメールによるものが多い。対策は従業員の意識向上などにかかっているが、最近ではメールの文体や内容が高度化しており、攻撃と判断できないものも増えている。

またランサムウェアは攻撃側によって「アズアサービス」化されており、簡単に脅迫文を作成、攻撃できるテンプレートが闇サイトで販売されている。「ユーザー(攻撃者)」が脅迫した金額の一定割合を、制作者が手数料として取る仕組みまでシステムが出来上がっているという。「ランサムウェアには犯罪のエコシステムが不要なので、大規模なグループを作る必要がないのも攻撃者にとっては魅力かもしれない」と本城氏は説明する。

またCylanceでは標的となる業種も分析している。小売・卸売、テクノロジー・ソフトウェア企業、サービスプロバイダ、医療、金融、政府機関が狙われやすいという。それぞれの業界が保有する「金目のもの」を狙った攻撃が多くなっている。

兵器化するランサムウェア

続いて、攻撃ツールについて2019年の特徴は、オープンソースのツールと、既成のペネトレーションテスト(侵入テスト)用の商用ソフトウェアを利用するケースが増えた点などだという。「特に商用のテストツールを改造した攻撃が増えているのは、企業のセキュリティ担当者が、どこかの機関が侵入テストを行なっていると勘違いして、アラートを無視したり、チェックが甘くなることを狙っている」(本城氏)

またランサムウェアが、サイバー兵器としても使われるようになったと本城氏は指摘する。もともと個人を狙って身代金を要求するものだったが、昨年は大企業や政府も標的になっている。「まず、遠隔操作マルウェアで企業の機密情報を盗み出してから、ランサムウェアを起動して、『機密情報を公開されたくなければ身代金を払え』と脅迫する手順を踏む。また、機密情報を盗んだ形跡を消すためにランサムウェアでPCを初期化してしまうケースもある」(本城氏)

さらに企業のセキュリティ管理を外部から行うマネージドセキュリティサービスプロバイダー(MSSP)が攻撃者の標的となり、その顧客に侵入を許すという事件も起きている。いったんMSSPに侵入できれば、そこが使用するリモート管理ツールを使って、複数の企業に易々と侵入できてしまう。セキュリティ企業が逆に踏み台になってしまうのは洒落にならない事態だ。

昨今はCylanceのように機械学習の技術によってマルウェアを検知する技術も確立されているが、それを回避する攻撃も登場してきた。Cylanceでは、こうした偽装も発見次第対策を進めている。

クラウドインフラを担うLinuxが標的になる攻撃が増加

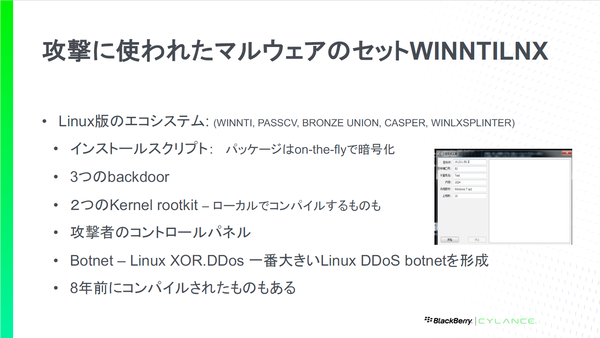

本城氏は次に、同社がまとめた中国からの攻撃についてのレポートを紹介した。このレポートでは中国の5つのグループが、10年間にわたってLinuxで作られた企業のシステムを標的に攻撃を続けていると分析している。

なぜLinuxが狙われるのかについて、本城氏は「Linuxは社会インフラを担う重要な企業で使われ、常時稼働しているため、標的として狙いやすい。例えばニューヨーク、ロンドン、東京の証券取引所やグーグル、アマゾン、Ebay、PayPal、ウォルマートなどはLinuxを使っている。また、EPP、EDRといったエンドポイントの保護や管理に関する製品のサポートが少ない点も、マルウェアに対しては弱みだ。オープンソースなので多くの手でセキュリティが守られるという主張もあるが、逆に社内にLinuxの専門家がどれだけいるかが問題となる」と話す。

中国のグループは、長年にわたってLinuxを使用するゲーム会社の情報システムから、その会社の知財を盗み出してきたが、最近では攻撃対象を拡大し、アドウェアに見せかけたマルウェア攻撃も確認されている。これも、アドウェアを装うことで、企業側にアラートが出てもそれほど深刻でないと思わせる偽装工作だという。

また、これらの攻撃ではAWS、Google Cloud PlatformといったクラウドサービスをC2(コマンド&コントロール)サーバーとして使うものも出てきているという。中国の5つのグループはクラウド上のC2サーバーを共用していたことが確認されている。

偽コロナ情報のマルウェアや在宅PCを狙う攻撃も

本城氏によれば、最近は現実世界がコロナウィルスの感染によって大きな被害を受けるなかで、コロナ情報を使ったサイバー攻撃が増えているという。例えば「コロナマップ」のアプリを装ったマルウェアや、コロナに関した情報だと思わせる偽のメールなどが急拡大しており、米国FBIも警告を出している。

「時事ネタを使うのはサイバー攻撃の常套手段であり、コロナも例外ではない。また最近は、企業で働く人が急に在宅勤務になったため、企業によっては従業員の端末のセキュリティを管理するのが難しくなっている。そこが攻撃者の狙い目となる可能性はある」(本城氏)

コロナによる在宅勤務の影響は、情報インフラのセキュリティにも及ぶ。先ほども述べたとおりLinuxシステムへの攻撃が増えているが、出社の自粛要請によってデータセンターで対策にあたるエンジニアが不足している。データセンターに出向かずに、遠隔でセキュリティ対策を十分に行えるのかも課題となりそうだと本城氏は語った。