ほんとうに「公式」から来たのか?

チェックする姿勢を忘れずに

フィッシング詐欺で使われるメールの文面は、誘導されるニセのサイトもロゴや文言なども公式を思わせるように作ってある。アップルやアマゾンなどから来たと思いこんでしまえば、急いで対応しなければ……と冷静さを失ってしまうかもしれない。

そのため、メールで送られてきた場合はメールアドレスは正規のものか、サイトにアクセスをうながされた場合はウェブアドレスが正規のものであるかを、しっかり確認する用心深さが必要になってくる。ほんとうに「公式」から来たのか、チェックする姿勢を常に持っていたい。

セキュリティ ソフトウェアを使用し、デバイスや個人情報をフィッシング詐欺(およびマルウェア)の脅威から保護するのも重要だが、疑わしいメールに関しては、公式サイトのヘルプデスクなどから問い合わせて確認してみるのも手だ。

スマートフォンをだれもが持っている今日においては、スマホユーザーや、SMS機能に目を付けたフィッシング詐欺の手口も増えてきている。その場合も、「LINE」「メルカリ」のような有名なサービスになりすます例が報告されているので、よく気をつけたい。

今回はMcAfee Blogから、フィッシングキット「16Shop」の解説と、その背景にせまった「フィッシングキット『16Shop』がAmazonユーザーをターゲットに」を紹介しよう。(せきゅラボ)

※以下はMcAfee Blogからの転載となります。

フィッシングキット「16Shop」がAmazonユーザーをターゲットに:McAfee Blog

2018年11月上旬以来、McAfee Labsは16Shopと呼ばれるフィッシングキットが、悪意ある犯罪者から使用され、米国および日本のAppleアカウント所有者がターゲットとされていることを発見しました。通常、被害者はpdfファイルが添付された電子メールを受け取ります。

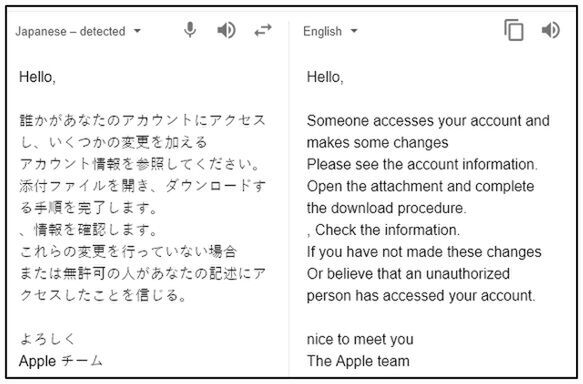

電子メール内のメッセージの例を添付の翻訳とともに以下に示します。

被害者が添付のpdfファイル内のリンクをクリックすると、クレジットカード情報を含むアカウント情報の更新を促すフィッシングサイトにリダイレクトされてしまい、騙されるケースが発生しています。

以下は、フィッシングメールに添付されている多数のpdfファイルのうちの1つです。

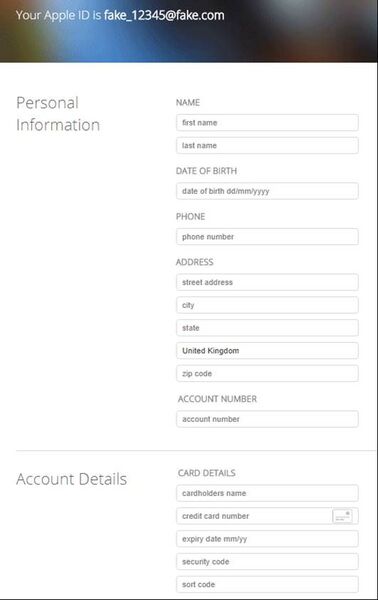

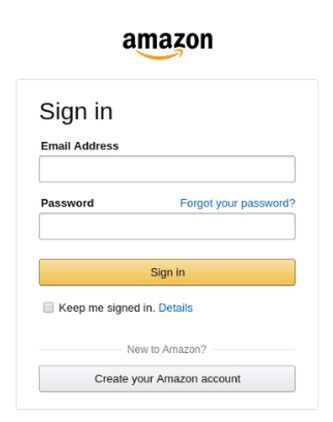

以下はフィッシィングページです。

以下は、フィッシングページの入力フォームです。これらの情報が盗まれ犯罪者に渡ることになります。

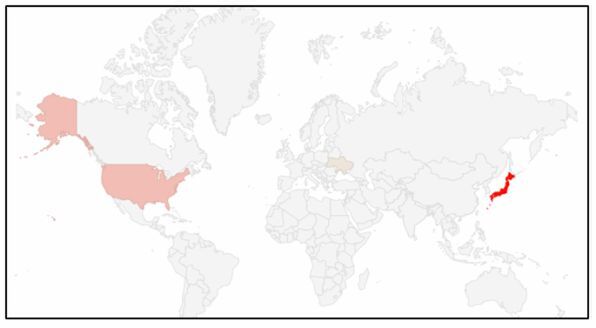

次の地図は、このフィッシングキャンペーンを観測した場所を示しています。

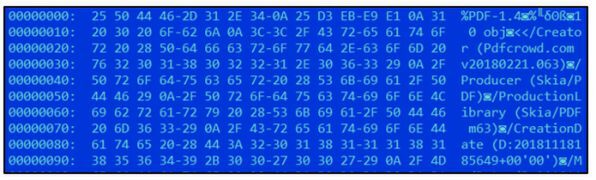

このフィッシングキャンペーンの作成者は、変換サイトPdfcrowd.comを悪用して、フィッシングメールに添付されている悪質なpdfファイルを作成しました。(pdfタグは以下の通りです):

目次

16Shopフィッシングキット

16Shopの作者

最近の情報とAmazonへの切り替え

結論

Indicators of compromise

McAfee detections

For more information on phishing attacks:

16Shopフィッシングキット

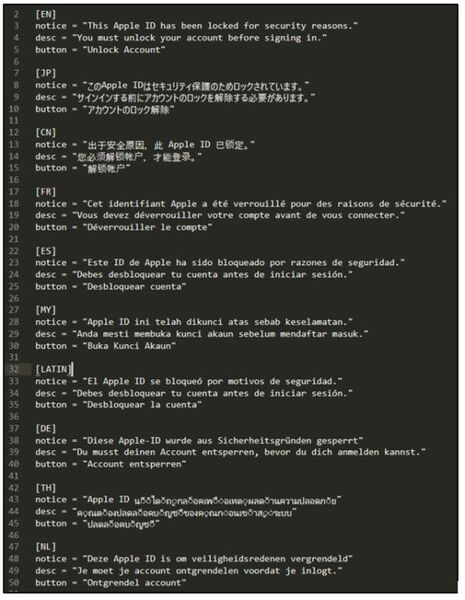

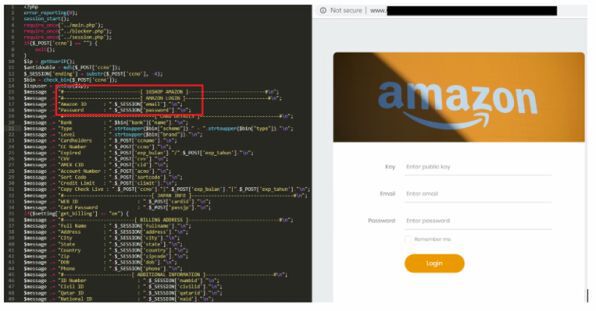

フィッシングキットはインドネシアで作成されたもので、コードは複数の言語を処理します。

ほとんどのフィッシングキットは、サイトに入力されたクレジットカードとアカウントの詳細を悪意のある犯罪者に直接電子メールで送信します。16Shopキットもこれを行い、ローカルコピーを他のテキストファイルに保存します。攻撃者がデフォルトのままの設定を使用している場合、このサイトを訪れる人は誰でもクリアテキストファイルをダウンロードすることができるようになっているといった弱点もあります。

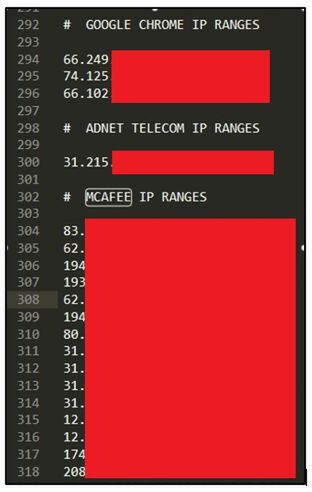

一方で、このキットには、特定のIPアドレスがWebサイトにアクセスするのをブロックするローカルブラックリストが含まれています。このブラックリストには、マカフィーを含むセキュリティ会社のIPが多数含まれています。ブラックリストは、マルウェア研究者がフィッシングサイトにアクセスすることを防ぎます。スニペットを以下に示します。

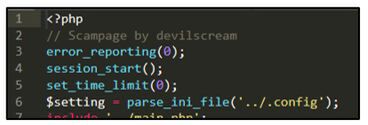

コードを見ながら、作成者のタグのように思われるいくつかのコメントを確認しました。

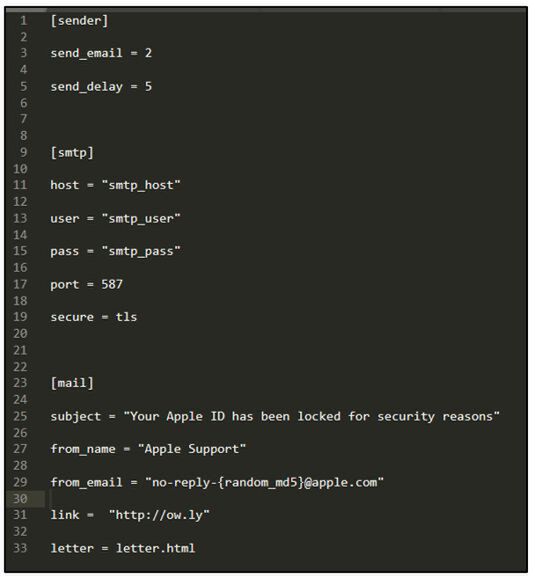

16Shopの作成者は、フィッシングメールを生成して送信するためのツールも開発しました。私たちはなんとかコピーを入手して分析しました。

上記の設定は、攻撃者が電子メールの送信元アドレスだけでなく件名フィールドを設定する方法を示しています。ソースファイルを調べている間に、list.txtというファイルに気付きました。このファイルには、フィッシャーが送信するEメールアドレスのリストが含まれています。サンプルファイルでは、アドレス riswandanoor@yahoo.comを使用しています。

この電子メールは、フィッシングキットからのコメントの中の名前とともに、キットの作成者についての詳細を潜在的に私達に伝えるかもしれません。

16Shopの作者

このキットの作者は、DevilScreaMです。この人物に関する多くの情報を収集したところ、この個人はインドネシアのハッキンググループ「Indonesian Cyber Army」に関与していたことがわかりました。2012年には、いくつかのサイトが、このグループによって改ざんされ、DevilScreaMによってタグ付けされました。

DevilScreaMが、インドネシアのサイバー軍のメンバーが頻繁に訪れるインドネシアのハッキングツールサイトNewbie-Security.or.idを作成しました。DevilScreaMによって書かれた2冊の電子ブックも発見しました。ウェブサイトのハッキングや侵入テストに関するアドバイスが含まれています。

DevilScreaMの活動のスケジュールは、2012年後半から2013年半ばにかけて著しい変化を示しました。DevilScreaMは、Webサイトの改ざんを止め、インドネシア市場向けのマルウェア対策製品ScreaMAVを作成しましたが、この「ホワイトハット」の活動は続きませんでした。2013年半ばに、彼らは再びサイトの改ざんを行い、0day.todayにWordPressの脆弱性を中心にエクスプロイトを投稿し始めました。

DevilScreaMのGitHubページには、侵入先のWebサイトで使用されているPHPリモートシェルやz1miner Monero(XMR)マイナーツールへのコミットなど、さまざまなツールが含まれています。2017年末、DevilScreaMは16Shopフィッシングキットを作成し、ライセンスとサポートを販売するためにFacebookグループを設立しました。2018年11月には、このプライベートグループは200人以上のメンバーがいました。2019年6月中旬にグループをチェックしたところ、300以上のメンバーと200以上の投稿がありました。疑わしいコンテンツにもかかわらず、グループはソーシャルメディアで変わらずに持続するだけでなく、成長し続けています。

McAfeeはFacebookにこのグループの存在を通知しました。ソーシャルネットワークは、このような悪意のあるコンテンツで取引を行っているグループを解体するという最近数カ月の間に積極的な姿勢を取りました。

最近の情報とAmazonへの切り替え

2019年5月、いくつかのブログが公開され、16Shopのとあるバージョンが解読され、その中にはすべてのデータを電文でキットの作者に送信するバックドアが含まれていたことが強調されています。11月に分析したバージョンにはこれが存在しないことを確認できます。これらのことから、このバックドアは、16Shopの最初の作者ではなく、2人目の悪意のある作者によって追加されたものと考えられます。

2019年5月、Amazonのアカウント所有者をターゲットにした新しいフィッシングキットが見つかりました。キットのコードを見ると、2018年11月にAppleユーザーを狙った16Shopキットといくつかの類似点があることがわかります。

Amazonのフィッシングキットを発見したのと同じ頃に、16shopの背後にいると私たちが見ている攻撃者のソーシャルメディアのプロフィール写真は、修正されたAmazonのロゴに変更されました。これは、同じグループが新しい悪意のあるキットの開発に関与しているという我々の発見を補強します。

このキットの被害者は、フィッシングメールのリンクを介して悪質なWebサイトに誘導されることが考えられます。

ユーザーがAmazonでアカウント情報を変更したり確認したい際には、電子メールまたはその他の情報源から入手した疑わしいリンクをたどらずに、直接Amazon.comにアクセスしてそこから移動することをお勧めします。

結論

調査中、このフィッシングキットにサービスを提供している200以上の悪意のあるURLが広く使用されていることがわかりました(表示されたすべてのURLはマカフィーによって悪意のあるものとして既に分類されています)。

16Shopキットを提供するグループは、より多くの利用者をターゲットにしたキットの開発と開発を続けています。自分自身を保護するために、迷惑メールやメッセージを受信した際には、ユーザーは特に用心深くなければなりません。

これは、悪意のある犯罪者が被害者の信頼を得るためにどのように正当な会社を悪用しているかを示す、一例と言えるでしょう。

Indicators of compromise

Domains (all blocked by McAfee WebAdvisor)

Apple Kit

- hxxps://secure2app-accdetall1.usa.cc.servsdlay.com/?16shop

- hxxps://gexxodaveriviedt0.com/app1esubm1tbybz/?16shop

- hxxps://gexxodaveriviedt0.com/secur3-appleld-verlfy1/?16shop

- hxxps://sec2-accountdetail.accsdetdetail.com/?16shop

Amazon Kit

- verification-amazonaccess.secure.dragnet404.com/

- verification-amazon.servicesinit-id.com/

- verification-amazonlocked.securesystem.waktuakumaleswaecdvhb.com/

- verification-amazonaccess.jaremaubalenxzbhcvhsd.business/

- verification-amazon.3utilities.com/

- verification-amaz0n.com/

McAfee detections

- PDF/16shop! V2 DAT =9086 , V3 DAT = 3537

Hashes (SHA-256)

- 34f33612c9f6b132430385e6dc3f8603ff897d34c780bfa5a4cf7663922252ba

- b43c2ba4e312d36a1b7458d1342600957e0daf3d1fcd8c7324afd387772f2cc0

- 569612bd90de1a3a5d959abb12f0ec66f3696113b386e4f0e3a9face084b032a

- d9070e68911db893dfe3b6acc8a8995658f2796da44f14469c73fbcb91cd1f73

For more information on phishing attacks:

- How to recognize and protect yourself from phishing

- New Wave of Browser Hijackers and How to Protect Your Environment

- How to Spot Phishing Lures

- Don’t get hooked – phishing email advice for your employees

- Netflix Users: Don’t Get Hooked by This Tricky Phishing Email

※本ページの内容は、2019年7月12日(US時間)更新の以下のMcAfee Blogの内容です。

原文:16Shop Now Targets Amazon

著者: Oliver Devane and Rafael Pena

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト