個人でもできる、基本的な対策が肝心

万が一、不正アクセスによる被害が生じた場合にそなえ、グーグルは対策をまとめたページを用意している(ハッキングまたは不正使用されたアカウントを保護する - Google アカウント ヘルプ)。

Googleアカウントに対して、ハッキング、あるいは不正使用が疑われた場合はどうするのか。基本的には、まずアクティビティを確認して、アカウントを保護する手続きを実施。その後、グーグルのページに「追加のセキュリティ対策を行う」とあるように、2段階認証プロセスを有効にしたり、アプリと端末を保護したりといった対策に進むことを紹介している。

グーグルが対処方法を紹介しているように、不正アクセスは誰もが被害を受ける可能性がある犯罪だ。パスワード管理の甘さを突かれてしまうケースも多いため、セキュリティ対策ソフトなどの技術的対策だけではカバーしにくい面もある。

対策としては、まずパスワードを簡単なものにしないこと。設定する際には、アルファベットと数字や記号を入れ込んだ長いものにしよう。アルファベットも大文字と小文字を入り交ぜれば、より複雑なものになる。推測されにくいパスワードを作成できる、パスワード管理ソフトを使うのも有効。クラウド経由でデータを共有できるソフトなら、パソコンからでもスマホからでもパスワードが同期されて使用可能なため、使い勝手がよい。

もちろん、マルウェア対策ソフトウェアを活用する、ソフトウェアを常に最新のものに更新する、疑わしいファイルやメールのリンクを開かないといった心がけも重要。個人でもできる、基本的な対策が有効だといえるだろう。

不正アクセスの対策から、実際に被害を受けた際の対処方法までを知るために、McAfee Blogから「不正アクセスされないために!手口と被害例から見る対策と対処方法」を紹介しよう。(せきゅラボ)

※以下はMcAfee Blogからの転載となります。

不正アクセスされないために!

手口と被害例から見る対策と対処方法:McAfee Blog

本来利用する権限のない第三者に不正な手段でサービスなどを利用されてしまう不正アクセスは、誰もが被害を受ける可能性があります。企業においては不正アクセスが原因で情報漏えい事件が発生したり、個人においてはパスワードを破られてソーシャルアカウントが不正アクセスの被害に遭うこともあります。不正アクセスには様々な手口がありますが、パスワード管理の甘さを突かれるケースも多く、セキュリティ対策ソフトなどの技術的対策だけでカバーできないこともあります。ここでは不正アクセスの手口とその対策について紹介します。

目次

1:不正アクセスとは

不正アクセスとは、IT機器やサービスに対して、本来それを利用する権限のない第三者(外部犯だけではなく、内部犯のケースもあります)が不正な手段で利用できる状態にすることをいいます。企業で言えば、個々のPCへの不正ログイン、部署内などで利用しているグループウェアやクラウドサービスへの不正ログイン、企業で利用しているWebサーバやファイルサーバなどやその管理機能への不正ログインなどが不正アクセスに当たります。

不正アクセスの主な目的は、権限を持つ人間にしかアクセスできない重要な情報を盗み出すことや、マルウェア感染などサイバー攻撃の拡大、システムの改ざん・破壊などによる業務の妨害、別の企業へのサイバー攻撃のために、その企業を攻撃の踏み台として利用することなどが考えられます。いずれにしても、不正アクセスにより企業は大きな被害を受ける可能性があります。

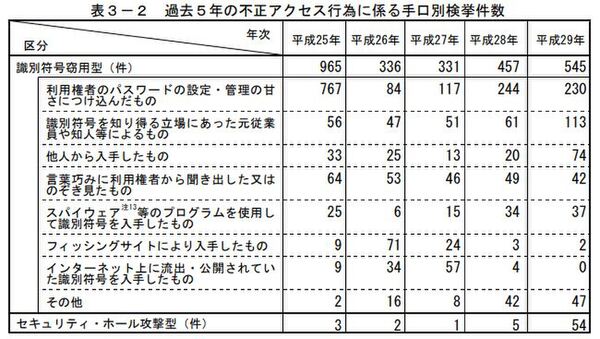

また、不正アクセスの手口としては、パスワード情報の管理の甘さや、ログイン情報の不正な取得が多く、これらの対策を強化することは不正アクセスの対策として有効と言えます。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

2:不正アクセスの手口

不正アクセスには、IDとパスワードといったログイン情報を盗んだり突き止めたりして、本人になりすましてログインするケースと、ソフトウェアの脆弱性を悪用して内部にアクセスする、あるいは間接的にログイン情報を盗み出すケースに大きく分けることができます。

2-1 不正ログイン

IDとパスワードを盗み出そうとする手口で有名なものには、「パスワードリスト攻撃」があります。これは、よく使用されるパスワードをリスト化し、順番にログインを試していくというものです。こうしたリストには、企業が従業員向けに提供するサービスで初期パスワードに使われる文字列なども網羅しているともいわれています。

IDとパスワードをフィッシングによって盗み出そうとするケースもあります。これは、標的とする社内の人間にフィッシングメールを送り、社内システムやクラウドサービスなどのログイン画面に似せたフィッシングサイトに誘導し、IDとパスワードを入力させるという手口です。

また、不正アクセスの犯人は外部の人間だけとは限りません。例えば上司のIDとパスワードでログインすることで、より多くの情報にアクセスできることがあります。上司がパスワードを入力する際に、さりげなく背後に立って盗み見ることは「ショルダーハッキング」と呼ばれる不正行為になります。さらにモニターなどにパスワードを書いて貼り付けている場合などは、簡単に情報を盗まれてしまします。

2-2 脆弱性などの悪用

ソフトウェアに存在する脆弱性を悪用して、情報を盗み出すケースもあります。例えば「SQLインジェクション」という脆弱性が存在する場合には、Webサイトの入力エリアにSQL文を組み込んだ文字列を入力することで、データベースのデータにアクセスできる可能性があります。

また、「クロスサイトスクリプティング」という脆弱性が存在する場合には、Webサイトに細工をすることで、不正スクリプトを実行させ、サイトに入力した情報を搾取される可能性があります。

さらに、マルウェアを活用するケースもあります。主に使用されるのは、RAT(Remote Access Tool)と呼ばれるマルウェアで、「遠隔操作ウイルス」などと呼ばれます。メールの添付ファイルや、メールから誘導するWebサイトにRATを仕掛けておき、標的の人間のPCにRATを潜り込ませれば、サイバー犯罪者はそのPCを遠隔操作できます。

3:不正アクセスのリスク

3-1 個人情報の漏えい

不正アクセスはあくまで手段で、目的は別にあります。最も多いのは、企業などが持つ重要な情報です。例えば個人情報を盗まれてしまうと、企業は大きなダメージを受けることになります。盗み出された個人情報が売買された場合、買い取った犯罪者などに情報を悪用されてしまいます。情報の中にIDとパスワードがあれば、パスワードリスト攻撃に使われる可能性がありますし、住所やメールアドレスが記載されていればダイレクトメールやスパムメールの宛先になる可能性があります。

個人情報が盗まれた場合は、その対応や損害賠償などでかなりの金額がかかります。不正アクセスの原因究明や再発防止のためには外部の第三者機関による調査が必要ですし、Webサービスを一時的に停止する必要もあります。ECサイトなどでは営業ができなくなってしまいます。また、該当する顧客などに向けた問い合わせ窓口やコールセンターを設置する必要もあります。さらに、システムの改修や新たなセキュリティ対策が必要になるなど、機会損失を含めて時間も費用もかかってしまうのです。これら一連の対応をしっかりと行わないと、企業のブランドイメージが失墜してしまうこともあります。

3-2 機密情報の漏えい

政府機関や大企業などでは、国や製品開発に関する情報を盗まれてしまうこともあります。例えば、新たに開発している製品の情報を盗み出し、別の企業が先に製品を販売してしまうケースもあり、盗まれた企業は大きなダメージを受けてしまいます。実際に、アメリカで次世代戦闘機の設計図を不正アクセスにより盗まれたケースがあります。

3-3 改ざん、破壊

ライバル企業が不正アクセスを行うケースもあります。不正アクセスによってホームページを改ざんするといったイメージダウンを図るものから、Webサーバのシステムを破壊したり、データを消去してしまうこともあります。特にECサイトなどでは業務の継続が困難になり、業務停止に追い込まれてしまう可能性もあります。

3-4 内部不正

内部者あるいは退職者が不正アクセスを行うケースもあります。重要な情報を販売する目的で不正アクセスを行ったり、私怨などから重要な情報を持ち出すケースもあります。また、システム管理を請け負っている会社の従業員がデータを盗み出すこともあります。特に「権限のある内部者」による不正アクセスは、それが不正な行為かどうかの判断が難しいケースといえます。

4:不正アクセス対策(パスワード・アカウントの管理)

不正アクセスされないための対策についてここでは、不正ログイン対策を中心にパスワードやアカウントの管理に関する対策を紹介します。

4-1 複雑なパスワードの設定

パスワードの使い回しを避けるのはもちろんのこと、複雑なパスワードの設定を行いましょう。一般的には以下のような条件を満たしたパスワードの設定が推奨されています。

・可能な限り多くの文字を使用する(最小でも8文字。できれば10文字以上)

・大文字と小文字を組み合わせる

・数字、句読点、記号を入れる

・名前や誕生日のような個人情報、メールアドレスの@の前の文字列は使わない

・地名や辞書にある単語は使わない

4-2 二段階認証やワンタイムパスワードを導入する

二要素認証は、一段階目でログインをしようとした後に、そのユーザーが事前に登録した携帯端末などにSMSでランダムな4桁の数字を送り、その数字で二段階目の認証をするというやり方が一般的です。一段階目を破られたとしても、ユーザーの端末を盗むなどしない限りは二段階目を破ることができません。

またワンタイムパスワード(OTP・One Time Password)は一度限り有効なパスワードのことを指します。一定時間ごとに自動的に新しいパスワードに変更されるため、マルウェア等にパスワードを不正搾取されたとしても、そのパスワードを使って不正ログインされるリスクが低くなります。

4-3 ログインの制限

不正アクセスへの対策は、まずはそれに気づくことが大事です。例えば、ログイン画面で一定以上の回数のログイン失敗があった場合に、しばらくログインできなくする対策などが挙げられます。これにより、大量のパスワードを試行するパスワードリスト攻撃に対処できます。また、一定以上のログイン失敗があった際に、管理者などにアラートを送る仕組みも有効です。これにより管理者などは不正アクセスの予兆を把握でき、追加の対策などを行いやすくなります。

4-4 ログの記録

ログインをはじめとする操作のログを記録することも有効です。ログを記録することによって、いつ、誰が、どのシステムにログインし、どのファイルにアクセスしてどのような操作を行ったのかを把握することができます。また、重要なファイルが従業員のPCにコピーされたり、メールへの添付やクラウドサービスへのアップロードなどが行われたときにアラートを送る仕組みがあれば、重要な情報の持ち出しに気づくことができます。

4-5 アカウント管理

アカウントの管理は日頃から徹底しましょう。特に、不要になったアカウントをなるべく早く削除することで、元社員などの不正アクセスを防ぐことができます。また、新たなアカウントを作成する際の初期パスワードも、なるべく複雑なものにします。複雑とは、4-1で記載したように、一定の文字数、複数の種類の文字を使用することが挙げられます。

5:不正アクセスされてしまった場合の対処

万一、不正アクセスが発生してしまった場合の基本的な対応を紹介します。こうしたインシデント対応手順は、企業のセキュリティポリシーとして策定しておく必要があります。また、被害の内容によっては、リリースの作成や記者発表なども必要になります。

5-1 被害拡大の防止

被害の拡大の防止は、不正アクセスを受けたPCやサーバなどをネットワークから遮断することなどが挙げられます。また、社内でセキュリティ対策委員会を組織します。社内にCSIRT(Computer Security Incident Response Team:インシデント対応チーム)があれば、通常はこれが対策委員会になりますが、ない場合は普段から組織できるようにしておきます。これは有事の際に組織する消防団のようなもので、意思決定ができる経営層を含むことが重要です。

5-2 被害状況と原因の調査

そして、対策委員会により不正アクセスによる被害状況と不正アクセスの原因を調査します。調査結果から、対策方法とシステムの復旧方法を決定します。自社だけでは対応が難しい場合には、第三者機関としてセキュリティ企業などに協力を依頼します。また、顧客やサービスの利用者などに影響が及ぶ場合は、該当者への連絡や世間への発表も行うことになります。

5-3 対策と復旧

対策と復旧、再発防止の方法が決まったら、それに沿って実施していきます。なお、その手順などは対策委員会がドキュメント化して管理する必要があります。一般的には、OSのクリーンインストール、パッチ適用、データや各種設定ファイルの復旧ということになりますが、新たなサーバやPCを用意して復旧し、不正アクセスが行われた端末をフォレンジック(原因究明)に回すこともあります。

関連省庁やセキュリティ関連団体に報告することも大事です。関連省庁は多くの場合、経済産業省と警察庁になります。また、セキュリティ関連団体には、IPA(情報処理推進機構)やJPCERT/CC(JPCERTコーディネーションセンター)などがあります。

6:まとめ

万一、不正アクセスが発生してしまった場合の基本的な対応を紹介します。こうしたインシデント対応手順は、企業のセキュリティポリシーとして策定しておく必要があります。また、被害の内容によっては、リリースの作成や記者発表なども必要になります。

IDとパスワードは、特定のシステムやサービスを利用するための身分証明書のようなものです。盗まれてしまった場合の被害が大きくなる可能性が高いため、各自がその重要性を常に意識してログイン情報を管理しましょう。破られる可能性の低い複雑なパスワードの設定が大切です。

認証に複数の要素を使用することも、不正アクセス対策になります。多要素認証もそうですし、ユーザーとデバイスをひも付けておくことも有効です。そしてユーザー情報に変更があった場合、例えば退職や転勤、役職の変更などがあった場合には、ユーザー情報を速やかに変更し、削除やアクセス制限の修正を行います。

不正アクセスは、企業に深刻なダメージを与える可能性があるので、日頃からその危険性を認識し、セキュリティ対策委員会の設置やセキュリティポリシーの制定、従業員への教育などを実施しておきましょう。

著者:マカフィー株式会社 マーケティング本部

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト