気になるセキュリティ事件のあらましをざっくり解説! 注目点とユーザーレベルでの対策をお伝えします。連載一覧はこちら。

2016年度も要注意! サイバー犯罪の三大潮流

ITジャーナリストの三上洋さんに「2015年4月から2016年3月までで目立ったセキュリティ事件とは?」というテーマで、過去1年間の潮流をざっくばらんにコメントいただいた。

日本を狙い撃つ攻撃が急増〈三大潮流その1〉

日本で話題になるサイバー攻撃の大半は、英語圏での手口が多少遅れて日本に渡ってきたり、局地的に一部の日本企業が狙われたりといったものでした。

ところが2015年度には、日本のあらゆる大組織に向けて標的型攻撃メールが送られた結果、日本年金機構をはじめ2015年6月だけでも30~40社が被害をこうむりました。実際に標的型攻撃メールが送られていた企業はもっともっと多かったはずです。

重要なのは、それらが明らかに日本を狙った攻撃だったこと。感染のきっかけとなるウイルス付きメールは「医療費通知のお知らせ」などとして送られており、国内企業の社員や自治体職員などに開かせようとするものでした。

標的型攻撃メールを不用意に開くと、まずは犯人側が用意したサーバーへウイルスを取りに行くわけですが、そのサーバーが海外のアドレスだとわかった時点で、多くのセキュリティ対策システムはその行動を撥ねます。これは怪しいということで。だから理論上は守れるはずなんです。

ところが日本年金機構の場合、東京都港区の海運会社のサーバーが乗っ取られていて、そこが(犯人側が用意したサーバーへウイルスを取りに行くための)中継地点になっていました。ですから日本年金機構のサーバー上から見ると、国内企業とのやり取りにしか見えないんです。

そのためにセキュリティ対策システムが突破されてしまった。他件でも、同じような手口が使われています。これはまさに、日本での活動に特化していたといえるでしょう。

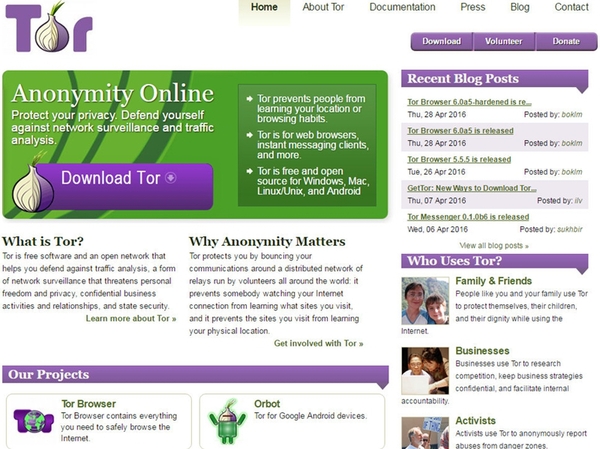

サイバー犯罪捜査に立ち塞がる「Tor」〈三大潮流その2〉

もう1つの傾向として「サイバー犯罪の捜査が難しくなってきた」ことが挙げられます。

2015年から今年2月頃にかけて、全国の自治体に向けた爆破予告が相次いだのを覚えていらっしゃいますか? 20歳の青年が出頭後、逮捕されています。

IPアドレスの追跡を困難にするソフトウェア「Tor」、そして自分の痕跡を残さずに使えるLinuxベースのOS「Tails」を使って爆破予告を送っていたのですが、なかなか警察が逮捕してくれないので、自らTwitter上で“自分が犯人だ”と告白し、さらに警察に出頭しました。

ところが即逮捕されなかったのです。事情聴取も行なわれていましたが、逮捕されるまで2週間ほどかかりました。つまり、Torを使っていたがゆえに、犯人が出頭して自分がやったと告白しても、その証拠となるはずのIPアドレスをたどることに時間がかかってしまったと推測できます。

これがさまざまな事件に応用されていまして、たとえばTorで身元を隠しながらウェブサイトやTwitterのアカウントをのっとるなどして逮捕された事例があります。そして、遠隔操作事件の片山容疑者もTorを使っていましたね。

このような身元を隠し、犯罪の証拠を残さない仕組みが使われ始めたことで、警察は捜査に苦労しています。

これはオマケの話なのですが、Torを使っていた片山容疑者の場合、“他人のパソコンをのっとったという具体的な証拠”であるIPアドレスを確認できず、“携帯電話に脅迫メールが残っていた”という物理的な証拠で逮捕されたんです。

証拠を掴むことは、不可能ではないのですが非常に困難なため、イタズラ的な犯行が増えているようですね。

この連載の記事

-

第22回

デジタル

パスワードの教訓、長澤まさみさんの盗まれたプライベート写真から何を得る? -

第20回

デジタル

使っちゃダメ! FPS向けチートツールが国内初の摘発事例に発展 -

第19回

デジタル

これぞ攻性防御!? 警視庁が国内初のボットネット無力化作戦決行! -

第18回

デジタル

史上最悪の振り込め詐欺被害額! 対策は両親宅に電話番号を貼り出せ!? -

第17回

デジタル

「年収1000万のイケメン」に注意!? 女性を狙う婚活サイト詐欺 -

第16回

デジタル

なぜ!? パスワードを変えても、SNS乗っ取りが止まらない -

第15回

デジタル

翻訳サービスの仕様で公官庁のメール文が見放題に!? -

第14回

デジタル

SNS乗っ取りスパム、犯人は海外の詐欺業者だった!? -

第13回

デジタル

NASの設定ミスで、学校関係者の個人情報が丸見えに!? -

第12回

デジタル

2015年、気をつけたいセキュリティの脅威とは? - この連載の一覧へ