ホワイトリスト自動学習機能を搭載した「AX2500S」の裏側をCSSCとアラクサラに聞く

制御システムをサイバー攻撃から守る第一歩は「NWスイッチ」

2016年01月13日 09時00分更新

制御システムの防御に有効なホワイトリスト方式、その課題は

冒頭に挙げた村瀬氏の発言にもあるとおり、CSSCではホワイトリスト方式のセキュリティ対策を推奨し、技術研究活動を支援してきた。「ホワイトリスト方式のセキュリティ」とは、あらかじめリストに登録された動作だけを許可し、それ以外はすべて禁止することで、不正な動作や通信をブロックするものを指す。

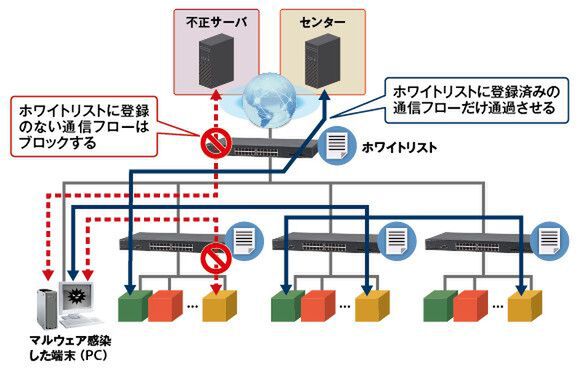

ネットワークスイッチの場合は、ホワイトリストに登録された通信フロー(特定の送信元/送信先間の通信)以外をすべてブロックするわけだ。これにより、マルウェアの侵入や感染拡大、外部からの指令によるシステム破壊、情報窃取といった攻撃の実行が困難になる。特に、決まった通信フローしか発生しない制御システムのネットワークにおいては、ホワイトリスト方式の通信制御は有効性が高いと言える。

ホワイトリスト方式の通信制御。スイッチは、あらかじめ登録された通信フローの通過しか許可しない

さらに、アラクサラの新善文氏は、端末ではなくネットワークで対応するという点も制御システムに適していると語る。「そもそも制御システムでは、セキュリティ対策として打てる手が限られています」(新氏)。

アラクサラネットワークス ネットワークシステム部 主任技師の新善文氏

システム更改なしで長年運用される制御システムでは、制御端末として数世代前のPCが現役というケースも多い。この非力なPC上でセキュリティ対策ソフトを動作させると、本来の仕事である制御処理に悪影響を与えてしまうおそれがある。そのため、端末の動作には影響を与えないネットワーク側での対策が有益なのだ。

このように、制御システムのセキュリティにはベストマッチともいえるホワイトリスト方式のネットワーク対策だが、村瀬氏は「ホワイトリスト方式のセキュリティには『課題』もありました」と指摘する。

その「課題」とは、ホワイトリストの作成やメンテナンスの作業が煩雑で、手間がかかることだ。「米国の大手石油エネルギー企業、シェルがホワイトリスト方式を採用していますが、リストのメンテナンス要員として40人以上もの専従エンジニアを抱えているそうです」(村瀬氏)。

制御システムの現場には、コマンドラインからスイッチを設定できるような専門知識を持つネットワークエンジニアがいない場合も多い。その一方で、誤った内容のホワイトリストを作成してしまうと、正常な通信をブロックしてシステムの動作に影響を与えてしまったり、ブロックすべき不正な通信を見逃してしまったりするおそれがある。

管理者不在の現場で活躍、ホワイトリストの自動学習/生成機能

この「課題」を解消し、制御システムの現場でホワイトリストスイッチを導入しやすくすべく、両者の共同研究に基づいて開発されたのが、AX2500Sシリーズに搭載されたホワイトリストの自動学習/自動生成機能である。

CSSCからのアイデアに基づき、アラクサラでは2012年から調査を開始。宮城県多賀城市にあるCSSCの検証施設に何度も通いながら、制御システムにはどのような脆弱性が発生しうるのか、制御ネットワークではどのような通信が行われているのか、そしてホワイトリストがサイバー攻撃に対して本当に効果があるのか、といったことを一つずつ確認していったという。

アラクサラネットワークス ネットワークシステム部 GL主任技師の矢野大機氏

「CSSCの検証施設には、実環境を模した9種類の制御システムが用意されています。ここにホワイトリストスイッチの試作品を持ち込み、何度もサイバー演習シナリオを試して効果を検証しました。また完成後には、CSSCを介して、実際にスイッチを試してみたいという企業もご紹介いただいています」(アラクサラの矢野大機氏)

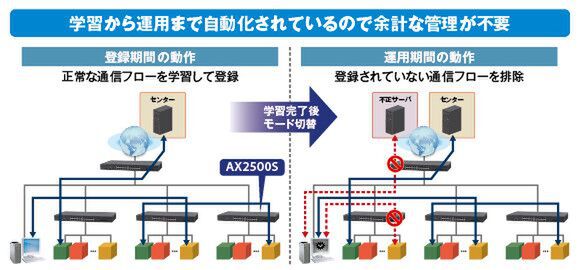

AX2500Sシリーズでは、ホワイトリストの「学習モード」と「運用モード」という2種類のモードが用意されている。導入後、まずは学習モードで1週間程度運用することで、AX2500Sはその間に行われた通信を「正常な通信フロー」として学習し、自動でホワイトリストが生成される。その後、運用モードに切り替えると、ホワイトリストに登録されていない通信フローをすべてブロックできる。

AX2500Sシリーズにおけるホワイトリストの「学習モード」と「運用モード」

「ただ、いきなりブロックしてしまうと、ホワイトリスト未登録の正常な通信に障害が発生するかもしれません。そこで、まずはブロックせず、未登録通信をログやミラーポートに出力するモードも用意しました。これで半年間程度運用を続け、ホワイトリストが完全に用意できた状態で、ブロックするモードに切り替えることをお勧めします」(内住氏)

なお通信フローの識別は、送信元/送信先のIPアドレスだけでなく、物理ポート、MACアドレス、VLAN ID、さらにTCP/UDPのポート番号に基づき行うことができる。制御システムの中には、Ethernet上で独自プロトコル(TCP/IPではない)を使用するものもあるため、物理ポートやMACアドレスだけで識別するモードもある。