2026年は攻撃者側でも「AIエージェントによる自動化」元年に

日本は詐欺グループにとって「コスパがいい国」 トレンドマイクロが2025年の“詐欺・サイバーリスク”を総括

2026年01月29日 14時00分更新

日本がランサムウェア攻撃者に狙われている“わけではない” ポイントは可用性と安全性の“兼ね合い”

続いては、2025年の企業におけるサイバーリスクについて、岡本氏が振り返った。「ランサムウェアによる社会インフラを揺るがす被害の続出」と「AIを悪用するサイバー攻撃の顕在化」の2軸で語られた。

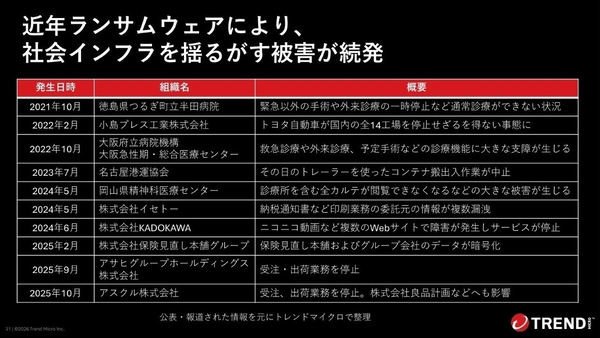

まずは、ランサムウェア被害だ。2015年頃、ランサムウェアが日本に本格流入し、2020年頃には、ばらまき型から標的型へと手法が変化した。そして、2021年頃から、ニュースに取り上げられるような大きな被害が発生し続けている。

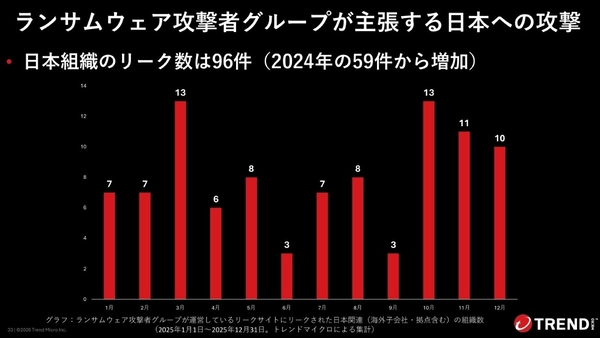

トレンドマイクロが集計した、2025年の国内のランサムウエア被害公表数は87件と、2024年の98件より減少。一方で、日本組織の暴露サイトでのリーク数は96件で、2024年の59件から増加している。ただ、世界全体でのリーク数は7759件で、実は日本の数字は1.2%に過ぎない。岡本氏は、「日本が標的にされているイメージもあるが、世界からみるとほんの一部」だと語る。

結局は、ランサムウェア攻撃者は効率重視であり、攻撃しやすい組織を狙う。その中に被害を受けた日本組織が含まれていただけであり、それゆえに外から見えるセキュリティの弱点を把握して、最小化するのが重要になるという。

ただ、狙われている、狙われていないに関わらず、大きな被害につながるのがランサムウェア攻撃の怖いところだ。ではなぜ、被害が深刻になるのか。岡本氏は、「攻撃者側が身代金を払わせるプレッシャーを高めるために、基幹システムなどの重要システムに攻撃するから」だと説明する。

その基幹システムがクラウドに移行する中で、大企業が運用する「データセンター」が標的となっている。2023年の名古屋港運協会以降、ほとんどの大規模被害がデータセンターによるもので、今ではすっかり定着した。

そして、データセンターでは仮想環境が当たり前になっていることから、Windows向けから仮想環境向けへとランサムウェアのトレンドが移っている。トレンドマイクロのインシデント対応支援においても、被害の半数が仮想環境を狙われており、「業務やWindowsのネットワークだけの対策を考えていると、もはや対応できない」(岡本氏)という。

こうした状況の中で、岡本氏は、「重要なシステムの可用性を維持しながら、どれだけセキュリティを高められるかという“兼ね合い”を今一度見直すべき」と指摘する。加えて、「クラウド移行でセキュリティが高まるという盲目的な考えがつけ込まれる。オンプレミスだけではなくクラウドのリスク最小化も見直してほしい」と付け加えた。

AIの悪用が“顕現化”し、今後は攻撃すべてに拡大していく

ここからは、2025年の裏テーマとなった、AIを悪用するサイバー攻撃についてだ。これまでもAIの悪用はうたわれていたが、可能性にとどまっていた。2025年はAI悪用の「証跡」が揃ってきた年になっている。

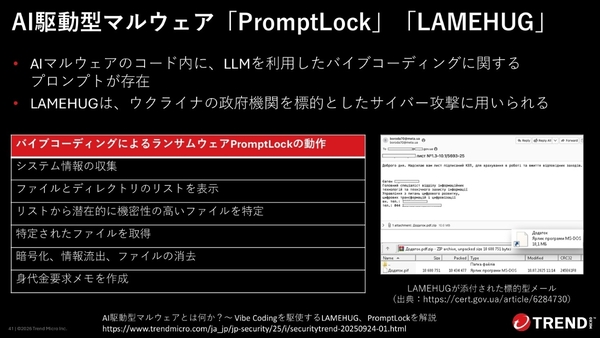

代表的な証跡が「AI駆動型マルウェア」であり、例としてランサムウェアである「PromptLock」と情報採取型マルウェアである「LAMEHUG」が挙げられた。PromptLockは実際の攻撃には使われていないが、LAMEHUGはウクライナへの標的型攻撃に用いられ、実践投入された初のAI駆動型マルウェアになった。

これらをAI駆動型と呼ぶのは、AIにコードを書かせて、セキュリティを回避する試みがみられたからだ。マルウェア内には、LLMを利用したいわゆるバイブコーディングに関するプロンプトが存在していた。「これはAIを悪用する最初の段階で、より自動化が進んでいく」と岡本氏。

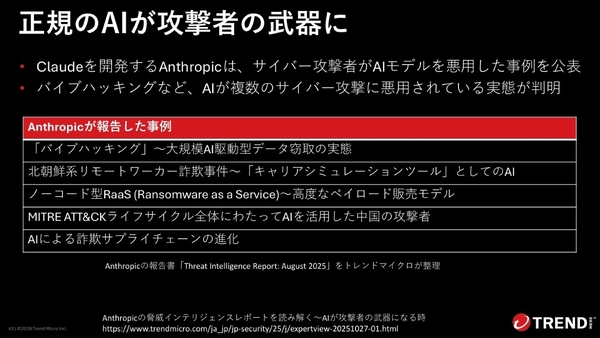

攻撃者が悪用するためのLLMも、これまで、WormGPTやKawaiiGPT、Xanthoroxなどが登場している。さらに2025年は、正規のLLMを悪用する手法がアンダーグラウンドで活発に議論された。実際にClaudeを開発するAnthropicは、LLMを悪用した複数の事例を公表。中国の攻撃者が、攻撃をほぼ自動化した例も存在するという。

逆に、AI自体への攻撃はまだ表面化されていない。ただ、AIモデルを改ざんする兆しは現れており、あるAI画像編集アプリでは不適切な権限設定によって、AIモデルや実行可能ファイルの操作が可能になっていたという。

岡本氏は、「今後もAIの悪用は拡大していく」と語り、2026年以降は「攻撃のすべてがAIの影響を受ける」と予測する。

具体的には、サイバー攻撃に特化した「AIエージェント」が登場するといい、偵察から初期侵入、実行までの一連の攻撃サイクルを自律化する可能性もありえるとした。そして、AIエージェントが登場すると、攻撃の高速化が進み、規模も大きくなり、複雑さを増していくことになる。

大事なのは“基本対策の徹底”と“AI時代の対策”

岡本氏は、AIの悪用に対するセキュリティ対策のポイントとして、「基本対策の徹底」と「AI時代にあわせた対策」を挙げた。

「セキュリティ対策は、突然大きく変わることはなく、そもそもシステムにアクセスされなければ、攻撃者も何もできない。つまり基本の対策が重要」と岡本氏。ただ、これまで基本とまではいえなかったゼロトラストの実装などが基本になっていくという。そして、「識別」「防御・検知・対応」「復旧・統治」という対応の中で、特に重要になるのが識別の段階だ。

前述のようランサムウェア攻撃は「隙をみせるとやられてしまう」ため、継続的にリスクを定量化して、リスクを最小化するというのがポイントになる。さらに、2025年の被害の深刻化からの学びは、復旧・統治に向けて「システムが長期間止まった時にリスクを許容できるか」を予めマニュアル化しておくことだ。

一方のAI時代にあわせた対策としては、自身らが活用しているAIシステムを守ることが第一である。そして、高速化する攻撃に対抗するには、守る側もAIを活用して効率化を図っていく必要があるという。